十大 WordPress 安全漏洞及其修復方法

已發表: 2018-11-28這句話足以讓您了解世界各地正在發生的安全問題。 事實上,網站安全是一個長期以來一直讓網站所有者不眠之夜的話題。 沒有人能夠為其業務站點實現 100% 的安全性。

根據 Juniper Research 進行的一項調查,到 2019 年,網絡犯罪將使企業損失超過 2 萬億美元。這是一個令人震驚的統計數據,它表明每天保護網站變得非常困難。 同時,您需要找到保護您網站的方法,因為它包含您最重要的數據以及敏感信息。

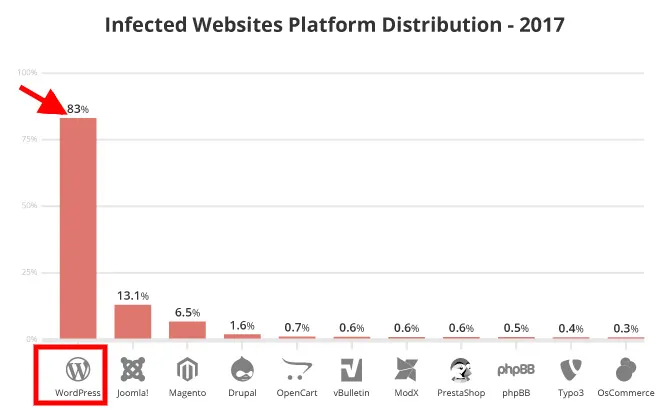

眾所周知,WordPress 為 31% 的互聯網提供支持,因此很明顯 WordPress 平台將面臨最多的網絡安全問題。 大多數用戶都信任這個出色的平台,這就是他們在此基礎上建立業務站點的原因。

然而,根據 Sucuri 進行的一項研究,WordPress 是 2018 年受感染最多的網站平台。

因此,對於所有人來說,了解各種 WordPress 安全漏洞以及修復它們的方法變得很重要。 那麼,讓我們開始一個一個地分析每個漏洞。

有兩種類型的公司:被黑客入侵的公司和不知道自己被黑客入侵的公司。

十大 WordPress 安全漏洞

- 不安全的虛擬主機

- 使用弱密碼

- 不更新 WordPress

- SQL 注入

- 忘記保護 WordPress 配置文件

- 不更新插件或主題

- 使用普通 FTP

- 不更改 WordPress 表前綴

- 惡意軟件

- 文件權限不正確

1. 不安全的虛擬主機

這可能是 WordPress 網站容易被感染的最大原因之一。 與所有其他網站一樣,WordPress 網站也託管在服務器上。 有時會發生託管服務提供商公司不保護其平台的情況。 在這種情況下,您的 WordPress 網站很有可能受到外來者的攻擊。

解決此問題的方法

解決此問題的最佳方法是將您的 WordPress 網站託管在一些一流的託管平台上。 這是您可以用於您的商業網站的最佳 WordPress 託管服務提供商的列表。

最佳 WordPress 託管服務提供商

- 藍主機

- HostGator

- 場地地面

- 夢想主機

- InMotion 託管

2.使用弱密碼

密碼是 WordPress 網站安全的關鍵部分。 您始終需要確保為您的 WordPress 帳戶使用強密碼。 根據 WPTemplate 進行的一項研究,全球 8% 的 WordPress 網站因周密碼而被黑客入侵。 一周密碼可以輕鬆訪問以下內容:

- WP 管理員帳戶

- C-面板帳戶

- FTP 帳戶

- 您的 WordPress 數據庫

這就是為什麼為您的 WordPress 網站設置一個強密碼變得極為重要的原因。

解決此問題的方法

形成一個複雜的密碼

解決此問題的方法之一是為您的站點設置一個複雜的密碼。 始終嘗試使用字母、數字、特殊字符等的組合來製作密碼。 它將幫助您製作一個不易被猜到的強密碼。

使用密碼管理器

解決此問題的另一種方法是使用密碼管理器。 密碼管理器是一種應用程序,它允許您將所有密碼存儲在一個地方,然後通過主密碼進行管理。 任何密碼管理器的獨特之處在於它們具有自動填充功能。

以下是一些最佳密碼管理器的列表:

- 最後通行證

- 1密碼

- 達士蘭

雙重身份驗證

這是保護您的 WordPress 網站免遭密碼竊取的最佳方法之一。 在雙因素身份驗證場景中,如果某個攻擊者能夠猜出您的 WordPress 網站的密碼,那麼他/她將無法登錄您的網站。 他/她將需要一個發送到您手機的安全代碼。 通過這種方式,您將能夠保護您的網站。

在 WordPress 中設置雙重身份驗證的主要方法有:

- 短信驗證

- 谷歌身份驗證器應用

3.不更新WordPress

許多用戶對其中一個 WordPress 版本感到滿意,因此他們不會定期更新其 WordPress 版本。 其背後的主要原因是,他們擔心這會破壞他們的網站。 但是,每個新版本的 WordPress 都附帶了安全漏洞修復程序,這就是為什麼更新您的網站對您來說很重要。

解決此問題的方法

始終檢查最新版本的 WordPress,並儘量保持您的網站更新。 這將最大限度地減少任何安全問題的可能性。 對於那些擔心更新 WordPress 會造成網站崩潰的人,可以備份他們的網站。 因此,如果新版本不能按照您的要求工作,那麼您可以隨時恢復。

4. SQL注入

SQL 注入是獲取網站訪問權限的最古老的方法之一。 眾所周知,SQL 是一種用於與 WordPress 數據庫配合使用的語言,這就是為什麼在這種類型的攻擊中,黑客會將 SQL 命令注入您的站點以檢索信息。 黑客一天比一天聰明,他們每天都在進行新的 SQL 注入。 因此,作為網站所有者,您應該了解解決此問題的方法。

解決此問題的方法

掃描 SQL 注入漏洞

您應該定期檢查 WordPress 網站中的 SQL 注入問題。 但是,手動執行這可能是一項非常困難的任務,這就是您應該為此目的使用一些安全掃描工具的原因。 以下是最佳安全掃描工具列表:

- WordPress 安全掃描

- Sucuri SiteCheck

- WP掃描

將代碼添加到您的 .htaccess 文件

防止 SQL 注入的另一種方法是在 .htaccess 文件中添加特定代碼。 .htaccess 是用於 Web 服務器的配置文件,因此,通過更改該部分,您將能夠限制外部人員對您的 WordPress 數據庫的訪問。

在 .htaccess 文件中添加以下代碼:

RewriteEngine On RewriteBase / RewriteCond %{REQUEST_METHOD} ^(HEAD|TRACE|DELETE|TRACK) [NC] RewriteRule ^(.*)$ - [F,L] RewriteCond %{QUERY_STRING} ../ [NC,OR] RewriteCond %{QUERY_STRING} boot.ini [NC,OR] RewriteCond %{QUERY_STRING} tag= [NC,OR] RewriteCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC,OR] RewriteCond %{QUERY_STRING} https: [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} mosConfig_[a-zA-Z_]{1,21}(=|%3D) [NC,OR] RewriteCond %{QUERY_STRING} base64_encode.*(.*) [NC,OR] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>|e|"|;|?|*|=$).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*("|'|<|>||{||).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(%24&x).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(%0|%A|%B|%C|%D|%E|%F|127.0).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(globals|encode|localhost|loopback).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(request|select|insert|union|declare).* [NC] RewriteCond %{HTTP_COOKIE} !^.*wordpress_logged_in_.*$ RewriteRule ^(.*)$ - [F,L]

5. 忘記保護 WordPress 配置文件

WordPress 配置文件 (wp-config.php) 包含 WordPress 數據庫登錄憑據。 因此,如果任何外人獲得了該文件的訪問權限,那麼他/她就可以竊取您的信息並對您的網站造成損害。 因此,您必須盡一切可能保護此文件。

解決此問題的方法

保護 wp-config.php 文件的最簡單方法之一是修改 .htaccess 並限制訪問。 為此,只需將以下代碼段添加到您的 .htaccess 文件中:

<files wp-config.php> order allow,deny deny from all </files>

6.不更新插件或主題

就像核心 WordPress 一樣,在 WordPress 網站中使用最新版本的插件或主題非常重要。 使用任何插件或主題的過時版本會使您的網站容易受到安全威脅。 根據 WPWhiteSecurity 進行的一項調查,全球 54% 的 WordPress 漏洞是由插件引起的。

解決此問題的方法

始終檢查任何插件和主題中的更新。 確保您使用的是 WordPress 上可用的最新版本。 通過遵循這種方法,您將最大限度地減少 WordPress 網站中安全威脅的可能性。

7. 使用普通 FTP

對於那些不知道的人,FTP 帳戶用於使用 FTP 客戶端在您的網站服務器上上傳文件。 大多數託管服務提供商都支持使用不同類型協議的 FTP 連接:簡單 FTP、SFTP 或 SSH。

大多數 WordPress 網站所有者都犯了使用普通 FTP 的錯誤。 現在,在普通 FTP 中發生的事情是您的密碼以未加密的形式發送到服務器。 因此,任何可以破解服務器的人都可以輕鬆訪問您的 WordPress 網站。

解決此問題的方法

您可以選擇 SFTP 或 SSH 選項,而不是使用 FTP。 您無需為此目的更改 FTP 客戶端。 只需在連接到您的網站時將協議更改為“SFTP-SSH”。 通過使用此協議,您將能夠以加密形式將密碼發送到服務器,從而最大限度地降低安全問題的風險。

8. 不改變 WordPress 表格前綴

眾所周知,默認情況下,在您的數據庫中創建的所有 WordPress 表都以名為 ks29so_ 的前綴開頭。 大多數 WordPress 開發人員並不關心更改此前綴,因為他們認為這不會影響網站的性能。

始終如一,此前綴使您的 WordPress 網站容易受到安全問題的影響。 這背後的原因是,攻擊者可以很容易地猜出您的 WordPress 數據庫表的名稱。 因此,您應該嘗試盡快恢復此問題。

解決此問題的方法

與其使用 WordPress 數據庫表的默認前綴,不如定義自己的複雜前綴,這樣任何人都猜不到。 您可以在安裝時更改 WordPress 數據庫表的前綴。 所以,永遠記住這一點。 之後,您將沒有機會更改前綴。

以下是更改 WordPress 數據庫前綴以提高安全性的方法:

9. 惡意軟件

惡意軟件是惡意軟件的縮寫。 換句話說,您可以說它是用於以未經授權的方式訪問網站的代碼。 被黑網站清楚地表明惡意軟件已被注入。 現在,如果您想識別網站上的惡意軟件,請嘗試查看最近更改的文件。

網絡上可能存在多種類型的惡意軟件感染,但對於 WordPress,四種主要的惡意軟件感染如下所列:

- 後門

- 路過式下載

- 製藥黑客

- 惡意重定向

解決此問題的方法

通過搜索最近修改的文件,然後從您的 WordPress 網站中刪除該文件,可以輕鬆識別任何惡意軟件問題。 處理此問題的另一種方法是安裝新版本的 WordPress 或從您最近的備份中恢復 WordPress 網站。 這兩種方法都將幫助您最大限度地減少安全漏洞。

10. 文件權限不正確

文件權限是 Web 服務器使用的一組規則。 它可以幫助您的服務器控制對您在 WordPress 網站上的文件的訪問。 現在,有時會發生的情況是用戶設置了錯誤的文件權限,這使得攻擊者可以訪問文件並根據他們的要求對其進行修改,這可能會對您的 WordPress 網站造成重大損害。

解決此問題的方法

解決此問題的最佳方法是為您的 WordPress 網站設置正確的文件權限。 任何 WordPress 網站的文件權限應如下所列:

- 所有目錄為 755 或 750

- 644 或 640 用於文件

- wp-config.php 為 600

通過設置這些權限,您將能夠限制對您的 WordPress 網站的訪問,這將幫助您保護它免受攻擊者的侵害。

最後的想法

多年來,安全性一直是網站所有者最關心的問題。 即使在這一領域進行瞭如此多的研究之後,也沒有人聲稱它是 100% 安全的。 這顯示了在處理此問題時必須處理的複雜程度。

考慮到這一點,我們試圖為您提供 10 大 WordPress 安全漏洞以及修復它們的方法,這肯定會在不久的將來為您提供幫助。

你對這個話題有什麼看法? 請在我們的評論部分提及它們。 謝謝!