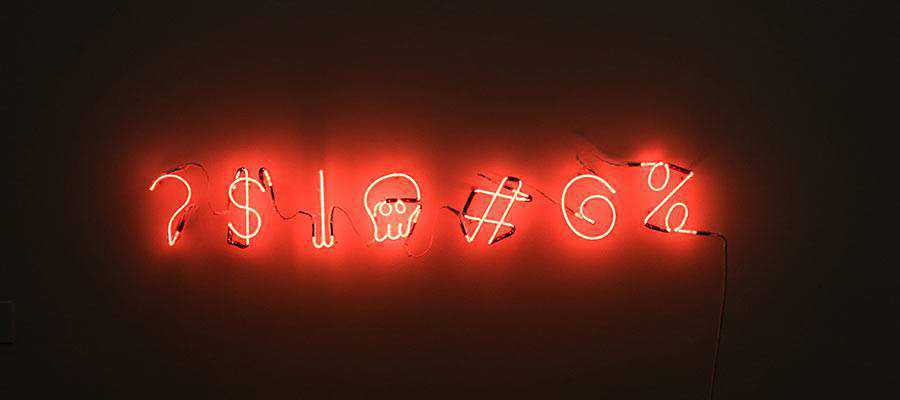

Взломанный: что делать, если ваш сайт WordPress был скомпрометирован

Опубликовано: 2020-06-02Это начинается с тонущего чувства, что что-то не так с вашим сайтом WordPress. Возможно, ваш плагин безопасности предупредил вас об измененном файле, который, как вы знаете, вы не трогали. Или вы видите какой-то незнакомый контент в своем списке постов.

Каким бы ни был индикатор, вывод из него один: ваш сайт взломан. Что делать сейчас?

Хотя совершенно нормально чувствовать страх и/или разочарование, сейчас не время паниковать. Наоборот, пришло время действовать! Похоже на супергероя, но ваше любимое оружие — сканер безопасности и FTP-клиент.

Тем не менее, у вас есть возможность спасти положение. Просто следуйте нашему руководству по работе со взломанным веб-сайтом WordPress.

Используйте свои резервные копии

Управление веб-сайтом — независимо от того, работает он на WordPress или нет — означает готовность действовать в любой момент, когда что-то пойдет не так. Как ты это делаешь? Сохраняя регулярные резервные копии всего вашего сайта, включая его базу данных и файлы.

Восстановление чистых версий ваших файлов и данных быстро вернет ваш сайт в нормальное состояние. Если у вас нет резервной копии, восстановиться после взлома может быть еще сложнее.

Без резервной копии, ну, это вопрос вашей установки с частым гребнем. Вам нужно будет найти потенциально вредоносный код, удалить его и надеяться, что вы все поймали.

Может быть спасительная благодать: ваш веб-хостинг вполне может иметь чистую резервную копию, чтобы помочь вам. Однако все же лучше взять дело в свои руки. Надеяться на то, что другие выручат вас из трудного положения, не является устойчивой стратегией.

Изменить пароли и сольные ключи

В зависимости от уязвимости, которую злоумышленник использовал для взлома вашего сайта, он вполне может иметь доступ администратора. Поэтому лучше изменить пароли для каждой учетной записи администратора. Если у вас есть неиспользуемые учетные записи, рассмотрите возможность их удаления.

Кроме того, пароль базы данных сайта также должен быть изменен. Это может помочь предотвратить любые атаки с внедрением MySQL, которые могли иметь место.

Наконец, также рекомендуется быстро изменить солевые ключи WordPress. Это удалит всех вошедших в систему пользователей, которые могут отслеживать.

Ищите намеки на измененные файлы

Если ваш сайт был взломан, недостаточно просто восстановить резервную копию. Также важно попытаться выяснить, что именно произошло. Файлы резервных копий могут быть чистыми, но они все еще могут содержать дыры в безопасности, которые приведут к еще одному взлому.

Поэтому рекомендуется загрузить копию взломанного сайта, прежде чем восстанавливать эту резервную копию. Или, если ваш сайт ежедневно резервируется, вы можете просто получить эту последнюю копию, если подозреваете, что она тоже имеет ту же проблему.

Вы также можете запустить его через сканер безопасности, такой как бесплатный инструмент Sucuri SiteCheck. Это потенциально может привести вас непосредственно к конкретной проблеме безопасности, вызвавшей взлом.

Когда у вас есть копия вашего зараженного сайта, пришло время копаться в нем и искать подсказки. Вот несколько пунктов, на которые стоит обратить внимание:

Проверьте ядро WordPress, плагины и темы

Следует иметь в виду, что вредоносный код может быть внедрен в любую область вашего сайта WordPress. Это может быть основной файл, плагин или тема. Даже неактивные элементы могли стать лазейкой.

Также стоит проверить права доступа к файлам вашего сервера, чтобы убедиться, что они соответствуют рекомендациям WordPress.

Посмотрите на измененные даты

Верным признаком зараженного файла является подозрительная дата изменения. Например, если вы не меняли шаблон темы в течение нескольких месяцев, а дата изменения была на прошлой неделе, это может быть признаком нечестной игры.

Это может быть немного сложнее обнаружить в плагинах, поскольку они, как правило, обновляются чаще. Но если что-то не так, загляните в журнал изменений плагина. Это может сказать вам, когда было последнее обновление. Даже если вы не обновлялись в момент выпуска новой версии, у вас по крайней мере будет временной диапазон для поиска.

Открывайте подозрительные файлы (осторожно)

Если вы обнаружили подозрительные файлы, вы можете открыть их и проверить их код. Прежде чем сделать это, может быть хорошей идеей запустить их через сканер вредоносных программ — просто на всякий случай.

Вредоносный код, кажется, торчит, как больной палец, но одного теста глазного яблока может быть недостаточно, чтобы быть уверенным. В этом случае вы можете взять другую копию файла — заведомо чистую — и сравнить. Если вы заметите какие-либо различия, вы поймете, что что-то не так.

Искать в Интернете

Форумы поддержки WordPress.org могут стать отличным местом для сбора информации. Если вы подозреваете определенный плагин или даже ядро WordPress, скорее всего, другие пользователи сталкивались с чем-то подобным. Вы можете просто обнаружить, что вы не одиноки в своих страданиях.

Кроме того, база данных уязвимостей WPScan предлагает подробный список информации о безопасности ядра, плагинов и тем. Это отличное место для поиска известных проблем.

Свяжитесь с вашим веб-хостингом

Нет никакой гарантии, что ваш веб-хост смог предотвратить конкретный взлом. Но даже в этом случае стоит обратиться к ним в таких ситуациях. Это особенно верно, если вы не совсем уверены в преступнике. И это просто хорошая практика, если вы используете учетную запись общего хостинга, так как это может повлиять на других пользователей (или другие сайты, которые вы размещаете).

Если вы не можете точно определить конкретную уязвимость, которая привела к взлому, ваш хост может быть отличным ресурсом. Возможно, они видели других клиентов с похожими проблемами, или это может стать тревожным сигналом, который приведет к устранению дыры в системе безопасности.

Кроме того, некоторые хосты также предлагают сканирование безопасности и очистку от вредоносных программ. Хотя они, вероятно, будут стоить вам немного денег, это может помочь вам избавиться от повторяющейся проблемы. Просто не забудьте спросить о любых гарантиях и узнать, что покрывается, прежде чем делать инвестиции.

Принять к сведению извлеченные уроки

Когда все сказано и сделано, есть большая вероятность, что вы узнали кое-что о безопасности WordPress. Это хорошая новость, потому что вы можете применить эти новые знания для обеспечения безопасности вашего сайта.

Например, восстановление со взломанного веб-сайта может привести к использованию более надежных паролей или более частому обновлению программного обеспечения. Вы даже можете реализовать такие меры, как двухфакторная аутентификация. Кроме того, вы можете узнать о настройках сервера, из-за которых злоумышленнику будет сложнее нанести ущерб.

Суть в том, чтобы усилить безопасность до такой степени, что вы сможете, по крайней мере, отразить наиболее распространенные виды атак. Кроме того, важно сохранять бдительность и никогда не принимать безопасность как должное.