Securitatea WordPress ca proces

Publicat: 2022-03-10( Acest articol este sponsorizat cu amabilitate de Sucuri .) Securitatea WordPress nu are o reputație bună. Peste 70% din toate site-urile WordPress prezintă un fel de vulnerabilitate, conform cercetărilor efectuate pe +40.000 de site-uri WordPress de Alexa. Dacă dezvoltați teme sau pluginuri WordPress - sau utilizați WordPress pentru site-urile dvs. web - acest număr ar trebui să vă sperie.

Puteți face multe pentru a vă asigura că nu faceți parte din cei 70%, dar este nevoie de mai multă muncă decât instalarea unui plugin sau evadarea unui șir. Multe sfaturi din acest articol provin din ghidul Sucuri despre securitatea WordPress și ani de experiență personală.

Este WordPress nesigur?

WordPress are cea mai mare cotă de piață dintre sistemele de management de conținut și o cotă de piață de 30% printre cele mai populare 10 milioane de site-uri de pe web. Acest tip de succes îl face o țintă mare pentru hack-uri. WordPress nu este mai puțin sigur decât alte sisteme de gestionare a conținutului – este doar mai de succes.

Vulnerabilitățile din nucleul WordPress sunt responsabile pentru mai puțin de 10% din toate hackurile WordPress. Cele mai multe dintre acestea provin din instalări învechite de WordPress. Numărul de hack-uri care au loc pe găurile de securitate reale în versiunile actualizate (cunoscute și sub numele de exploit-uri zero-day) în nucleul WordPress reprezintă un procent mic din toate hack-urile.

Restul site-urilor infectate au fost cauzate de pluginuri, teme, găzduire și utilizatori. Și tu, în calitate de dezvoltator de site-uri WordPress, ai controlul asupra tuturor acestora. Dacă acest lucru vi se pare o mare bătaie de cap, atunci vă pot recomanda planul de agenție al lui Sucuri. În caz contrar, să aflăm cum să ne ocupăm singuri de securitatea WordPress!

Cine te atacă și de ce?

Să dezvăluim mai întâi un mit: un site WordPress mic este încă o țintă atractivă pentru hackeri. Atacurile pe bază personală sunt foarte rare. Cele mai multe site-uri WordPress piratate sunt compromise automat fie de un bot, fie de un botnet.

Boții sunt programe de calculator care caută în mod constant site-uri web pe care să le pirateze. Nu le pasă cine ești; ei caută doar o slăbiciune în apărările tale. O rețea bot combină puterea de calcul a multor roboți pentru a aborda sarcini mai mari.

Hackerii caută în primul rând o cale de a intra în serverul dvs., astfel încât să poată folosi puterea de calcul a serverului dvs. și să o dea liber pentru un alt obiectiv sau țintă. Hackerii doresc serverul dvs. din următoarele motive.

Se trimite spam

Spamul reprezintă aproximativ 60% din toate e-mailurile și trebuie trimise de undeva. Mulți hackeri doresc să obțină intrarea pe serverul dvs. printr-un plugin defect sau printr-o versiune veche a nucleului WordPress, astfel încât să vă poată transforma serverul într-o mașină de spam.

Atacarea altor site-uri web

Atacurile distribuite de refuzare a serviciului folosesc multe computere pentru a inunda un site web cu atât de mult trafic încât nu pot ține pasul. Aceste atacuri sunt foarte greu de atenuat, mai ales când sunt făcute corect. Hackerii care pătrund în serverul dvs. îl pot adăuga la un grup de servere pentru a ataca site-urile web.

Furtul de resurse

Exploatarea criptomonedei este foarte populară acum, dar necesită multă putere de calcul. Hackerii care nu vor să cheltuiască mulți bani într-o fermă de servere vor pătrunde în site-uri web WordPress neprotejate și vor avea acces la servere sau la vizitatorii site-urilor dvs. și vor fura puterea de calcul.

Scoruri SEO sporite

Un hack deosebit de popular pentru WordPress este să obțină acces la baza de date și să adaugi o grămadă de text (ascuns) sub fiecare postare, care trimite către un alt site web. Este o modalitate foarte rapidă de a crește scorul SEO, deși Google devine mai vigilent cu privire la acest comportament, iar listele negre sunt în creștere.

### Furarea datelor

Datele sunt valoroase, mai ales atunci când sunt legate de profilurile utilizatorilor și informațiile de comerț electronic. Obținerea acestor date și vânzarea acestora poate face unui atacator un profit frumos.

De ce contează securitatea?

În afară de a nu oferi infractorilor satisfacție, există o mulțime de motive pentru care site-ul dvs. ar trebui să fie sigur în mod implicit. După ce am curățat și m-am ocupat de o mulțime de hack-uri WordPress, pot spune cu siguranță că acestea nu apar niciodată la un moment convenabil. Curățarea poate dura ore și vă va costa bani fie pe dvs., fie pe client.

Pentru a pune în funcțiune din nou un site WordPress piratat, va trebui să eliminați și să înlocuiți fiecare bit de cod de la terți (inclusiv nucleul WordPress); parcurgeți propriul cod linie cu linie și toate celelalte foldere de pe server pentru a vă asigura că sunt încă curate; verifica dacă utilizatorii neautorizați au obținut acces; și înlocuiți toate parolele în WordPress, pe serverul dvs. și pe baza de date.

O mulțime de servicii pot curăța un site web WordPress pentru tine, dar prevenirea este mult mai bună pe termen lung.

Pe lângă costul de curățare, hack-urile vă pot costa și mult în vânzări ratate sau clienți potențiali. Hack-urile te deplasează mai jos în clasamentul căutării, rezultând mai puțini vizitatori și mai puține conversii.

Mai mult decât costul financiar, piratarea îți afectează reputația. Vizitatorii vin pe site-ul tău pentru că au încredere în tine. A fi piratat vă dăunează reputației și este nevoie de mult timp pentru a repara.

Există, de asemenea, o posibilitate reală de probleme legale, mai ales dacă aveți clienți în UE, unde legislația GDPR va intra în vigoare în vara lui 2018. Acea nouă legislație include o amendă uriașă pentru încălcarea datelor care nu sunt gestionate corespunzător.

Bani, reputație și probleme legale: securitatea proastă te poate costa mult. Investind ceva timp în crearea site-ului, a codului și a echipei dvs. cu o mentalitate de securitate va fi cu siguranță plătită.

Să aflăm cum putem preveni toate aceste rele.

Triada CIA

Triada CIA este un cadru de bază pentru fiecare proiect de securitate digitală. Reprezintă confidențialitate, integritate și disponibilitate. CIA este un set de reguli care limitează accesul la informații la părțile potrivite, se asigură că informațiile sunt de încredere și exacte și garantează accesul de încredere la acele informații.

Pentru WordPress, cadrul CIA se rezumă la următoarele.

Confidențialitate

Asigurați-vă că utilizatorii conectați au rolurile potrivite atribuite și că capacitățile lor sunt ținute sub control. Oferiți utilizatorilor doar accesul minim de care au nevoie și asigurați-vă că informațiile despre administrator nu se scurg către partea greșită. Puteți face acest lucru prin întărirea zonei de administrare a WordPress și având grijă la numele de utilizator și acreditările.

Integritate

Afișați informații corecte pe site-ul dvs. și asigurați-vă că interacțiunile utilizatorilor pe site-ul dvs. au loc corect.

Când acceptați cereri atât pe partea din față, cât și pe spate, verificați întotdeauna dacă intenția se potrivește cu acțiunea reală. Când datele sunt postate, filtrați întotdeauna datele din codul dvs. pentru conținut rău intenționat utilizând dezinfectarea și evadările. Asigurați-vă că spamul este eliminat utilizând un serviciu de protecție împotriva spamului, cum ar fi Akismet.

Disponibilitate

Asigurați-vă că WordPress, pluginurile și temele sunt actualizate și găzduite pe o gazdă WordPress de încredere (de preferință gestionată). Backup-urile zilnice automate ajută, de asemenea, să vă asigurați că site-ul dvs. web rămâne disponibil publicului.

Toate cele trei elemente se sprijină unul pe celălalt pentru sprijin. Integritatea codului nu va funcționa de la sine dacă parola confidențială a unui utilizator este furată sau ghicită cu ușurință. Toate aspectele sunt importante pentru o platformă solidă și sigură.

Securitatea este o muncă grea. În afară de munca care poate fi făcută în cod, există un element uman imens în acest cadru. Securitatea este un proces constant; nu poate fi rezolvată printr-un singur plugin.

Partea 1: Integritate — Nu ai încredere în nimic

Verificați intenția acțiunilor utilizatorului și integritatea datelor pe care le manipulați. Aruncă-ți hippie-ul interior pe ușă. Nimic nu poate fi de încredere online, așa că verificați din nou tot ceea ce faceți pentru posibile intenții rău intenționate.

Validarea și igienizarea datelor

WordPress este excelent la manipularea datelor. Se asigură că fiecare interacțiune este validată și că fiecare bit de date este igienizat, dar asta este doar în nucleul WordPress. Dacă vă construiți propriul plugin sau temă sau chiar dacă verificați o bucată de cod terță parte, este esențial să știți cum să faceți acest lucru.

//Cast our variable to a string, and sanitize it. update_post_meta( $post->ID, 'some-meta', sanitize_text_field( (string)$_POST['some-meta'] ) ); //Make sure our variable is an absolute integer. update_post_meta( $post->ID, 'some-int', absint( $_POST['int'] ) ); În acest exemplu, am adăugat două date la o postare WordPress folosind update_post_meta. Primul este un șir; așadar, îl aruncăm ca șir în PHP și decupăm caracterele și etichetele nedorite cu sanitize_text_field , una dintre multele funcții de dezinfectare ale WordPress.

De asemenea, am adăugat un număr întreg la acea postare și am folosit absent pentru a ne asigura că acesta este un număr întreg absolut (și nenegativ).

Utilizarea funcțiilor de bază WordPress, cum ar fi update_post_meta , este o idee mai bună decât utilizarea directă a bazei de date WordPress. Acest lucru se datorează faptului că WordPress verifică tot ceea ce trebuie stocat în baza de date pentru așa-numitele injecții SQL. Un atac de injecție SQL rulează cod SQL rău intenționat prin formularele de pe site-ul dvs. web. Acest cod manipulează baza de date pentru, de exemplu, să distrugă totul, să scurgă datele utilizatorilor sau să creeze conturi de administrator false.

Dacă vreodată trebuie să lucrați cu un tabel personalizat sau să efectuați o interogare complicată în WordPress, utilizați clasa nativă WPDB și utilizați funcția de prepare pentru toate interogările dvs. pentru a preveni atacurile cu injecție SQL:

$tableName = $wpdb->prefix . “my_table”; $sql = $wpdb->prepare( “SELECT * FROM %s”, $tableName ); $results = $wpdb->get_results( $sql );$wpdb->prepare trece prin fiecare variabilă pentru a se asigura că nu există nicio șansă de atac de injecție SQL.

Evadare

Scăparea de ieșire este la fel de importantă ca și dezinfectarea intrării. Validarea datelor înainte de a le salva este importantă, dar nu puteți fi 100% sigur că sunt încă în siguranță. Nu ai încredere în nimic. WordPress folosește o mulțime de filtre pentru a permite pluginurilor și temelor să schimbe datele din mers, așa că există șanse mari ca datele tale să fie analizate și prin alte plugin-uri. Evadarea datelor înainte de a le adăuga la tema sau pluginul dvs. este un lucru inteligent de făcut.

Evadarea este menită în principal să prevină atacurile de tip cross-site scripting (XSS). Atacurile XSS injectează cod rău intenționat în partea frontală a site-ului dvs. Un bonus suplimentar la evadarea datelor este că puteți fi sigur că marcajul este încă valabil ulterior.

WordPress are multe funcții de evadare. Iată un exemplu simplu:

<a href=“<?php echo esc_url( $url );?>” title=“<?php echo esc_attr( $title );?>”><?php echo esc_html( $title );?></a>Evadați cât mai târziu posibil. Acest lucru vă asigură că aveți ultimul cuvânt asupra datelor dvs.

Securizarea cererilor

Solicitările de administrare WordPress sunt deja destul de sigure dacă aveți SSL activat și dacă aveți o gazdă decentă, dar există încă unele vulnerabilități. Trebuie să verificați intenția unui utilizator și să validați că cererea primită este ceva care a fost făcut de utilizatorul conectat real.

WordPress validează intenția cu nonces.. Un nonce (sau „număr folosit o singură dată”) nu este cu adevărat o descriere exactă a acestui API în WordPress. Nu folosește doar numere și seamănă mai mult cu un token de falsificare a cererilor pe site-uri (CSRF) pe care îl veți găsi în fiecare cadru web modern. Aceste jetoane se asigură că hackerii nu pot repeta solicitările. Este mult mai mult decât un nonce, dar WordPress-ului îi place compatibilitatea cu înapoi, așa că numele a rămas.

Nonce-urile sunt trimise împreună cu fiecare cerere vulnerabilă pe care o face un utilizator. Acestea sunt atașate adreselor URL și formularelor și trebuie întotdeauna verificate de la capăt înainte de a efectua solicitarea. Puteți adăuga un nonce la un formular sau la o adresă URL. Iată un exemplu folosit într-un formular:

<form method= “post”> <!-- Add a nonce field: --> <?php wp_nonce_field( 'post_custom_form' );?> <!-- other fields: → ... </form> În acest caz, folosim doar funcția de ajutor simplă wp_nonce_field() , care generează două câmpuri ascunse pentru noi care vor arăta astfel:

<input type="hidden" name="_wpnonce" value="e558d2674e" /> <input type="hidden" name="_wp_http_referer" value="/wp-admin/post.php?post=2&action=edit" /> Primul câmp verifică intenția utilizând un cod generat cu șirul 'post_custom_form' pe care l-am transmis funcției. Al doilea câmp adaugă un referrer pentru a valida dacă solicitarea a fost făcută din cadrul instalării WordPress.

Înainte de a vă procesa sarcina la celălalt capăt al formularului sau al URL-ului, verificați nonce și validitatea acestuia cu wp_verify_nonce :

if( wp_verify_nonce( $_REQUEST['_wpnonce'], 'post_custom_form' ) == false ){ wp_die( “Nonce isn\'t valid” ); }Aici, verificăm nonce cu numele acțiunii noastre și, dacă nu se potrivește, oprim procesarea formularului.

Cod terță parte

Pluginurile și temele terță parte sunt un focar pentru hack-uri. Sunt, de asemenea, cea mai grea nucă de spart atunci când asigură securitatea site-ului dvs. web.

Cele mai multe hack-uri WordPress sunt cauzate de pluginuri, teme și copii învechite ale WordPress . Nicio bucată de software nu este 100% sigură, dar o mulțime de plugin-uri și teme de acolo fie nu au fost actualizate de ceva vreme de dezvoltatorii lor, fie nu au fost sigure de la început.

Mai puțin cod înseamnă mai puțin de hack. Așadar, înainte de a instala încă un alt plugin, întreabă-te dacă chiar ai nevoie de el. Există o altă modalitate de a rezolva această problemă?

Dacă ești sigur că ai nevoie de un plugin sau o temă, atunci judecă-l cu atenție. Priviți evaluarea, data „ultimei actualizări” și versiunea PHP necesară când navigați prin directorul de pluginuri WordPress. Dacă ați găsit ceea ce căutați și totul pare să funcționeze, căutați orice mențiuni despre acesta pe un blog de securitate de încredere, cum ar fi Sucuri sau WordFence.

O altă opțiune este să scanezi codul și să te asiguri că conține non-uri adecvate, igienizare și evadare; acestea sunt de obicei semne de cod bine scris și sigur. Nu trebuie să cunoașteți PHP sau să faceți o revizuire completă a codului. O modalitate simplă și rapidă de a verifica utilizarea corectă a funcțiilor de securitate WordPress este să căutați codul pluginului pentru aceste șiruri:

-

esc_attr -

esc_html -

wp_nonce_field -

wp_nonce_url -

sanitize_text_field -

$wpdb->prepare

Un plugin ar putea fi totuși sigur dacă nu include toate aceste șiruri, dar dacă nu se găsește niciunul sau un număr mic dintre aceste șiruri, acesta este un semnal roșu. Dacă găsiți o vulnerabilitate, vă rugăm să o distribuiți creatorului în privat și să-i acordați timp să o remedieze.

Urmărirea vulnerabilităților din spațiul pluginului WordPress devine din ce în ce mai ușoară cu inițiative precum wpvulndb.

Notă: Unele teme includ versiuni de plugin-uri cu codul lor. Acesta este un simptom al faptului că WordPress nu are o gestionare excelentă a dependenței, dar este și un semn al unei teme foarte prost scrise. Evitați întotdeauna aceste teme, deoarece includ baze de cod care nu pot fi actualizate.

Temele și pluginurile conțin rareori cod scris de un singur dezvoltator. Composer și NPM au făcut să depindeți mult de alte biblioteci, încât a devenit un vector de atac popular. Dacă descărcați o temă sau un plugin WordPress complet, acest lucru chiar nu este o problemă, dar dacă lucrați cu instrumente care folosesc Composer sau NPM, atunci nu strica să le verificați dependențele. Puteți verifica dependențele Composer cu un instrument gratuit de interfață de linie de comandă (CLI) de la SensioLabs. Un serviciu precum Snyk (pe care îl puteți folosi gratuit, dar care are și opțiuni premium) vă permite să verificați fiecare dependență din proiectul dvs.

Partea 2: Disponibilitate: Păstrați-o simplă

Scopul dvs. principal este să vă mențineți site-ul online fără întreruperi. Chiar și cu o securitate de top, puteți avea în continuare probleme. Când se întâmplă acest lucru, o copie de rezervă excelentă vă va scuti de o mare durere de cap.

Actualizări

Open-source nu poate exista fără actualizări. Cele mai multe atacuri asupra site-urilor WordPress au loc pe versiuni învechite fie ale software-ului de bază, fie ale pluginurilor. Actualizările de securitate ale nucleului WordPress sunt acum tratate automat (cu excepția cazului în care ați dezactivat acest lucru, monstruule!), dar actualizările de securitate din pluginuri sunt o altă poveste.

Actualizarea este în mod normal sigură cu plugin-uri populare și de încredere, dar toate pluginurile ar trebui testate înainte de a fi disponibile pe site-ul dvs. web. Instrumente precum WP CLI fac actualizarea totul mult mai ușoară. Dezvoltatorul principal WordPress Mark Jaquith a avut o postare excelentă pe blog despre actualizarea tuturor pluginurilor automat, dar treptat, astfel încât să puteți filtra posibilele erori.

Utilizatori, roluri și abilități

„Disponibilitatea” în triada CIA are de-a face cu obținerea de informații în mâinile potrivite. Prioritatea noastră principală în acest sens este limitarea capabilităților utilizatorilor dvs. back-end. Nu da tuturor cont de administrator.

Contul de administrator din WordPress este neobișnuit de puternic. Există chiar și o opțiune în vanilla WordPress pentru a vă modifica baza completă de cod din contul de administrator WordPress. (Dacă acest lucru este nou pentru dvs. și nu ați dezactivat acest lucru, vă rugăm să faceți.)

Sistemul de roluri și capabilități din WordPress este puternic și este foarte ușor de modificat în cod. Creez o mulțime de roluri noi când lucrez cu WordPress. Principalul beneficiu al acestui lucru este că obțineți control deplin asupra părților sistemului pe care diverși utilizatori pot accesa, dar un alt avantaj uriaș este că împiedică codul terță parte să modifice capacitățile standard ale nucleului WordPress.

WordPress gestionează de obicei e-mailul prin serverul pe care se află, dar acest lucru face ca toate e-mailurile dvs. să depindă complet de serverul pe care rulează. Împiedicați ca e-mailurile dvs. să fie interceptate și văzute ca spam utilizând un serviciu SMTP. Sunt disponibile o mulțime de opțiuni de plugin pentru a vă asigura că toate e-mailurile dvs. sunt trimise printr-o conexiune SMTP sigură.

Cu toate acestea, veți avea nevoie de acces la setările DNS ale numelui de domeniu pentru a adăuga o înregistrare Sender Policy Framework (SPF). Toate serviciile SMTP bune vor oferi înregistrarea exactă care trebuie adăugată. O înregistrare SPF asigură că serviciul dumneavoastră SMTP este autorizat de domeniu să trimită e-mail în numele său.

Monitorizarea

Monitorizarea site-ului dvs. online este o sarcină 24/7 care poate fi complet automatizată. În cazul WordPress, ne interesează timpul de funcționare și integritatea fișierelor.

Monitorizarea timpului de funcționare este de obicei ceva ce o gazdă bună va face pentru dvs. Instrumente precum Uptime Robot adaugă și mai multă securitate. Primele tale 50 de site-uri web sunt complet gratuite.

În ceea ce privește integritatea fișierului , dacă un hacker obține acces la serverul dvs., vă poate schimba codul.

În acest caz, pluginurile sunt răspunsul la problema ta. Sucuri are un plugin de auditare grozav. Verifică toate fișierele din instalația dvs. cu o bază de date vastă de cod rău intenționat cunoscut. De asemenea, verifică dacă nucleul WordPress este încă 100% nucleu WordPress și vă dă un avertisment dacă a existat o breșă, astfel încât să o puteți remedia cât mai curând posibil.

Backup-uri

Protecția supremă a fiecărui proces de securitate este backup-urile automate. Majoritatea gazdelor bune vor face acest lucru pentru tine, dar există și alte opțiuni bune dacă gazda ta nu oferă copii de rezervă. Automattic face unul numit VaultPress, iar instrumente precum BackupBuddy fac copii de rezervă într-un cont Dropbox sau într-un bucket Amazon S3.

Cele mai multe dintre serviciile de încredere din spațiul de backup WordPress sunt fie servicii premium, fie pluginuri premium. În funcție de faptul dacă trebuie să vă controlați pe deplin datele, s-ar putea să preferați un plugin care vine cu o gazdă cloud, în loc de un serviciu. Oricare dintre ele merită totuși fiecare bănuț.

Gazduire

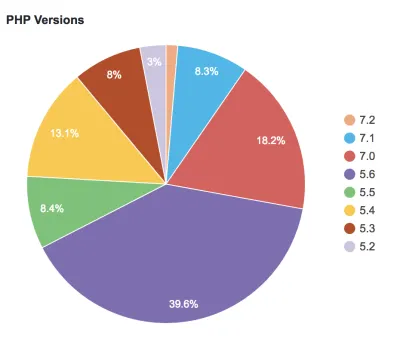

WordPress nu este singurul software care rulează pe serverul tău. O mulțime de vectori de atac sunt deschiși atunci când ești pe o găzduire proastă. De fapt, găzduirea proastă este principalul motiv pentru care WordPress acceptă în continuare versiuni învechite de PHP. La momentul scrierii, pagina proprie de statistici a WordPress raportează că 32,5% din toate instalările WordPress rulează pe versiuni PHP care nu mai primesc actualizări de securitate.

Rețineți că aproape 60% dintre instalări rulează pe PHP 5.6 și 7.0, care vor primi corecții de securitate abia până la sfârșitul acestui an.

Găzduirea este importantă nu numai pentru a menține actualizat software-ul serverului. O gazdă bună va oferi mult mai multe servicii, cum ar fi backup-uri automate zilnice, actualizări automate, monitorizarea integrității fișierelor și securitatea e-mailului. Există o mare diferență între gazdele WordPress gestionate și gazdele care vă oferă un folder online cu acces la baza de date.

Cel mai bun sfat este să găsești o gazdă WordPress gestionată decent. Costă puțin mai mult, dar oferă o coloană vertebrală excelentă pentru site-ul tău WordPress.

Partea 3: Confidențialitate

Dacă te-ai asigurat că baza ta de cod este cât se poate de sigură și te afli pe o gazdă WordPress grozavă, înconjurat de scanere și copii de siguranță malware, atunci vei avea în continuare probleme de securitate, deoarece oamenii sunt cei mai răi … la securitatea Internetului.

Confidențialitatea înseamnă a te educa pe tine, pe clientul tău și pe utilizatorii site-ului.

Date confidențiale

Poate că nu știți, dar pluginurile și temele dvs. afișează probabil date confidențiale valoroase. Dacă, de exemplu, aveți WP_DEBUG setat la true , atunci îi afișați fiecărui hacker calea rădăcină a site-ului dvs. web pe server. Datele de depanare nu ar trebui să aibă loc pe site-ul dvs. de producție.

O altă sursă de date valoroasă sunt comentariile și paginile autorului. Acestea sunt pline cu nume de utilizator și chiar adrese de e-mail. Un hacker le poate folosi în combinație cu o parolă slabă pentru a intra pe site-ul dvs. Ai grijă de ceea ce arăți lumii exterioare.

De asemenea, verificați din nou dacă ați introdus wp-config.php în .gitignore .

Nu codifica singur

O modalitate de a preveni ca multe greșeli să se strecoare în baza de cod este să exersați programarea în pereche. Dacă sunteți singur, acest lucru este mult mai greu, dar sunt disponibile multe comunități online care sunt dispuse să facă audituri rapide ale codului. WordPress, de exemplu, folosește Slack pentru a comunica totul despre dezvoltarea platformei sale. Veți găsi acolo o mulțime de oameni care sunt dispuși să vă ajute. Alternative mai lente, dar mai bune sunt forumurile WordPress, StackOverflow și GitHub Issues, unde întrebările dvs. (și răspunsurile lor!) sunt salvate, astfel încât alte persoane să poată beneficia de ele.

Cererea de contribuții poate fi dificilă, dar oamenilor le place să-și arate expertiza, iar WordPress, în general, are o comunitate foarte deschisă și primitoare. Ideea este că, dacă nu cereți niciodată informații despre calitatea codului dvs., atunci nu veți avea idee dacă codul dvs. este sigur.

Login-uri și parole

Clienții tăi vor trebui să se conecteze la WordPress pentru a-și gestiona conținutul. Nucleul WordPress face tot ce poate pentru a împiedica trecerea parolelor slabe, dar de obicei acest lucru nu este suficient.

Aș recomanda adăugarea unui plugin pentru autentificarea cu doi factori pe site-ul dvs., împreună cu o limită a încercărilor de conectare. Și mai bine, eliminați în întregime parolele și lucrați cu link-uri magice.

Crede dar verifica

Până acum, în acest articol, nu am vorbit deloc despre ingineria socială. Este o formă de hacking care câștigă amploare, dar, în general, nu este folosită pentru a pirata site-urile WordPress. Este, totuși, o modalitate excelentă de a configura cultura în jurul site-ului dvs., având în vedere securitatea. Asta pentru că cea mai bună apărare împotriva ingineriei sociale este „Încrederea, dar verificarea”.

Ori de câte ori un client, un utilizator sau șeful dvs. vă solicită ceva legat de securitate, cel mai bun mod de a face față este să aveți încredere, dar mai întâi să verificați dacă ceea ce spun este adevărat.

Un client poate pretinde că are nevoie de acces de administrator la WordPress, dar sarcina ta este să verifici dacă acest lucru este adevărat. Au chiar nevoie de acces sau le lipsește doar o singură capacitate în rolul lor? Există o modalitate de a rezolva această problemă fără a adăuga eventual noi vectori de atac?

„Încredeți, dar verificați” este o mantră simplă, dar eficientă atunci când vine vorba de întrebări de securitate și poate ajuta cu adevărat oamenii să fie la curent.

Concluzie

Este WordPress nesigur? Nu, nu este. Nucleul WordPress este actualizat și remediat în mod constant, iar majoritatea hackurilor WordPress raportate nu provin de la WordPress însuși. Cultura din jurul WordPress este nesigură? Pui pariu!

Dar având în vedere securitatea cu fiecare linie de cod pe care o scrieți, fiecare utilizator pe care îl adăugați, fiecare plugin pe care îl activați și fiecare factură de găzduire pe care o plătiți, vă puteți asigura cel puțin că rulați un site web securizat care vă păstrează reputația intactă și siguranța datelor.