Lista lektur do tworzenia stron internetowych nr 147: Wytyczne dotyczące bezpieczeństwa, dostępne komponenty interfejsu użytkownika i projektowanie zorientowane na treść

Opublikowany: 2022-03-10Podczas pracy w zespole ważne jest przestrzeganie zasad. Częstym wyzwaniem jest budowanie wszystkich projektów przy użyciu podobnego lub tego samego zestawu narzędzi i wytycznych dotyczących kodowania . Dopiero wczoraj omawiałem, w jaki sposób możemy przenieść projekt, który przez lata przerósł swoją początkową bazę kodu do nowego, opartego na React.js kodu źródłowego.

Decyzja nie była łatwa, ponieważ zainwestowaliśmy już sporo pracy i pieniędzy w ten projekt, a przejście do Reacta też wymagałoby sporo czasu. Ale ponieważ zmiana ma sens z technicznego punktu widzenia, a zespół używa już Reacta w trzech innych projektach, doszliśmy do wniosku, że byłby to dobry krok. Umożliwi to większej liczbie programistów z zespołu wniesienie wkładu do projektu, przeglądanie kodu i ograniczenie przesunięcia technologii w firmie. Czasami nadszedł czas, aby ponownie ocenić swoje projekty i przejść dalej.

Dalsze czytanie na SmashingMag:

- Czas zacząć używać niestandardowych właściwości CSS

- Houdini: Być może najbardziej ekscytujący rozwój w CSS

- Jak skalować aplikacje React

- Prawdziwie płynna typografia z jednostkami vh i vw

Aktualności

- Bootstrap 4 Alpha 3 został wydany w tym tygodniu. Zawiera przeprojektowaną siatkę, zaktualizowane kontrolki formularzy, systemowy stos czcionek i nie tylko.

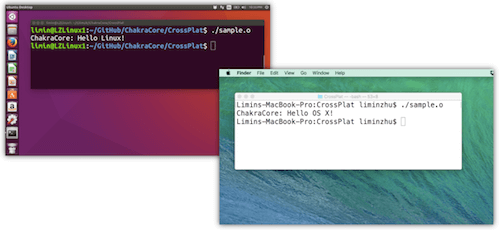

- Microsoft ogłosił, że ich silnik JavaScript ChakraCore obsługuje teraz Mac OS i Linux. Oznacza to, że możesz teraz testować i uruchamiać swoje aplikacje Node.js nie tylko w silniku Google V8. Christian Heilmann napisał, dlaczego jest to ważny krok.

Projekt koncepcji

- „Projektowanie stron internetowych w 4 minuty” to bardzo zwięzły artykuł o tym, dlaczego liczy się przede wszystkim treść.

Narzędzia i przepływy pracy

- Jeśli pracujesz nad małymi projektami, klient (S)FTP może być nadal bardzo przydatny. Ale z drugiej strony oznacza to, że musisz ręcznie skopiować pliki z przepływu pracy git na serwer. Aby rozwiązać ten problem, niezależny programista Jan Ostlund zbudował GitFTP-Deploy, poręczne narzędzie (S)FTP za niewielką opłatą, które wykonuje automatyczne wdrożenia w oparciu o przepływ pracy git.

- Kwestia prywatności/śledzenia jest większa niż nam się wydaje. Czy kiedykolwiek monitorowałeś, które aplikacje łączą się z którą usługą? Nagle zdajesz sobie sprawę, że dodatek do blokowania reklam/prywatności w Twojej przeglądarce to tylko kropla w morzu. Aplikacje często łączą się z usługami Google, Google Analytics, czasami z różnymi sieciami reklamowymi, a bardzo często z usługą śledzenia użytkowników New Relic. Na szczęście istnieje rozwiązanie prawie każdego problemu: Dodaj nazwy hostów trackerów do

/etc/hosts. Istnieje nawet publiczny przykładowy plik hosts, którego możesz użyć, który zawiera większość sieci reklamowych i modułów śledzących. Używaj go na własne ryzyko i pamiętaj, że niektóre aplikacje mogą już nie działać. Ale może Twoja prywatność jest tego warta?

Bezpieczeństwo

- FallibleInc „Praktyczny przewodnik bezpieczeństwa dla twórców stron internetowych” stara się pomóc deweloperom w tworzeniu bezpieczniejszych, mniej podatnych na ataki rozwiązań. Chociaż twierdzą, że nie jest to wyczerpujący przewodnik, zawiera informacje oparte na najczęstszych problemach, które wykryli w przeszłości.

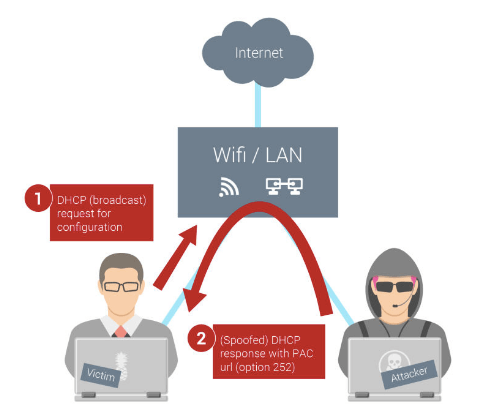

- Wiemy, że HTTPS nie jest super bezpieczny. Dlatego ostatnio naprawiono wiele błędów w implementacjach oprogramowania i dodano wiele technik, takich jak HSTS i HPKP. Ale czasami to wszystko nie pomoże. Niedawno odkryto atak, który może przeprowadzić operatorzy niemal każdego rodzaju sieci, w tym publicznych sieci Wi-Fi, które prawdopodobnie są miejscami, w których ludzie najbardziej potrzebują protokołu HTTPS. Istnieją również wskazówki, że ten rodzaj ataku jest już używany przynajmniej przez NSA, a zatem prawdopodobnie również przez wiele innych osób. Nigdy nie ufaj TLS tylko dla własnego bezpieczeństwa, ale używaj VPN dla sieci publicznych.

Prywatność

- Nie chcę tu być kozłem ofiarnym, ale Pokemon Go jest bardzo popularne i czytam kilka ciekawych rzeczy na temat prywatności w grze. Na przykład, nie tylko Alphabet (aka Google) jest jednym z głównych inwestorów, ale istnieje również relacja finansowa między producentem gier Niantic a firmą inwestycyjną aniołów CIA In-Q-Tel. Chociaż nie ma dowodów na to, co może to oznaczać dla prywatności użytkowników, z pewnością oznacza to, że firmy te są bardzo zainteresowane danymi dostarczanymi przez graczy — to zrozumiałe, ponieważ bardzo trudno byłoby uzyskać informacje geograficzne i zdjęcia prywatny grunt w normalny sposób. Słyszałem, że kilka firm, takich jak BMW, poinformowało już swoich pracowników, że w ich fabrykach nie wolno grać w grę, a armia niemiecka wydała podobny rozkaz swoim żołnierzom. ExpressVPN opublikował również krótką listę podsumowującą z dziewięcioma kwestiami dotyczącymi prywatności, które należy wziąć pod uwagę podczas grania w Pokemon Go.

Wydajność sieciowa

- Erik Duindam pisze o tym, jak dobra architektura może zaoszczędzić sporo pieniędzy podczas tworzenia produktu. Opowiada, jak zbudował aplikację Pokemon Go dla 500 tys. użytkowników w ciągu zaledwie pięciu dni i obniżył jej koszty do 100 USD miesięcznie na infrastrukturę serwerową, w porównaniu do wielu produktów MVP, które tracą pieniądze, wybierając złe projekty techniczne.

- Jake Archibald dzieli się interesującym faktem na temat korzyści płynących z używania

rel=noopener: jest szybszy.

Dostępność

- Addy Osmani wyjaśnia, jak tworzyć dostępne komponenty interfejsu użytkownika dla Internetu, biorąc pod uwagę wzrok, słuch, mobilność i funkcje poznawcze jako czynniki dostępności. Całkiem świetny przewodnik dla początkujących po lepszych, dostępnych produktach.

- Posiadanie wytycznych dotyczących ułatwień dostępu, do których deweloperzy mogą się odwoływać, ma sens w przypadku każdego projektu. Inspiracją do stworzenia takiego rozwiązania jest firma Vox, która publicznie opublikowała swoje wytyczne dotyczące dostępności.

JavaScript

- Pascal Precht opowiada, jak tworzyć niestandardowe kontrolki formularzy w Angular 2 w swoim zwykłym, łatwym do zrozumienia, wysokiej jakości stylu.

- Krasimir Tsonev napisał artykuł o React.js we wzorcach projektowych z kilkoma typowymi fragmentami kodu, które przydadzą się w większości projektów React.js.

CSS/Sass

- Chris Coyier opracował rozwiązania do tworzenia kontenerów podrzędnych o pełnej szerokości dla rodzica o ograniczonej szerokości, w tym proste i sprytne podejście Svena Wolfermanna.

Życie zawodowe

- „Zawsze ulepszaj, nigdy nie przestawaj, nigdy nie przerywaj, nigdy nie doceniaj” to coś, co programiści, liderzy firm i menedżerowie mogą z łatwością zastosować w swojej pracy. Mathias Meyer wskazuje, jak ważne jest właściwe docenienie wykonanej pracy.

- Mamy już dowody na to, że wielozadaniowość nie jest korzystna dla produktywności. Lydia Dishman napisała teraz, co się zmieniło, gdy przeniosła się na jednozadaniowość na tydzień. Powodem, dla którego uważam ten artykuł za szczególnie interesujący, jest uświadomienie sobie, jak wiele wielozadaniowości wykonujemy podczas normalnego dnia, nie zwracając na to uwagi.

Wykraczając poza…

- Nadal możemy nie wiedzieć, czy to nasza wina, że klimat się zmienia. Ale teraz wiemy, że lodowa tarcza Grenlandii straciła dwa razy więcej lodu w ciągu ostatnich czterech lat niż w ciągu ostatnich 20 lat. A to oznacza znacznie szybszy wzrost poziomu mórz, utratę wody pitnej i utratę ważnej kontroli pogody na Ziemi (Arktyka ma duży wpływ na rozwój burz i pogody). W końcu to my na tym cierpimy, więc musimy działać i dołożyć wszelkich starań, aby zatrzymać ten trend.

- Zack Bloom dzieli się alternatywnymi sugestiami dotyczącymi języków, gdy wynaleziono CSS i dlaczego CSS odniósł sukces.

I z tym skończę w tym tygodniu. Jeśli podoba Ci się to, co piszę każdego tygodnia, wesprzyj mnie darowizną lub podziel się tym zasobem z innymi ludźmi. Więcej o kosztach projektu dowiesz się tutaj. Jest dostępny przez e-mail, RSS i online.