UX prywatności: ramy projektowania uwzględniające prywatność

Opublikowany: 2022-03-10- Część 1: Obawy dotyczące prywatności i prywatność w formularzach internetowych

- Część 2: Lepsze doświadczenia w zakresie zgody na pliki cookie

- Część 3: Lepsze powiadomienia UX i prośby o pozwolenie

- Część 4: Ramy projektowania uwzględniające prywatność

Zbadaliśmy już podejścia do lepszych monitów o zgodę na pliki cookie, próśb o pozwolenie i UX powiadomień, ale jak wpisują się one w ogólną strategię projektowania, gdy podejmujemy decyzje projektowe w naszych narzędziach projektowych?

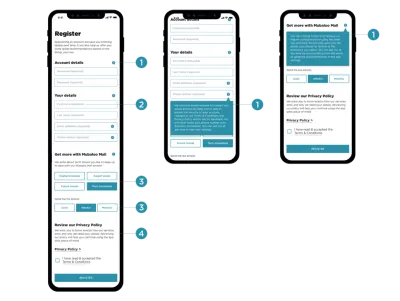

W swoim artykule „Co RODO oznacza dla UX?”, Claire Barrett, projektantka UX i UI w Mubaloo w Bristolu w Wielkiej Brytanii, podzieliła się bardzo praktycznym, praktycznym zestawem wytycznych UX, których agencja projektowa przestrzega w odniesieniu do RODO. . Chociaż niniejsze wytyczne dotyczą w szczególności RODO, mają zastosowanie do znacznie szerszego zakresu interakcji przyjaznych dla użytkownika i świadomych prywatności, a zatem mogą mieć zastosowanie do każdego rodzaju projektu :

- Użytkownicy muszą aktywnie wyrazić zgodę na gromadzenie i wykorzystywanie swoich danych.

- Użytkownicy muszą wyrazić zgodę na każdy rodzaj czynności przetwarzania danych.

- Użytkownicy powinni mieć prawo do łatwego wycofania swojej zgody w dowolnym momencie.

- Użytkownicy powinni mieć możliwość sprawdzenia każdej organizacji i wszystkich stron trzecich, które będą przetwarzać dane.

- Zgoda to nie to samo, co wyrażenie zgody na warunki korzystania z usługi, więc nie należy ich łączyć; są oddzielne i powinny mieć oddzielne formularze.

- Chociaż prośba o zgodę we właściwym czasie jest dobra, jeszcze lepiej jest jasno wyjaśnić, dlaczego zgoda będzie korzystna dla ich doświadczenia .

Jedną z interesujących rzeczy, które Claire zaleca w swoim artykule, jest skupienie się na zbieraniu danych „dokładnie na czas” (wspomnianym w części 3 tej serii); to znaczy wyjaśnij, dlaczego wymagane są dane oraz w jaki sposób będą i nie będą wykorzystywane — ale tylko wtedy, gdy aplikacja lub witryna rzeczywiście ich potrzebuje. Oczywiście można to zrobić, umieszczając ikonę „informacje” obok bardziej osobistych zebranych informacji i wyświetlając na żądanie podpowiedź z korzyściami i uzasadnieniem gromadzenia danych.

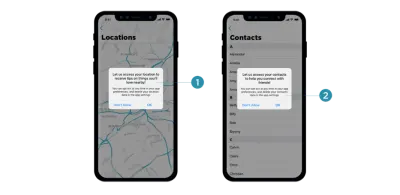

Wiele aplikacji mobilnych wymaga dostępu do lokalizacji, zdjęć, a nawet aparatu podczas instalacji, na co większość klientów nie wyrażałaby zgody. Bardziej skutecznym sposobem uzyskania zgody jest wyjaśnienie potrzeby gromadzenia danych w miejscu ich gromadzenia za pomocą monitów „dokładnie na czas”, tak aby użytkownicy mogli wyrazić zgodę tylko wtedy, gdy rozumieją jej cel, podobnie jak my. widziane z uprawnieniami wcześniej w tej serii.

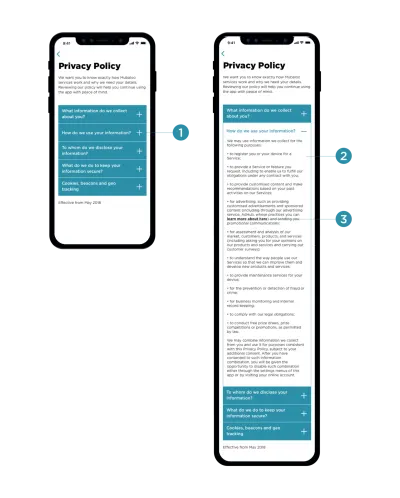

W wyjaśnieniach należy również poinformować klientów, w jaki sposób wycofać zgodę, tam gdzie ma to zastosowanie, oraz zawierać link do polityki prywatności. Są one przedmiotem skarg od lat, ponieważ długie polityki prywatności napisane w doskonale niejasnym języku prawniczym są prawie niemożliwe do zrozumienia bez dedykowanej sesji przeglądowej. (W rzeczywistości badanie z 2008 r. wykazało, że przeczytanie wszystkich polityk prywatności witryn, z których korzysta, zajęłoby przeciętnej osobie około 244 godzin rocznie, co przekłada się na około 40 minut dziennie ).

Zamiast przedstawiać politykę prywatności jako ścianę zawiłego tekstu, można ją podzielić na fragmenty i pogrupować w wyraźnie oznaczone sekcje i tekst rozwijalny, zoptymalizowane pod kątem skanowania, lokalizacji i zrozumienia.

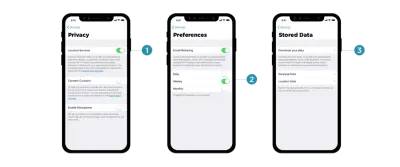

Po wyrażeniu zgody klienci powinni mieć pełną kontrolę nad swoimi danymi; to znaczy możliwość przeglądania, zmiany i usuwania wszelkich danych przechowywanych przez nasze aplikacje. Oznacza to, że ustawienia danych w naszych aplikacjach mobilnych muszą zapewniać szczegółowe opcje cofnięcia zgody i rezygnacji z preferencji marketingowych, a także opcję pobierania i usuwania dowolnych danych bez błądzenia po zawiłym labiryncie sekcji pomocy i niejednoznacznych paneli ustawień.

Głównym problemem związanym z decyzjami projektowymi uwzględniającymi prywatność jest to, że trudno jest ocenić wpływ gromadzenia danych i wszystkich wyzwań związanych z interfejsem, jakie stwarza ono podczas projektowania i rozwoju. Bycie skromnym i subtelnym to nie tylko kwestia szacunku, ale także zmniejszenia długu technicznego i unikania prawnych batalii. W tym celu pomocne mogą być również następujące ogólne wskazówki.

Zapisz jak najmniej danych

Jeśli zdecydujesz się na przechowywanie danych karty kredytowej, musisz z góry określić środki bezpieczeństwa, jakie podejmujesz, aby przechowywać je w sposób poufny. Im mniej danych potrzebujesz i przechowujesz, tym mniejszy wpływ miałoby potencjalne naruszenie.

Dobrze traktuj dane osobowe

Nie wszystkie dane są sobie równe. Kiedy użytkownicy podają dane osobowe, rozróżnij różne warstwy danych, ponieważ informacje prywatne są prawdopodobnie bardziej wrażliwe niż informacje publiczne. Traktuj dane osobowe dobrze i nigdy nie publikuj ich domyślnie. Na przykład, gdy użytkownik uzupełnia swój profil, udostępnij opcję przejrzenia wszystkich danych wejściowych przed ich opublikowaniem. Bądź pokorny i zawsze najpierw proś o pozwolenie ; proaktywnie chroń użytkowników i nie przechowuj poufnych danych. To może pomóc w zapobieganiu niekomfortowym sytuacjom.

Dotyczy to nie tylko procedury przechowywania i publikowania danych użytkowników na Twoich serwerach, ale także odzyskiwania haseł lub wykorzystywania danych klientów do wszelkiego rodzaju partnerstw afiliacyjnych. W rzeczywistości przekazanie e-maila klienta komuś innemu bez wyraźnej zgody jest naruszeniem zaufania i prywatności i często skutkuje e-mailami oznaczonymi jako spam, ponieważ klienci nagle stają w obliczu nieznanej marki, której nie ufają. W rzeczywistości ta ostatnia jest prawie jak mechanizm obronny przed drapieżnymi witrynami internetowymi, które nieustannie zbierają wiadomości e-mail w zamian za darmowe gadżety, dostęp do filmów i oferty freemium.

Wyjaśnij wcześniej, jakie dane użytkownika otrzymają strony trzecie

Udostępniając opcję logowania społecznościowego, sprecyzuj, co stanie się z danymi użytkownika i jakie uprawnienia będą miały osoby trzecie. Zwykle po wyświetleniu monitu o logowanie społecznościowe pojawia się delikatna uwaga, ale dobrze jest od razu jasno określić, w jaki sposób dane będą traktowane, a konkretnie, co się nie stanie z danymi użytkownika.

Często zdarza się, że interakcje użytkowników zostają przerwane, gdy klienci są zmuszeni do połączenia swoich zupełnie nowych kont z już istniejącymi lub gdy są zachęcani do korzystania z profili społecznościowych, aby robić postępy w aplikacji. To nigdy nie jest prosty krok i wymaga wyjaśnienia i zapewnienia, że odwołanie dostępu jest łatwe.

Przygotuj dane klienta do eksportu

Uzyskanie pełnego obrazu zebranych danych nie jest proste, zwłaszcza jeśli zaangażowane są strony trzecie. Upewnij się, że zawsze, gdy zbierane są dane osobowe, mają one strukturę zoptymalizowaną pod kątem późniejszego eksportowania i usuwania . Dodatkowe punkty, jeśli są one również przyswajalne dla użytkownika końcowego, dzięki czemu mogą znaleźć potrzebne fragmenty, gdy zainteresuje się czymś bardzo konkretnym. Oznacza to również śledzenie, jakie typy danych są gromadzone i gdzie przepływają dane, ponieważ możemy później użyć tej struktury, aby zapewnić szczegółową kontrolę nad ustawieniami danych i preferencjami prywatności w naszym interfejsie użytkownika.

Być może słyszałeś o kilku przyjaznych firmach, które sprawiają, że importowanie danych osobowych jest niezwykle bezproblemowe, a eksportowanie danych użytkownika jest boleśnie trudne lub prawie niemożliwe. Nic dziwnego, że ta praktyka nie jest dobrze postrzegana przez klientów; a zwłaszcza w chwilach, gdy myślą o usunięciu swojego konta, taka wszechobecna blokada doprowadzi do skarg na obsługę klienta, telefonów do call center i gniewnych wybuchów w kanałach społecznościowych. To nie jest wspaniała cecha, która zapewni im lojalność na dłuższą metę.

Podczas gdy niektóre firmy mogą obwiniać opinię publiczną ze względu na swoją wielkość, dla wielu małych i średnich firm reputacja jest najcenniejszym majątkiem, jaki posiadają , więc mądrze jest nie grać z nią. Możesz nawet pomyśleć o partnerstwie z podobnymi usługami i sprawić, by dane użytkowników były płynnie przenośne i możliwe do przesłania do każdego z nich, oczekując jednocześnie, że ta sama funkcja będzie obsługiwana przez partnerów.

Utrudnia zamknięcie lub usunięcie konta w dłuższej perspektywie

Korporacyjne kolosy spisały się doskonale w utrudnianiu klientom zamykania lub usuwania kont. A ta technika sprawdza się, gdy odejście jest boleśnie trudne — tak jest w przypadku Amazona i Facebooka.

Jeśli jednak pracujesz na stosunkowo małej stronie internetowej, która stara się o swoich lojalnych klientów, możesz nie być w stanie tego skutecznie zrealizować, przynajmniej nie na dłuższą metę. Ogólny wpływ jest jeszcze bardziej szkodliwy, jeśli utrudnisz anulowanie płatności cyklicznej, jak to często ma miejsce w przypadku subskrypcji. (W rzeczywistości właśnie dlatego subskrypcje są również trudne do sprzedania — to nie tylko zobowiązanie do miesięcznych płatności, ale raczej trudność z anulowaniem subskrypcji w późniejszym czasie bez dodatkowych opłat z powodu wcześniejszego anulowania).

W rzeczywistości, podobnie jak projektanci coraz lepiej ukrywają znane ustawienia profilu w celu usunięcia konta, tak samo klienci potrafią znaleźć sposoby poruszania się po labiryncie , często wspierane przez nieskończoną mądrość łatwo wykrywalnych samouczków na blogach. Jeśli tak nie jest, klienci uciekają się do narzędzi, o których wiedzą, że działają najlepiej: odwracają się od usługi, która nie okazuje szacunku dla ich intencji — zwykle oznaczając wiadomości e-mail jako spam, blokując powiadomienia i rzadziej korzystając z usługi. To nie dzieje się z dnia na dzień; ale powoli i stopniowo, a jak pokazały wywiady, klienci ci mają gwarancję, że nie będą polecać usługi swoim przyjaciołom lub współpracownikom.

Co zaskakujące, jest odwrotnie, gdy zamknięcie konta jest niezwykle łatwe. Podobnie jak w przypadku powiadomień, mogą istnieć dobre powody, dla których użytkownik zdecydował się przejść dalej, a bardzo często nie ma to nic wspólnego z jakością obsługi. Próba przekonania klienta do pozostania, ze szczegółowym przeglądem wszystkich wspaniałych korzyści, które zapewniasz, może prowadzić do niewłaściwych celów: szczególnie w ustawieniach korporacyjnych decyzja zostanie już podjęta, więc osoba zamykająca konto dosłownie może „ nie robi wiele w kwestii zmiany kierunku.

W przypadku Smashing Membership staraliśmy się, aby głos był pełen szacunku i pokory, jednocześnie pokazując trochę naszej osobowości podczas offboardingu. Wyjaśniamy, co dzieje się z danymi i kiedy zostaną nieodwołalnie usunięte (siedem dni), zapewniamy możliwość przywrócenia planu, umożliwiamy klientom eksport zamówień i gwarantujemy brak udostępniania danych osobom trzecim. Zaskakujące było to, że duża liczba osób, które anulowały subskrypcję Członkostwa, poleciła ją swoim znajomym i współpracownikom, ponieważ czuli, że jest w tym jakaś wartość dla nich, mimo że sami z niej nie korzystali.

Odłóż importowanie kontaktów, dopóki użytkownik nie poczuje się komfortowo z usługą

Oczywiście wiele naszych aplikacji nie jest szczególnie użytecznych bez integracji kręgu społecznościowego użytkownika, więc wydaje się prawdopodobne, aby poprosić klientów, aby zaprosili swoich znajomych, aby nie czuli się samotni lub porzuceni na początku. Jednak zanim to zrobisz, zastanów się, jak zachęcić klientów do korzystania z usługi przez jakiś czas i odłóż importowanie kontaktów do momentu, w którym użytkownicy będą do tego bardziej skłonni. Domyślnie wielu klientów zablokowałoby wczesne żądanie, ponieważ nie rozwinęli jeszcze zaufania do aplikacji.

Zapisz dane użytkownika przez ograniczony czas po zamknięciu konta

Błędy się zdarzają i dotyczy to zarówno przypadkowych pomyłek, jak i usuwania wszystkich danych osobowych po wyjątkowo złym dniu. Dlatego chociaż musimy zapewnić opcję pobierania i usuwania danych, zapewnij również opcję przywrócenia konta w krótkim czasie. Oznacza to, że dane zostaną zapisane po usunięciu konta, ale zostaną nieodwołalnie usunięte po upływie tego okresu karencji. Zwykle wystarczy 7-14 dni.

Możesz jednak również udostępnić użytkownikom opcję żądania natychmiastowego usunięcia danych za pośrednictwem wiadomości e-mail lub nawet kliknięcia przycisku. Czy użytkownicy powinni być informowani o ostatecznym usunięciu ich plików? Być może. Ostateczna decyzja prawdopodobnie będzie zależeć od tego, jak wrażliwe są dane: im bardziej wrażliwe, tym bardziej prawdopodobne, że użytkownicy będą chcieli wiedzieć, że dane zniknęły na dobre. Wyjątkiem są dane anonimowe: przez większość czasu klienci w ogóle nie będą się tym przejmować.

Zapewnij przyjazne dla użytkownika podsumowania zmian w polityce prywatności

Nic nie jest ustalone w kamieniu, więc Twoja polityka prywatności i domyślne ustawienia prywatności mogą wymagać dostosowania z powodu nowych funkcji personalizacji lub zmiany skryptu śledzenia. Zawsze, gdy tak się dzieje, zamiast podkreślać znaczenie prywatności w długich fragmentach tekstu, przedstawiaj jasne, przyjazne dla użytkownika podsumowania zmian. Możesz ustrukturyzować podsumowanie, podkreślając, jak rzeczy były kiedyś i jak teraz się różnią. Nie zapomnij przetłumaczyć języka prawniczego na coś bardziej czytelnego dla człowieka, wyjaśniając, co ta zmiana tak naprawdę oznacza dla użytkownika.

Szczerze mówiąc, większość użytkowników nie przejmowała się zbytnio zmianami polityki prywatności. Po niekończącym się strumieniu powiadomień o aktualizacjach zasad w 2018 r. domyślną reakcją jest zwykle natychmiastowa zgoda. Po zauważeniu czegokolwiek związanego z polityką prywatności w temacie lub treści wiadomości e-mail, natychmiast akceptują zmiany, zanim nawet przewiną do dołu wiadomości e-mail. Jednak im bardziej osobiste są przechowywane dane, tym więcej czasu poświęcano na przeglądanie zmian, które często były niezwykle zagmatwane i niejasne.

Uwaga : ludzie z Really Good Emails zebrali kilka świetnych przykładów projektowania wiadomości e-mail związanych z RODO, jeśli szukasz więcej inspiracji, jak udostępniać zmiany w polityce prywatności swoim użytkownikom i subskrybentom.

Skonfiguruj strategię komunikacji na wypadek naruszenia

Nikt nie chce spustoszenia, gdy dane użytkownika zostaną naruszone. W takich sytuacjach bardzo ważna jest jasna i silna strategia komunikacji. Przygotuj wyjaśnienie na wypadek, gdyby niektóre dane użytkownika zostały naruszone. Mandy Brown opublikowała fantastyczny artykuł „Fire Drills: Communications Strategy in a Crisis” w A List Apart, wyjaśniając, jak go skonfigurować, i kilka rzeczy, które należy wziąć pod uwagę podczas robienia tego.

Prywatność według projektu

Może się wydawać, że odwiedzanie witryn internetowych jest dość zwyczajną czynnością, a użytkownicy powinni czuć się komfortowo i zaznajomieni z funkcjami, takimi jak logowanie w serwisach społecznościowych, importowanie kontaktów i monity o pliki cookie. Jak widzieliśmy w tej serii, istnieje wiele nietrywialnych kwestii dotyczących prywatności i najczęściej klienci mają obawy, wątpliwości i obawy związane z udostępnianiem swoich danych osobowych.

Oczywiście zakres tej serii może się rozciągnąć znacznie dalej, a my nawet nie zajmowaliśmy się odzyskiwaniem haseł, projektowaniem ustawień prywatności w aplikacji, ruchomymi oknami czatu i wyskakującymi okienkami, względami wydajności i ułatwień dostępu ani projektowaniem prywatności dla najbardziej narażeni użytkownicy — dzieci, osoby starsze i osoby w niekorzystnej sytuacji. Krytyczny punkt przy podejmowaniu decyzji projektowych dotyczących prywatności jest jednak zawsze taki sam: musimy znaleźć równowagę między surowymi wymaganiami biznesowymi a pełnym szacunku projektem , który pomoże użytkownikom kontrolować ich dane i śledzić je, zamiast zbierać wszystkie możliwe informacje i blokowanie klientów do naszych usług.

Dobrym planem do znalezienia równowagi jest przyjęcie ram opartych na najlepszych praktykach dotyczących prywatności, znanych jako Privacy by Design (PbD). Pojawiający się w Kanadzie w latach 90. XX wieku dotyczy przewidywania, zarządzania i zapobiegania problemom z prywatnością, zanim zostanie napisany jeden wiersz kodu. Po wdrożeniu unijnej polityki ochrony danych prywatność w fazie projektowania i ochrona danych stały się standardem we wszystkich zastosowaniach i zastosowaniach. A to oznacza, że wiele jego zasad można zastosować w celu zapewnienia zarówno zgodności z RODO, jak i lepszego UX prywatności Twojej witryny lub aplikacji.

Zasadniczo ramy zakładają, że prywatność będzie ustawieniem domyślnym i środkiem proaktywnym (nie reaktywnym ), który zostanie osadzony w projekcie na jego początkowym etapie i przez cały cykl życia produktu. Zachęca do oferowania użytkownikom szczegółowych opcji prywatności, szanujących domyślne ustawienia prywatności, szczegółowych informacji o prywatności, opcji przyjaznych dla użytkownika i wyraźnych powiadomień o zmianach. W związku z tym działa dobrze z wytycznymi przedstawionymi w tej serii.

Gorąco polecam przeczytanie jednego z artykułów Heather Burns „Jak chronić swoich użytkowników za pomocą ram prywatności według projektu”, w którym przedstawia szczegółowy przewodnik po wdrażaniu ram prywatności według projektu w usługach cyfrowych.

Od czego zatem zacząć? Wielkie zmiany zaczynają się od małych kroków. Uwzględnij prywatność we wstępnych badaniach i pomysłach na etapie projektowania i decyduj o ustawieniach domyślnych, ustawieniach prywatności i wrażliwych punktach kontaktu, od wypełnienia formularza internetowego po onboarding i offboarding. Jeśli to możliwe, zminimalizuj ilość zbieranych danych i śledź, jakie dane mogą gromadzić strony trzecie. Jeśli możesz anonimizować dane osobowe, to również jest bonus.

Za każdym razem, gdy użytkownik przesyła swoje dane osobowe, śledź sposób formułowania pytań i sposób gromadzenia danych. Wyświetlaj powiadomienia i prośby o pozwolenie w samą porę, gdy masz prawie pewność, że klient zaakceptuje. Na koniec informuj użytkowników w przystępnych podsumowaniach o zmianach w polityce prywatności i ułatwiaj eksportowanie i usuwanie danych lub zamykanie konta.

A co najważniejsze: następnym razem, gdy będziesz myślał o dodaniu tylko checkboxa lub udostępnieniu opcji binarnych, pomyśl o pięknie rozmytym i niebinarnym świecie, w którym żyjemy. Często dostępnych jest więcej niż dwie opcje, więc zawsze podawaj wyjście, bez względu na to, jak oczywisty może się wydawać wybór. Twoi klienci to docenią.