Czy domeny oszustów ponownie publikują Twoją witrynę?

Opublikowany: 2022-03-10Myślimy o web scrapingu jako narzędziu używanym do zbierania treści internetowych do celów analizy informacji, czasami ze szkodą dla właściciela witryny. Na przykład ktoś może przeszukiwać strony internetowe wszystkich produktów w witrynie handlu detalicznego konkurenta, aby zebrać informacje o oferowanych produktach i aktualnych cenach, aby uzyskać przewagę nad konkurencją.

Web scraping może być używany do zbierania danych marketingowych, takich jak identyfikowanie dobrych słów kluczowych dla kampanii reklamowych, identyfikowanie popularnych tematów w postach na blogu lub identyfikowanie osób mających wpływ na ważnych blogach i witrynach z wiadomościami. Producenci mogą przeszukiwać witryny sklepów detalicznych, aby upewnić się, że przestrzegane są ceny reklamowane przez producenta (MAP ) , a audytorzy bezpieczeństwa mogą przeszukiwać witryny w poszukiwaniu luk w zabezpieczeniach lub naruszeń zasad ochrony prywatności. Oczywiście skrobaki mogą przeszukiwać Twoją witrynę w poszukiwaniu luk w zabezpieczeniach lub ujawniania danych kontaktowych lub kontaktowych. Żadne z tych działań nie skutkowałoby ponownym opublikowaniem lub dostarczeniem zeskrobanych treści użytkownikom końcowym.

Istnieją jednak sytuacje, w których zeskrobana zawartość strony internetowej jest dostarczana jako sama strona bezpośrednio odwiedzającym. Jak zobaczymy poniżej, można to zrobić z łagodnych lub niezbyt łagodnych powodów. W najgorszym przypadku mogą to być prawdziwe domeny oszustów, które dążą do nawiązania kontaktu z prawdziwymi użytkownikami bez podawania prawdziwego źródła treści . Jednak nawet w łagodnych przypadkach tracisz kontrolę nad wrażeniami odwiedzających. Gdy Twoje treści są dostarczane w inny sposób, z innych serwerów lub platform, może to zagrozić doświadczeniu użytkownika i relacjom handlowym, które nawiązałeś z użytkownikami.

Jak możesz zidentyfikować, śledzić i zarządzać tym ryzykiem dla swojej firmy? Badamy, w jaki sposób możesz wykorzystać analitykę internetową lub dane pomiarowe rzeczywistych użytkowników w swojej witrynie, aby uzyskać wgląd w domeny oszustów, które ponownie publikują Twoją pracę. Opisujemy również najczęstsze rodzaje ponownego publikowania treści, które widzimy w rzeczywistych danych zebranych w programie Akamai mPulse, zarówno łagodnych, jak i problematycznych, dzięki czemu wiesz, czego szukać w swoich danych.

Jak śledzić podejrzaną aktywność

Jeśli dopiero zaczynasz się zastanawiać, czy ktoś może ponownie publikować Twoje treści internetowe, najłatwiej jest przeprowadzić wyszukiwanie w Google. Skopiuj zdanie składające się z dziesięciu lub dwunastu słów z interesującej Cię strony w Twojej witrynie do paska wyszukiwania Google, umieść je w cudzysłowie i kliknij Szukaj. Miejmy nadzieję, że Twoja witryna powinna pojawić się w wynikach wyszukiwania, ale jeśli znajdziesz dokładnie pasujące zdanie w innych witrynach, możesz paść ofiarą ponownego opublikowania . To podejście jest oczywiście trochę doraźne. Możesz być może zaskryptować kilka wyszukiwań w Google, aby okresowo przeprowadzać tego rodzaju kontrole. Ale ile stron sprawdzasz? W jaki sposób można wiarygodnie wybrać zawartość stron, których ponowne publikowanie nie zmieni? A co, jeśli ponownie opublikowane odsłony nigdy nie pojawią się w wynikach wyszukiwania Google?

Lepszym podejściem jest wykorzystanie danych, które już zbierasz , za pomocą usług analityki internetowej lub usług pomiaru rzeczywistych użytkowników (RUM ) . Usługi te różnią się znacznie pod względem możliwości i głębokości gromadzonych danych. Wszystkie są zazwyczaj oprzyrządowane jako procesy JavaScript, które są ładowane na strony internetowe Twojej witryny za pomocą tagu lub fragmentu kodu programu ładującego. Gdy usługa ustali, że odsłona strony (i/lub inna interesująca aktywność użytkownika) została zakończona, wysyła „sygnał nawigacyjny” danych z powrotem do systemu gromadzenia, gdzie dane są następnie dalej przetwarzane, agregowane i przechowywane na przyszłość analiza.

Aby pomóc zidentyfikować ponowne publikowanie stron internetowych przez fałszywe domeny, potrzebujesz usługi, która:

- Zbiera dane dla każdego wyświetlenia strony w serwisie (najlepiej);

- Zbiera pełny adres URL zasobu HTML strony bazowej widoku strony;

- Akceptuje sygnały nawigacyjne , nawet jeśli nazwa hosta w tym adresie URL strony bazowej nie jest tą, pod którą publikowana jest Twoja witryna;

- Umożliwia samodzielne zapytanie o zebrane dane i/lub ma już zapytania o dane zaprojektowane w celu znalezienia „domeny oszustów”.

Co się stanie, gdy strona internetowa zostanie ponownie opublikowana?

Gdy strona internetowa jest skrobana z zamiarem dostarczenia użytkownikowi końcowemu pełnego widoku strony, skrobak może zmodyfikować zawartość. Modyfikacje mogą być rozległe. Modyfikowanie niektórych treści jest łatwiejsze niż innych i chociaż domena oszusta może zmienić tekst lub obrazy, modyfikowanie JavaScript może być trudniejszą propozycją. Próby modyfikacji w JavaScript mogą zakłócić funkcjonalność strony, uniemożliwić prawidłowe renderowanie lub spowodować inne problemy.

Dobrą wiadomością dla nas jest to, że narzędzia do śledzenia analityki internetowej lub usługi pomiaru rzeczywistych użytkowników są oprzyrządowane jako JavaScript, a wiele fałszywych domen prawdopodobnie nie będzie próbowało modyfikować treści w celu ich usunięcia ze względu na ryzyko, że może to spowodować uszkodzenie strony. Jeśli skrobak nie usunie celowo fragmentu kodu lub tagu modułu ładującego dla Twojej analityki internetowej lub usługi RUM, ogólnie rzecz biorąc, załaduje się pomyślnie i wygeneruje sygnał nawigacyjny dla wyświetlenia strony — dając dowód na aktywność domeny oszusta .

Jest to klucz do śledzenia fałszywych domen za pomocą analityki internetowej lub danych RUM. Nawet jeśli żadna zawartość strony nie jest dostarczana z Twojej platformy lub serwerów, o ile kod JavaScript, którego używasz do analiz lub śledzenia wydajności, nadal jest ładowany, nadal możesz uzyskać dane o odsłonie strony.

Przekształcanie danych w informacje

Teraz, gdy masz już dane, możesz je wydobyć, aby uzyskać dowody na fałszywe domeny. W najprostszym przypadku jest to zapytanie do bazy danych, które zlicza liczbę odsłon stron według każdej nazwy hosta w adresie URL strony, coś w rodzaju tego pseudokodu:

results = query(""" select host, count(*) as count from $(tableName) where timestamp between '$(startTime)' and '$(endTime)' and url not like 'file:%' group by 1 order by 2 desc """);Każda nazwa hosta w wynikach, która nie jest nazwą używaną przez Twoją witrynę, jest domeną oszusta i warto ją zbadać. W celu ciągłego monitorowania danych prawdopodobnie zechcesz skategoryzować domeny oszustów, które widzisz w danych i które zidentyfikowałeś.

Na przykład niektóre domeny używane przez usługi tłumaczenia języka naturalnego, które ponownie publikują całe strony internetowe, mogą wyglądać tak:

# Translation domains translationDomains = ["convertlanguage.com","dichtienghoa.com","dict.longdo.com", "motionpoint.com","motionpoint.net","opentrad.com","papago.naver.net","rewordify.com", "trans.hiragana.jp","translate.baiducontent.com","translate.goog", "translate.googleusercontent.com","translate.sogoucdn.com","translate.weblio.jp", "translatetheweb.com","translatoruser-int.com","transperfect.com","webtrans.yodao.com", "webtranslate.tilde.com","worldlingo.com"]W zależności od potrzeb możesz tworzyć tablice domen „dopuszczalnych” i „problematycznych” lub kategoryzować domeny oszustów według ich funkcji lub typu. Poniżej znajdują się najczęstsze typy domen oszustów, które możesz zobaczyć w rzeczywistych danych.

Łagodne ponowne publikowanie

Nie wszystkie pobrane strony internetowe dostarczone z domeny zewnętrznej będą złośliwe. Patrząc na dane Akamai mPulse wśród szerokiego spektrum klientów, większość wyświetleń stron z fałszywych domen to w rzeczywistości usługi, z których użytkownik witryny celowo decyduje się korzystać. Odwiedzający witrynę może cieszyć się zawartością strony, która byłaby dla niego niedostępna. W niektórych przypadkach z usług prawdopodobnie korzystają pracownicy samego właściciela witryny.

Opisane tutaj główne kategorie w żadnym wypadku nie są wyczerpujące.

Tłumaczenie na język naturalny

Najczęstsze domeny oszustów to domeny używane przez usługi tłumaczeniowe języka naturalnego. Usługi te mogą zeskrobać stronę internetową, przetłumaczyć zakodowany tekst na stronie na inny język i dostarczyć zmodyfikowaną treść użytkownikowi końcowemu.

Strona, którą widzi użytkownik końcowy, będzie miała adres URL z domeny najwyższego poziomu usługi tłumaczeniowej (takiej jak translate.goog, translatoruser-int.com lub translate.weblio.jp wśród wielu innych). rewordify.com zmienia angielski tekst na stronie na prostsze zdania dla początkujących użytkowników języka angielskiego. Chociaż nie masz kontroli nad jakością tłumaczeń ani wydajnością dostarczanej strony, można bezpiecznie założyć, że większość właścicieli witryn nie uznałaby tego za ryzyko biznesowe lub problem.

Wyniki wyszukiwania w pamięci podręcznej wyszukiwarki i archiwum internetowego

Inną powszechną kategorią domen oszustów są domeny używane przez wyszukiwarki do dostarczania wyników z pamięci podręcznej lub zarchiwizowanych wersji odsłon. Zazwyczaj są to strony, które mogą nie być już dostępne w witrynie, ale są dostępne w archiwach stron trzecich.

Możesz chcieć wiedzieć o częstotliwości tych odsłon, a głębsza analiza może określić specyfikę tego, czego użytkownicy końcowi szukali w internetowych pamięciach podręcznych i archiwach. Mając pełny adres URL dla każdego żądania skierowanego do internetowych pamięci podręcznych i archiwów, powinieneś być w stanie zidentyfikować słowa kluczowe lub tematy, które najczęściej pojawiają się w tego rodzaju odsłonach.

Narzędzia deweloperskie

Usługi te będą zazwyczaj używane przez Twoich pracowników w ramach naturalnej działalności związanej z tworzeniem i prowadzeniem Twojej witryny. Typowe narzędzie programistyczne może zeskrobać całą stronę internetową, przeanalizować ją pod kątem błędów składniowych w JavaScript, XML, HTML lub CSS i wyświetlić oznaczoną wersję strony do zbadania przez programistę.

Oprócz błędów składniowych narzędzia mogą również oceniać witrynę pod kątem zgodności z dostępnością lub innymi wymaganymi przez prawo standardami. Niektóre przykładowe usługi widoczne w świecie rzeczywistym to codebeautify.org, webaim.org i jsonformatter.org.

Narzędzia do publikowania treści

Bardzo podobne do narzędzi programistycznych są narzędzia, których możesz użyć do zarządzania potrzebami publikowania treści. Najczęstszym przykładem jest narzędzie Google Ads Preview, które pobiera stronę, modyfikuje ją, dołączając tag reklamy i treść reklamy z Google, i wyświetla ją właścicielowi witryny, aby zobaczyć, jak wyglądałby wynik po opublikowaniu.

Innym rodzajem narzędzia do publikowania treści jest usługa, która pobiera stronę internetową, sprawdza ją w bazach danych pod kątem potencjalnego naruszenia praw autorskich lub plagiatu i wyświetla stronę ze znacznikami w celu zidentyfikowania potencjalnie obraźliwej treści.

Domeny transkodera

Niektóre usługi udostępniają stronę internetową w zmienionej formie w celu poprawy wydajności lub lepszych właściwości wyświetlania. Najpopularniejszą usługą tego typu jest Google Web Light. Google Web Light, dostępny w ograniczonej liczbie krajów na urządzeniach z systemem Android z wolnymi połączeniami z siecią komórkową, transkoduje stronę internetową, dostarczając do 80% mniej bajtów przy jednoczesnym zachowaniu „większości odpowiedniej treści” w imię dostarczania treści do przeglądarki Android Mobile o wiele szybciej.

Inne usługi transkodujące modyfikują zawartość strony, aby zmienić jej prezentację, np. printwhatyoulike.com usuwa elementy reklamowe w ramach przygotowań do druku na papierze, a marker.to umożliwia użytkownikowi „oznaczenie” strony internetowej wirtualnym żółtym zakreślaczem i udostępnienie strony inni. Chociaż usługi transkodowania mogą być zgodne z intencją, istnieje możliwość zarówno nadużyć (usunięcie reklam), jak i potencjalnych pytań dotyczących integralności treści, o których jako właściciel witryny musisz być świadomy.

Lokalnie zapisane kopie stron internetowych

Chociaż nie jest to powszechne, widzimy sygnały nawigacyjne w danych mPulse Akamai ze stronami obsługiwanymi z adresów URL file:// . Są to widoki stron załadowane z poprzednio przeglądanej strony internetowej, która została zapisana w lokalnej pamięci urządzenia. Ponieważ każde urządzenie może mieć inną strukturę systemu plików , co skutkuje nieskończoną liczbą „domen” w danych URL, generalnie nie ma sensu próbować ich agregować w celu uzyskania wzorców. Można bezpiecznie założyć, że właściciele witryn nie uznaliby tego za ryzyko biznesowe lub problem.

Usługi proxy w sieci Web

Inną akceptowalną kategorią domen oszustów są domeny używane przez usługi proxy sieci Web. Istnieją dwie duże podkategorie domniemanych łagodnych usług proxy. Jednym z nich są instytucjonalne proxy , takie jak system bibliotek uniwersyteckich subskrybujący publikację online w celu przyznania dostępu do swoich studentów. Gdy student przegląda witrynę, strona może być dostarczana z nazwy hosta w domenie najwyższego poziomu uczelni.

Można bezpiecznie założyć, że większość wydawców nie uznałaby tego za ryzyko biznesowe lub problem, jeśli jest to część ich modelu biznesowego. Innym głównym rodzajem łagodnych serwerów proxy są witryny, które mają na celu zapewnienie anonimowości , aby odwiedzający mogli korzystać z zawartości witryny bez śledzenia lub identyfikacji. Najczęstszym przykładem tej ostatniej podkategorii jest usługa anonymousbrowser.org. Użytkownicy tych usług mogą, ale nie muszą mieć dobrych intencji.

Złośliwe ponowne publikowanie

Chociaż widzieliśmy, że mogą istnieć niegroźne powody, dla których strona internetowa musi zostać pobrana, a następnie pobrana z alternatywnej domeny (a w rzeczywistości badania pokazują, że łagodne przypadki użycia są zdecydowanie najczęściej spotykane w danych pomiarowych rzeczywistych użytkowników programu Akamai mPulse ), z pewnością istnieją przypadki, w których intencje skrobaków są złośliwe. Skradziona zawartość może być wykorzystywana do generowania przychodów na różne sposoby, od zwykłego przekazywania skradzionej zawartości jako własnej po próby kradzieży danych uwierzytelniających lub innych tajemnic. Złośliwe przypadki użycia mogą zaszkodzić zarówno właścicielowi witryny, jak i odwiedzającemu witrynę.

Zgarnianie reklam

W branży wydawniczej przychody z reklam mają kluczowe znaczenie dla sukcesu komercyjnego lub porażki witryn internetowych. Oczywiście sprzedaż reklam wymaga treści, które odwiedzający chcą konsumować, a niektórym złym aktorom może być łatwiej ukraść te treści niż stworzyć je samodzielnie. Skrobaki reklam mogą zbierać całe artykuły z witryny i ponownie publikować je w innej domenie najwyższego poziomu z zupełnie nowymi tagami reklamowymi. Jeśli scraper nie jest wystarczająco zaawansowany, aby w pełni oddzielić treść od struktury strony i na przykład zawiera kod JavaScript strony głównej, w tym fragment kodu ładującego dla Twojej analityki internetowej lub usługi RUM, możesz uzyskać sygnały nawigacyjne danych dla tych wyświetleń strony.

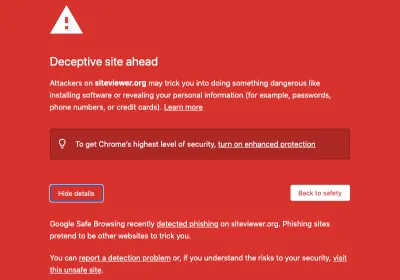

Wyłudzanie informacji

Phishing to oszukańcza próba nakłonienia użytkowników do ujawnienia poufnych lub prywatnych informacji, takich jak dane uwierzytelniające dostęp, numery kart kredytowych, numery ubezpieczenia społecznego lub inne dane, podszywając się pod zaufaną witrynę. Aby wyglądać jak najbardziej autentycznie, witryny phishingowe są często tworzone przez zbieranie legalnej witryny, pod którą mają się podszywać . Ponownie, jeśli scraper nie jest wystarczająco zaawansowany, aby w pełni oddzielić zawartość od struktury strony i na przykład zawiera kod strony głównej, w tym fragment kodu ładującego dla Twojej analityki internetowej lub usługi RUM, możesz uzyskać sygnały nawigacyjne dla tych wyświetleń strony w mPulse.

Przechwytywanie przeglądarki lub wyszukiwania

Strona internetowa może zostać zeskrobana i ponownie opublikowana za pomocą dodatkowego kodu JavaScript zawierającego kod ataku przechwytującego przeglądarkę lub wyszukiwarkę. W przeciwieństwie do phishingu, który kusi użytkowników do wydawania cennych danych, ten rodzaj ataku ma na celu wprowadzenie zmian w ustawieniach przeglądarki . Zwykła zmiana domyślnej wyszukiwarki przeglądarki tak, aby wskazywała na taką, z której atakujący uzyskuje przychody z wyników wyszukiwania partnerów, może być opłacalna dla złego aktora. Jeśli scraper nie jest wyrafinowany, wstrzykuje nowy kod ataku, ale nie zmienia istniejącego wcześniej kodu strony głównej, w tym fragmentu kodu ładującego dla Twojej analityki internetowej lub usługi RUM, możesz uzyskać sygnały nawigacyjne dla tych odsłon w mPulse.

Paywall lub proxy omijające subskrypcję

Niektóre usługi twierdzą, że pomagają użytkownikom końcowym uzyskiwać dostęp do stron w witrynach, które wymagają subskrypcji, aby przeglądać bez ważnego loginu. W przypadku niektórych wydawców treści opłaty za subskrypcję mogą stanowić bardzo istotną część przychodów witryny. W przypadku innych użytkowników może być wymagane logowanie w celu zachowania zgodności z prawem, aby użytkownicy mogli korzystać z treści, które są ograniczone wiekiem, obywatelstwem, miejscem zamieszkania lub innymi kryteriami.

Usługi proxy, które omijają (lub próbują ominąć) te ograniczenia dostępu, stanowią zagrożenie finansowe i prawne dla Twojej firmy . Subiektywnie wydaje się, że wiele z tych usług koncentruje się konkretnie na witrynach pornograficznych, ale wszyscy właściciele witryn powinni zwracać uwagę na tych złych aktorów.

Mylna informacja

Oprócz prób czerpania zysków ze skrobania sieci, niektóre fałszywe domeny mogą być wykorzystywane do dostarczania treści, które zostały zmodyfikowane w taki sposób, aby celowo rozpowszechniać dezinformacje, szkodzić reputacji lub w celach politycznych lub innych.

Zarządzanie wynikami

Teraz, gdy masz już sposób na identyfikowanie i śledzenie, kiedy fałszywe domeny ponownie publikują Twoją witrynę, jakie są następne kroki? Narzędzia są tak cenne, jak nasza zdolność do efektywnego ich używania, dlatego ważne jest, aby opracować strategię korzystania z rozwiązania do śledzenia fałszywych domen w ramach procesów biznesowych. Myślę, że na wysokim poziomie sprowadza się to do podejmowania decyzji o trzyetapowym procesie zarządzania:

- Zidentyfikuj zagrożenie,

- Nadaj priorytet zagrożeniu,

- Napraw zagrożenie.

1. Identyfikacja zagrożeń poprzez regularne raportowanie

Po opracowaniu zapytań do bazy danych, aby wyodrębnić potencjalne dane domeny oszusta z analizy internetowej lub danych z pomiarów rzeczywistych użytkowników, musisz regularnie przeglądać te dane.

Na początek polecam tygodniowy raport , który można szybko przeskanować pod kątem nowej aktywności. Cotygodniowy raport wydaje się być najlepszym sposobem na wyłapanie problemów, zanim staną się zbyt poważne. Codzienny raport może wydawać się nużący i po pewnym czasie stać się czymś łatwym do zignorowania. Liczby dzienne mogą być również trudniejsze do interpretacji, ponieważ możesz patrzeć na dość małą liczbę odsłon stron, które mogą, ale nie muszą, przedstawiać niepokojący trend.

Z drugiej strony comiesięczne raportowanie może powodować problemy trwające zbyt długo, zanim zostaną złapane. Raport tygodniowy wydaje się być właściwą równowagą dla większości witryn i prawdopodobnie jest najlepszym sposobem na rozpoczęcie regularnego raportowania.

2. Kategoryzacja potencjalnego zagrożenia

Jak rozważyliśmy powyżej, nie wszystkie domeny oszustów, w których ponownie publikowana jest zawartość Twojej witryny, są z natury złośliwe lub niepokoją Twoją firmę. W miarę zdobywania doświadczenia z krajobrazem danych własnej witryny możesz usprawnić regularne raportowanie poprzez oznaczanie kolorami lub oddzielanie domen, o których wiesz i które uważasz za nieszkodliwe, aby pomóc Ci skupić się na nieznanych, nowych lub znanych domenach, które powodują problemy mają największe znaczenie.

W zależności od potrzeb możesz tworzyć tablice domen „dopuszczalnych” i „problematycznych” lub kategoryzować domeny oszustów według ich funkcji lub typu (np. opisane powyżej kategorie „tłumaczenie na język naturalny” lub „narzędzia do publikowania treści”). Każda witryna będzie miała inne potrzeby, ale celem jest oddzielenie problematycznych domen od tych, których nie dotyczy.

3. Podejmij działania przeciwko złym aktorom

Dla każdej zidentyfikowanej problematycznej kategorii określ parametry, których chcesz użyć podczas podejmowania decyzji, jak zareagować na zagrożenie:

- Jaka jest minimalna liczba wyświetleń strony, zanim podejmiemy działania?

- Jaki jest pierwszy punkt eskalacji i kto jest za nią odpowiedzialny ?

- Którzy interesariusze w firmie muszą być świadomi złośliwej działalności i kiedy?

- Czy działania, które mają być podjęte, są regularnie dokumentowane i weryfikowane przez wszystkich interesariuszy (dyrektorów, prawników itp.)?

- Czy w przypadku podjęcia działań (takich jak złożenie zawiadomienia o usunięciu DMCA u sprawcy lub jego dostawcy usług lub zaktualizowanie reguł zapory aplikacji sieci Web w celu ograniczenia dostępu do złodziei treści) wyniki tych działań są śledzone i potwierdzane?

- Jak na przestrzeni czasu skuteczność tych działań zostanie podsumowana liderom biznesowym?

Nawet jeśli nie uda Ci się zmiażdżyć każdej złośliwej ponownej publikacji treści witryny, nadal powinieneś stworzyć solidny proces zarządzania ryzykiem, jak każde inne ryzyko dla firmy. Wygeneruje zaufanie i autorytet Twoich partnerów biznesowych, inwestorów, pracowników i współpracowników.

Wniosek

W odpowiednich okolicznościach Twoja analityka internetowa lub dane pomiarowe rzeczywistych użytkowników mogą zapewnić wgląd w świat domen oszustów, wykorzystywanych przez skrobaki internetowe do ponownego publikowania treści witryny na swoich serwerach. Wiele z tych fałszywych domen to w rzeczywistości łagodne usługi, które albo pomagają użytkownikom końcowym, albo pomagają na różne produktywne sposoby.

W innych przypadkach domeny oszustów mają złośliwe pobudki, aby ukraść treści dla zysku lub manipulować nimi w sposób, który wyrządzi szkodę Twojej firmie lub odwiedzającemu Twoją witrynę. Analityka internetowa lub dane RUM to tajna broń, która pomaga zidentyfikować wszelkie potencjalnie złośliwe domeny oszustów, które wymagają natychmiastowego działania , a także lepiej zrozumieć rozpowszechnienie łagodniejszych domen. Dane, które zbierasz, wykorzystują pozycję analityki internetowej lub usługi RUM jako obserwatora w przeglądarce użytkownika, aby zobaczyć to, czego nie potrafią Twoje narzędzia do monitorowania i raportowania platformy.

Analizując dane na przestrzeni czasu, możesz dowiedzieć się coraz więcej o fałszywych domenach i ich intencjach, aby lepiej informować Twoją firmę o zagrożeniach, jakie stanowią dla Twojej reputacji i doświadczeń odwiedzających, oraz opracowywać i egzekwować mechanizmy ochrony Twojej własności intelektualnej.

Dalsza lektura na Smashing Magazine

- Ochrona witryny za pomocą zasad dotyczących funkcji

- Spraw, by Twoje witryny były szybkie, dostępne i bezpieczne dzięki pomocy Google

- Co musisz wiedzieć o OAuth2 i logowaniu za pomocą Facebooka

- Polityka bezpieczeństwa treści, Twój przyszły najlepszy przyjaciel

- Odpieranie naruszeń prywatności w Internecie