Wynagrodzenie za bezpieczeństwo cybernetyczne w Indiach: dla świeżo upieczonych i doświadczonych [2022]

Opublikowany: 2021-06-08Spis treści

Zastanawiasz się, jaki jest zakres pensji Cyber Security w Indiach?

Wraz z rosnącym przyjęciem Internetu i praktyk online w każdej sferze, cyberbezpieczeństwo wzbudza stale rosnące obawy wszystkich firm. Jedna statystyka pokazuje, że w 2022 roku co 11 sekund jedna nowa organizacja pada ofiarą oprogramowania ransomware. Z raportu KSN (Kaspersky Security Network) wynika, że w pierwszym kwartale 2020 r. Indie odnotowały 37% wzrost liczby cyberataków. Uprawnione instytucje rozpoczęły prowadzenie najlepszych kursów z zakresu cyberbezpieczeństwa w Indiach.

Według raportu PricewaterhouseCoopers, indyjski rynek cyberbezpieczeństwa ma wzrosnąć z 1,97 mld USD w 2019 r. do 3,05 mld USD do 2022 r., w tempie półtora raza wyższym niż światowy.

Jesteśmy pewni, że to musiało wywołać w Tobie chęć zostania ekspertem od cyberbezpieczeństwa! Przyjrzyjmy się, kim dokładnie jest cyberbezpieczeństwo i jaka jest typowa pensja inżyniera ds. cyberbezpieczeństwa w Indiach?

Na uniwersytecie lub uczelni w domu wybór należy do Ciebie!

Co to jest bezpieczeństwo cybernetyczne?

Podczas gdy bezpieczeństwo fizyczne chroni obiekty i obiekty w świecie rzeczywistym, cyberbezpieczeństwo chroni systemy informacyjne i dane. Cyberbezpieczeństwo to praktyka zabezpieczania serwerów, komputerów, systemów elektronicznych, sieci, urządzeń mobilnych i danych przed złośliwymi atakami elektronicznymi. Ma na celu ochronę zasobów przed złośliwymi kodami i loginami oraz jest stosowany w szerokim zakresie kontekstów, od komputerów mobilnych po firmy.

Wspólne kategorie bezpieczeństwa cybernetycznego

Cyberbezpieczeństwo można podzielić na następujące wspólne kategorie.

Rodzaje cyberbezpieczeństwa

- Bezpieczeństwo aplikacji — koncentruje się na znajdowaniu i naprawianiu luk w kodach aplikacji, aby zwiększyć bezpieczeństwo aplikacji.

- Bezpieczeństwo sieci — ma na celu zapobieganie i ochronę sieci korporacyjnych przed włamaniami, takimi jak złośliwe oprogramowanie lub ukierunkowani napastnicy.

- Bezpieczeństwo operacyjne — obejmuje procesy i decyzje dotyczące ochrony zasobów danych i zarządzania nimi. Obejmuje uprawnienia użytkowników do dostępu do sieci oraz procedury określające sposób bezpiecznego przechowywania i udostępniania danych.

- Bezpieczeństwo informacji — chroni integralność i prywatność danych podczas ich przechowywania i przesyłania z jednego komputera na drugi.

- Edukacja użytkowników końcowych — każdy może przypadkowo wprowadzić zagrożenie cyberbezpieczeństwa, takie jak wirus, nie przestrzegając bezpiecznych praktyk bezpieczeństwa. Dlatego edukacja użytkowników końcowych, jak usuwać podejrzane wiadomości e-mail, powstrzymywać się od podłączania niezidentyfikowanych dysków USB i inne ważne lekcje, ma kluczowe znaczenie dla ochrony bezpieczeństwa korporacyjnego.

- Odzyskiwanie po awarii i ciągłość działania — określa, w jaki sposób organizacja reaguje na incydent związany z cyberbezpieczeństwem, który powoduje utratę danych lub awarię usług, oraz w jaki sposób przywróci informacje i operacje do tej samej zdolności operacyjnej, co przed zdarzeniem. Ciągłość biznesowa to plan, na którym firma będzie polegać, działając bez określonych zasobów.

Przeczytaj: Kariera w cyberbezpieczeństwie

Rodzaje zagrożeń bezpieczeństwa cybernetycznego

Cyberbezpieczeństwo stoi w obliczu potrójnych zagrożeń

Cyberprzestępczość – składa się z grup lub pojedynczych podmiotów atakujących systemy w celu spowodowania zakłóceń.

Cyberatak — obejmuje gromadzenie informacji motywowanych politycznie.

Cyberterroryzm – ma na celu wywołanie paniki lub strachu poprzez osłabienie systemów elektronicznych.

Oto niektóre z metod wykorzystywanych do złamania cyberbezpieczeństwa.

Złośliwe oprogramowanie — Złośliwe oprogramowanie to najczęstszy rodzaj cyberataku, w którym haker wykorzystuje złośliwe oprogramowanie do zakłócania działania komputera legalnego użytkownika. Złośliwe oprogramowanie często rozprzestrzenia się za pośrednictwem legalnie wyglądającego pobrania lub niechcianego załącznika do wiadomości e-mail. Mają na celu zarabianie pieniędzy lub mogą mieć też motywację polityczną. Istnieją różne rodzaje złośliwego oprogramowania, takie jak trojany, wirusy, oprogramowanie ransomware, oprogramowanie szpiegujące, botnety i oprogramowanie reklamowe.

Phishing — w przypadku phishingu cyberprzestępca wysyła do ludzi wiadomości e-mail, które wydają się pochodzić od legalnej firmy, z prośbą o podanie poufnych informacji, takich jak dane karty kredytowej lub dane osobowe. Jest następnie używany do oszukiwania ich w celu uzyskania korzyści finansowych.

SQL Injection — w tego typu cyberataku cyberprzestępca wykorzystuje lukę w aplikacjach opartych na danych, aby wstawić złośliwy kod do bazy danych za pomocą złośliwego polecenia SQL w celu przejęcia kontroli nad bazą danych w celu kradzieży danych.

Atak typu „ odmowa usługi” — w przypadku tego typu ataku cyberprzestępca uniemożliwia komputerowi realizację uzasadnionych żądań. Przeciąża sieci i serwery ruchem i sprawia, że system staje się bezużyteczny. Uniemożliwia organizacji zarządzanie jej istotnymi funkcjami.

Atak typu man-in-the-middle — ten rodzaj ataku polega na przechwyceniu przez cyberprzestępcę komunikacji między dwiema osobami w celu kradzieży danych.

Ramy bezpieczeństwa cybernetycznego – Ramy bezpieczeństwa cybernetycznego to zestaw zasad i procedur, które firmy mogą przyjąć w celu poprawy i aktualizacji swoich strategii cyberbezpieczeństwa. Ramy te są tworzone przez różne organizacje zajmujące się cyberbezpieczeństwem i agencje rządowe i służą jako wytyczne dla firm w celu zwiększenia ich cyberbezpieczeństwa. Oferują szczegółowe wskazówki, jak wdrożyć pięcioetapowy proces cyberbezpieczeństwa.

Identyfikuj — lista wrażliwych zasobów w organizacji.

Chroń — zadbaj o wymaganą konserwację, aby chronić dane i zasoby.

Wykryj — wykrywanie włamań i naruszeń.

Odpowiedz – Odpowiedz na naruszenia

Odzyskaj — odzyskaj wszelkie uszkodzenia danych, systemów, finansów firmy i reputacji w wyniku ataku.

Dowiedz się więcej o: 10 najwyżej płatnych certyfikatach IT w Indiach

Luka w umiejętnościach w zakresie bezpieczeństwa cybernetycznego

Oprócz rosnącego zapotrzebowania na specjalistów ds. cyberbezpieczeństwa, branża boryka się z poważnym niedoborem odpowiednio przeszkolonych osób zdolnych i biegłych w wypełnianiu rosnących ról w zakresie cyberbezpieczeństwa. Według raportu NASSCOM z 2019 r., do 2020 r. Indie będą potrzebowały około 1 miliona ekspertów ds. cyberbezpieczeństwa. Instytucje edukacyjne zauważyły lukę i rozpoczęły organizowanie kursów z zakresu cyberbezpieczeństwa w Indiach, ale przed podjęciem działań konieczne jest przeanalizowanie i porównanie kursów.

Pomimo największej na świecie puli talentów IT, w Indiach brakuje wykwalifikowanych specjalistów ds. cyberbezpieczeństwa. Ten dotkliwy niedobór spowodował, że firmy są skłonne płacić wyższe wynagrodzenie specjalistom ds. cyberbezpieczeństwa. Według niektórych raportów średnie pensje ekspertów ds. cyberbezpieczeństwa w Indiach wzrosły do INR. 8,8 lakh.

Praca i wynagrodzenia w zakresie bezpieczeństwa cybernetycznego w Indiach

Oto niektóre z zawodów związanych z cyberbezpieczeństwem, które są świadkami gwałtownego wzrostu płac.

1. Inżynier ds. bezpieczeństwa sieci

To kluczowa pozycja w każdej organizacji. Ta osoba jest odpowiedzialna za ochronę zasobów organizacji przed zagrożeniami i musi posiadać doskonałe umiejętności organizacyjne, techniczne i komunikacyjne.

Obowiązki zawodowe obejmują skupienie się na kontroli jakości w infrastrukturze IT, w tym projektowaniu, budowaniu i ochronie skalowalnych, bezpiecznych i niezawodnych systemów, pomaganiu firmie w zrozumieniu zaawansowanych cyberzagrożeń, pracy nad systemami i sieciami operacyjnymi centrów danych oraz pomocą w tworzeniu solidne strategie ochrony struktury organizacyjnej. Nadzorują również konserwację routerów, zapór sieciowych, przełączników, sieci VPN i różnych narzędzi do monitorowania sieci.

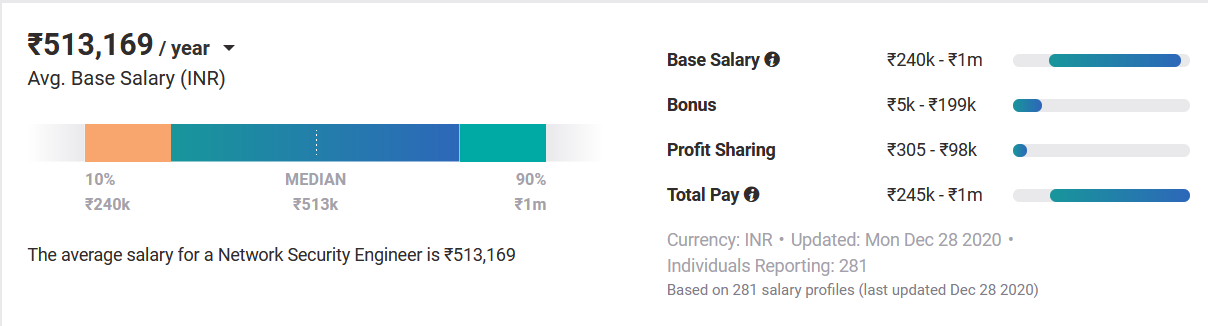

Wynagrodzenie inżyniera ds. bezpieczeństwa sieci waha się od 4 do 8 lakhów INR rocznie.

Źródło

2. Analityk ds. bezpieczeństwa cybernetycznego

Analityk cyberbezpieczeństwa jest również określany jako analityk bezpieczeństwa IT, analityk bezpieczeństwa, analityk bezpieczeństwa systemów informatycznych lub analityk bezpieczeństwa danych. Osoba ta jest przede wszystkim odpowiedzialna za planowanie, wdrażanie i ulepszanie kontroli i środków bezpieczeństwa. Praca obejmuje utrzymanie danych, monitorowanie bezpieczeństwa dostępu oraz ochronę systemów informatycznych i plików cyfrowych przed nieautoryzowanym dostępem, modyfikacją i zniszczeniem.

Od analityka bezpieczeństwa oczekuje się zarządzania siecią, systemami wykrywania i zapobiegania włamaniom, przeprowadzania wewnętrznych i zewnętrznych audytów bezpieczeństwa oraz analizowania naruszeń bezpieczeństwa w celu określenia ich pierwotnej przyczyny. Osoba ta jest również odpowiedzialna za definiowanie, utrzymywanie i wdrażanie korporacyjnych zasad bezpieczeństwa oraz koordynację planów bezpieczeństwa z zewnętrznymi dostawcami. Ponadto osoba ta jest również odpowiedzialna za szkolenie współpracowników w zakresie procedur bezpieczeństwa poprzez przestrzeganie najlepszych praktyk w celu uniknięcia naruszeń bezpieczeństwa.

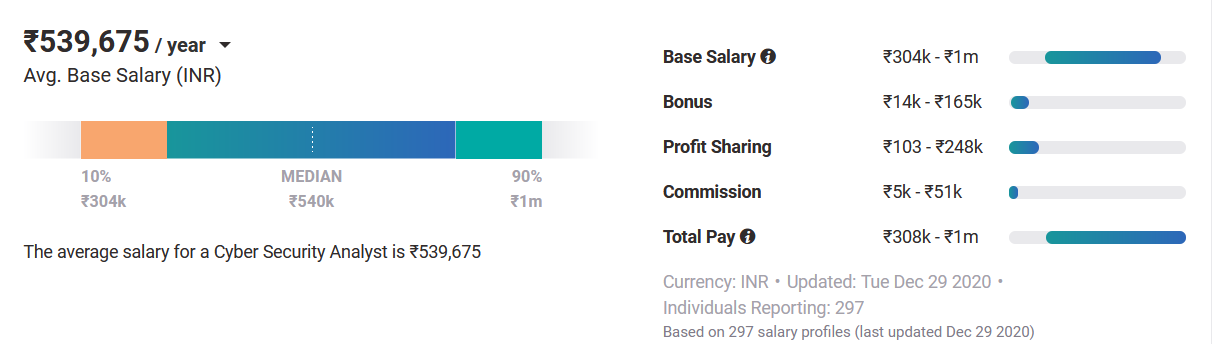

Pensja analityka cyberbezpieczeństwa zaczyna się od INR. 5 do 6 lakhów rocznie.

Źródło

3. Architekt bezpieczeństwa

Architekt zabezpieczeń odgrywa główną rolę w projektowaniu architektury zabezpieczeń komputerów i sieci dla organizacji. Ta osoba pomaga w badaniu, planowaniu i rozwijaniu elementów bezpieczeństwa. Osoba fizyczna tworzy projekt w oparciu o potrzeby firmy, a następnie wraz z zespołem programistycznym tworzy ostateczną strukturę.

Poza planowaniem architektury, od analityka bezpieczeństwa oczekuje się opracowania procedur organizacyjnych i polityk dotyczących sposobu, w jaki pracownicy powinni korzystać z systemów bezpieczeństwa oraz decydowania o działaniach karnych w przypadku jakichkolwiek uchybień. W związku z tym oczekuje się, że osoba będzie znała firmę z dogłębną świadomością jej potrzeb technologicznych i informacyjnych.

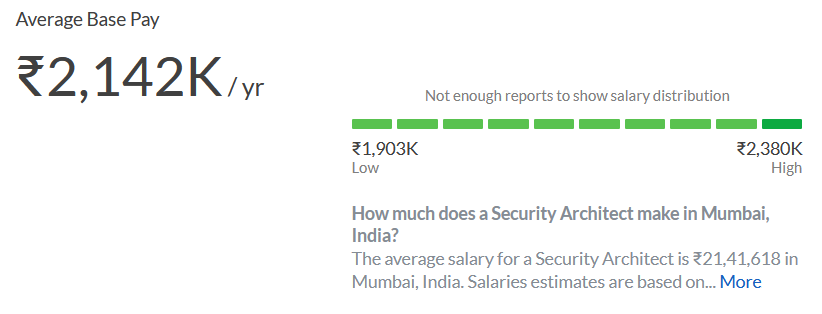

Roczna pensja architekta bezpieczeństwa zaczyna się od INR. 17-22 lakh.

Źródło

4. Menedżer ds. bezpieczeństwa cybernetycznego

Menedżer ds. cyberbezpieczeństwa tworzy strategie zwiększające bezpieczeństwo Internetu i sieci związane z różnymi projektami. Osoba ta jest odpowiedzialna za utrzymanie protokołów bezpieczeństwa w całej organizacji i zarządza zespołem specjalistów IT, aby zapewnić rygorystyczne utrzymywanie najwyższych standardów bezpieczeństwa danych. Oczekuje się, że dana osoba będzie często przeglądać istniejące polityki bezpieczeństwa i upewniać się, że są one oparte na nowych zagrożeniach. Podnoszenie umiejętności poprzez kursy z zakresu cyberbezpieczeństwa w Indiach może pomóc Ci szybko zostać menedżerem.

Co więcej, osoba ta regularnie sprawdza wszystkie serwery, routery, przełączniki i inne podłączone urządzenia, aby potwierdzić, że w systemie bezpieczeństwa nie ma żadnych luźnych zakończeń ani luk. Oczekuje się również, że osoba ta zatrudni nowych pracowników, przygotuje i będzie nadzorować budżety oraz oceni i pozyska nowe technologie i narzędzia bezpieczeństwa.

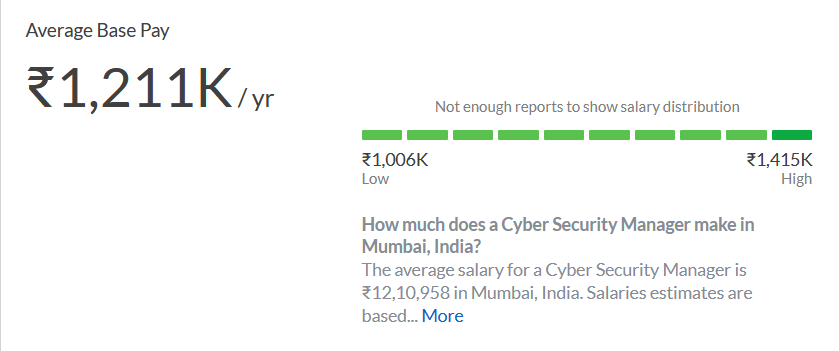

Średnia roczna pensja kierownika ds. cyberbezpieczeństwa to INR. 12 lakhów.

Źródło

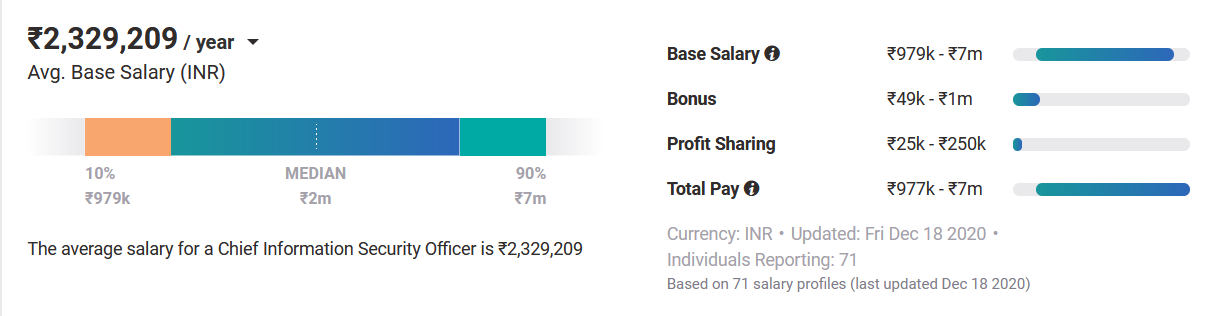

5. Dyrektor ds. Bezpieczeństwa Informacji (CISO)

Nazywany również CSO (Chief Security Executive), CISO jest dyrektorem zarządzającym na poziomie C. Raport PWC stwierdza, że obecnie ponad 80 procent organizacji ma CISO w zespole zarządzającym. CISO nadzoruje działalność działu bezpieczeństwa IT firmy i związanego z nim personelu. Ta osoba jest odpowiedzialna za kierowanie i zarządzanie operacjami, strategiami i budżetami w celu ochrony zasobów informacyjnych organizacji.

CISO współpracuje z zespołem nad identyfikacją, budowaniem, wdrażaniem i zarządzaniem procesami w całej organizacji, aby zapewnić brak naruszeń bezpieczeństwa. Oczekuje się, że dana osoba będzie reagować na incydenty i opracowywać odpowiednie kontrole i standardy w celu ograniczenia zagrożeń bezpieczeństwa, utrzymując niezbędną ciągłość działania.

Średnia roczna pensja CISO wynosi Rs. 23 LPA.

Źródło

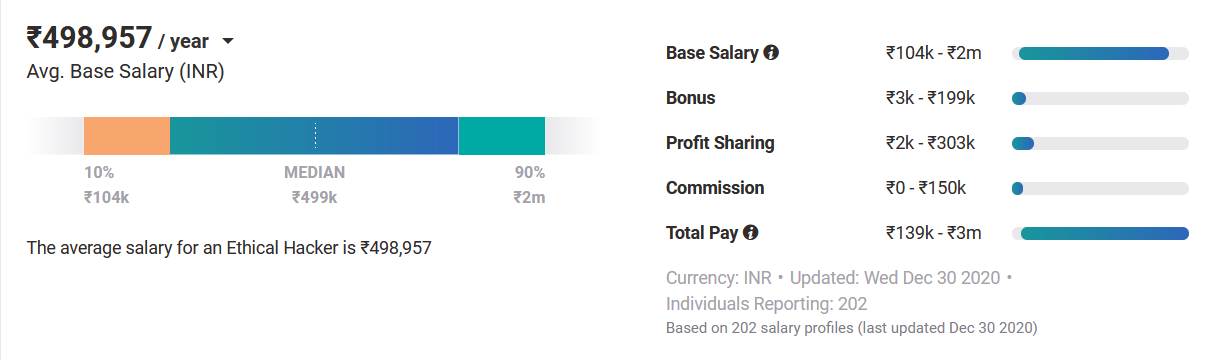

6. Etyczni hakerzy

Hakerzy etyczni są odpowiedzialni za identyfikowanie luk w zabezpieczeniach i luk w zabezpieczeniach oraz pomagają firmom przed złośliwymi hakerami. Pracują z autoryzacją organizacji, w których pracują, aby upewnić się, że ich działania hakerskie są legalne i zgodne z prawem.

Odpowiadają za penetrację systemów i sieci komputerowych, aby szybko znaleźć i naprawić luki w zabezpieczeniach komputera, wykonać inżynierię wsteczną, analizę aplikacji, analizę protokołów, analizę złośliwego oprogramowania i debugowanie. Niektórzy hakerzy etyczni zaczynają od doświadczenia informatycznego i uzyskują poświadczenia Certified Ethical Hacker dostarczane przez Międzynarodową Radę Konsultantów ds. Handlu Elektronicznego.

Roczna pensja etycznego hakera waha się od 5 do 6 laków INR.

Źródło

Czynniki wpływające na wynagrodzenie inżyniera ds. cyberbezpieczeństwa w Indiach

Na pensje inżyniera ds. bezpieczeństwa cybernetycznego w Indiach może wpływać wiele czynników. Zobaczmy kilka głównych czynników wpływających na pensję:

- Lokalizacja

- Doświadczenie

- Umiejętności

- Spółka

Jak kontynuować karierę w zakresie cyberbezpieczeństwa?

Możliwości dla analityków cyberbezpieczeństwa są obecnie w Indiach najlepsze. Aby chronić się przed cyberatakami i naruszeniami bezpieczeństwa, organizacje są gotowe płacić dobre wynagrodzenie ekspertom ds. cyberbezpieczeństwa, którzy mogą chronić dane ich firmy i klientów. Obejmuje to wzrost wynagrodzenia za bezpieczeństwo cybernetyczne w Indiach. Kursy online z zakresu cyberbezpieczeństwa w Indiach są świetną opcją dla osób, które chcą podnieść swoje umiejętności, ale nie mają możliwości odejścia z pracy. W przeciwieństwie do trybu offline, w dowolnym momencie możesz wrócić do dowolnego filmu. Możesz uczyć się we własnym tempie.

Przy znacznie rosnącym zapotrzebowaniu na specjalistów ds. cyberbezpieczeństwa w połączeniu z oferowanymi przez nich lukratywnymi pensjami, kariera w dziedzinie cyberbezpieczeństwa staje się obecnie jedną z najbardziej poszukiwanych opcji kariery. Jeśli chcesz wykonywać ten zawód, upGrad i IIIT-B mogą pomóc Ci w uzyskaniu dyplomu PG w specjalizacji programistycznej w zakresie bezpieczeństwa cybernetycznego . Kurs oferuje specjalizację z bezpieczeństwa aplikacji, kryptografii, tajemnicy danych i bezpieczeństwa sieci.

Jest to jeden z najpopularniejszych kursów cyberbezpieczeństwa w Indiach, który trwa 12 miesięcy i składa się z wykładów na żywo. Kurs jest prowadzony przez światowej klasy wykładowców i ekspertów branżowych i uczy 6 języków programowania i narzędzi. Oprócz wsparcia kariery 360 stopni w postaci targów pracy, próbnych rozmów kwalifikacyjnych i nie tylko, kurs oferuje również 3 gwarantowane rozmowy kwalifikacyjne oraz dedykowanego mentora sukcesu studenta.

Kurs składa się z ponad 7 studiów przypadku i projektów, które zapewniają bardzo potrzebne praktyczne doświadczenie, oprócz wiedzy teoretycznej. Kurs obejmuje projekt zwieńczenia, który potwierdza twoje zrozumienie i wiedzę na koniec programu. Jest to jeden z najbardziej udanych kursów z zakresu cyberbezpieczeństwa w Indiach, w którym uczy się ponad 40 000 uczniów, ponad 300 partnerów rekrutacyjnych i oferuje uczniom opcje EMI.

Kurs jest przeznaczony dla specjalistów IT i technologii, specjalistów od danych, kierowników i kierowników projektów informatycznych i technicznych, specjalistów ds. testowania oraz specjalistów od programowania w języku Java i innych, a także przygotowuje do różnych stanowisk w dziedzinie cyberbezpieczeństwa, w tym inżynierów ds. cyberbezpieczeństwa, ekspertów ds. cyberbezpieczeństwa i programistów. Musisz mieć tytuł licencjata, aby wziąć udział w kursie i nie jest wymagane wcześniejsze doświadczenie w kodowaniu.

Jakie są kryteria budowania zapór sieciowych?

Podczas konstruowania zapory można zastosować różne kryteria zapory. Pierwszym wymogiem jest zdolność zapory do ochrony systemu przed niepożądanym dostępem. Zapora powinna być w stanie uniemożliwić nieautoryzowanym użytkownikom dostęp do zasobów systemu. Drugim wymogiem jest zdolność zapory do ochrony systemu przed nielegalnym ruchem. Nieautoryzowany ruch wchodzący lub wychodzący z systemu powinien być blokowany przez zaporę. Trzecim wymaganiem jest zdolność zapory do ochrony systemu przed nieautoryzowanymi zmianami. Nieautoryzowani użytkownicy nie powinni mieć możliwości wprowadzania zmian w ustawieniach systemu, a nieautoryzowani użytkownicy nie powinni mieć możliwości zmiany zasobów systemu. Czwartym wymaganiem jest zdolność zapory do ochrony systemu przed zagrożeniami. Zapora powinna być w stanie uniemożliwić nieautoryzowanym użytkownikom przeprowadzanie ataków na system i blokować ataki na system.

Jaka jest różnica między hakowaniem a hakowaniem etycznym?

Dlaczego powinienem zostać kryptoanalitykiem?

Możesz chcieć zostać kryptoanalitykiem z różnych powodów. Jeśli lubisz rozwiązywać zagadki i rozszyfrowywać kody, kryptoanaliza może być polem dla Ciebie. Kryptoanaliza jest również kluczowym narzędziem w wywiadzie i bezpieczeństwie narodowym, więc jeśli chcesz pomóc w ochronie swojego kraju, może to być fantastyczny wybór kariery. Wreszcie, kryptoanaliza to szybko rozwijająca się dziedzina z licznymi perspektywami postępu.