WordPressのセキュリティの脆弱性トップ10とそれらを修正する方法

公開: 2018-11-28この引用は、世界中で起こっているセキュリティ問題のアイデアを与えるのに十分です。 実際、ウェブサイトのセキュリティは、長い間サイトの所有者に眠れない夜を与えてきた主題です。 誰も彼らのビジネスサイトのために100%のセキュリティを達成することができませんでした。

ジュニパーリサーチが実施した調査によると、サイバー犯罪は2019年までに2兆ドルを超えるコストを企業にもたらします。これは驚くべき統計であり、ウェブサイトのセキュリティ保護が日々非常に困難になっていることを示しています。 同時に、サイトには最も重要なデータと機密情報が含まれているため、サイトを保護する方法を見つける必要があります。

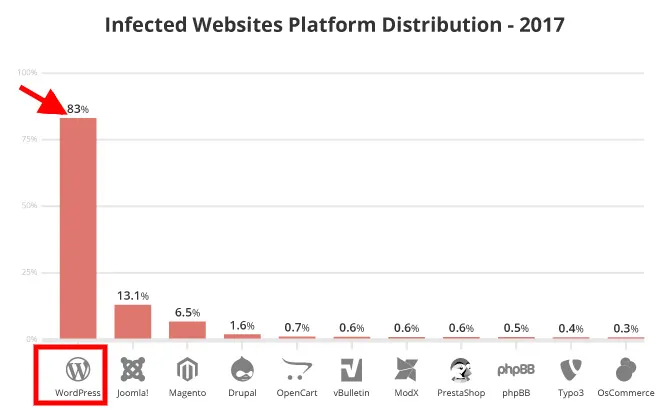

ご存知のとおり、WordPressはインターネットの31%に電力を供給しているため、WordPressプラットフォームが最も多くのWebセキュリティ問題に直面することは明らかです。 ほとんどのユーザーはこの素晴らしいプラットフォームを信頼しており、それが彼らがその上にビジネスサイトを構築した理由です。

ただし、Sucuriが実施した調査によると、WordPressは2018年で最も感染したWebサイトプラットフォームです。

したがって、WordPressのさまざまなセキュリティの脆弱性とそれらを修正する方法をすべての人が知っておくことが重要になります。 それでは、始めて、各脆弱性を1つずつ分析してみましょう。

ハッキングされた企業と、ハッキングされたことをまだ知らない企業の2種類があります。

WordPressのセキュリティの脆弱性トップ10

- 安全でないウェブホスティング

- 弱いパスワードの使用

- WordPressを更新しない

- SQLインジェクション

- WordPress構成ファイルを保護するのを忘れている

- プラグインやテーマを更新しない

- プレーンFTPの使用

- WordPressのテーブルプレフィックスを変更しない

- マルウェア

- 不正なファイルパーミッション

1.安全でないWebホスティング

これはおそらく、WordPressWebサイトが簡単に感染する最大の理由の1つです。 他のすべてのWebサイトと同様に、WordPressWebサイトもサーバーでホストされています。 時々起こることは、ホスティングプロバイダー会社が彼らのプラットフォームを保護しないということです。 そのようなシナリオでは、WordPressのWebサイトが部外者に攻撃される可能性があります。

この問題を修正する方法

この問題を解決する最善の方法は、WordPressWebサイトをいくつかの一流のホスティングプラットフォームでホストすることです。 これがあなたのビジネスウェブサイトに利用できる最高のWordPressホスティングプロバイダーのリストです。

最高のWordPressホスティングプロバイダー

- Bluehost

- HostGator

- SiteGround

- DreamHost

- InMotionホスティング

2.弱いパスワードの使用

パスワードは、WordPressWebサイトのセキュリティの重要な部分です。 WordPressアカウントに強力なパスワードを使用していることを常に確認する必要があります。 WPTemplateが実施した調査によると、世界中のWordPress Webサイトの8%が、週のパスワードが原因でハッキングされています。 週のパスワードを使用すると、次のものに簡単にアクセスできます。

- WP管理者アカウント

- C-Panelアカウント

- FTPアカウント

- あなたのWordPressデータベース

そのため、WordPressWebサイトに強力なパスワードを設定することが非常に重要になります。

この問題を修正する方法

複雑なパスワードを作成する

この問題を解決する方法の1つは、サイトの複雑なパスワードを作成することです。 パスワードの作成には、常にアルファベット、数字、特殊文字などの組み合わせを使用するようにしてください。 簡単に推測できない強力なパスワードを作成するのに役立ちます。

パスワードマネージャーを利用する

この問題を修正するもう1つの方法は、パスワードマネージャーを使用することです。 パスワードマネージャーは、すべてのパスワードを1か所に保存し、マスターパスワードを介して管理できるようにするアプリケーションです。 パスワードマネージャーのUSPは、自動入力機能を備えていることです。

いくつかの最高のパスワードマネージャーのリストは次のとおりです。

- LastPass

- 1Password

- Dashlane

二要素認証

これは、WordPressWebサイトをパスワードの盗難から保護するための最良の方法の1つです。 二要素認証のシナリオでは、攻撃者がWordPress Webサイトのパスワードを推測できる場合、その攻撃者はサイトにログインしません。 彼/彼女はあなたの携帯電話に送信されるセキュリティコードを必要とします。 このように、あなたはあなたのウェブサイトを保護することができるでしょう。

WordPressで2要素認証を設定する主な方法は次のとおりです。

- SMS検証

- Google認証システムアプリ

3.WordPressを更新しない

WordPressバージョンの1つに慣れているため、定期的にWordPressバージョンを更新しないユーザーがたくさんいます。 その背後にある主な理由は、それが彼らのウェブサイトを壊すのではないかと恐れていることです。 ただし、WordPressの新しいバージョンにはそれぞれセキュリティバグの修正が含まれているため、Webサイトを更新することが重要になります。

この問題を修正する方法

常に最新バージョンのWordPressを確認し、Webサイトを最新の状態に保つようにしてください。 これにより、セキュリティ問題の可能性が最小限に抑えられます。 WordPressを更新するとサイトが故障するのではないかと心配している人は、自分のWebサイトのバックアップを取ることができます。 したがって、新しいバージョンが要件どおりに機能しない場合は、いつでも元に戻すことができます。

4.SQLインジェクション

SQLインジェクションは、Webサイトにアクセスするための最も古い方法の1つです。 ご存知のとおり、SQLはWordPressデータベースを操作するために使用される言語であるため、このタイプの攻撃では、ハッカーがSQLコマンドをサイトに挿入して情報を取得します。 ハッカーは日々賢くなり、毎日新しいSQLインジェクションを考えています。 したがって、Webサイトの所有者は、この問題を取り除く方法を知っておく必要があります。

この問題を修正する方法

SQLインジェクションの脆弱性をスキャンする

WordPressWebサイトでSQLインジェクションの問題を定期的に確認する必要があります。 ただし、これは手動で実行するのが非常に難しいタスクになる可能性があるため、その目的でいくつかのセキュリティスキャンツールを利用する必要があります。 最高のセキュリティスキャンツールのリストは次のとおりです。

- WordPressセキュリティスキャン

- Sucuri SiteCheck

- WPScan

.htaccessファイルへのコードの追加

SQLインジェクションを防ぐ別の方法は、.htaccessファイルに特定のコードを追加することです。 .htaccessは、Webサーバーで使用される構成ファイルであるため、その部分を変更することで、WordPressデータベースへの部外者のアクセスを制限できます。

.htaccessファイルに次のコードを追加します。

RewriteEngine On RewriteBase / RewriteCond %{REQUEST_METHOD} ^(HEAD|TRACE|DELETE|TRACK) [NC] RewriteRule ^(.*)$ - [F,L] RewriteCond %{QUERY_STRING} ../ [NC,OR] RewriteCond %{QUERY_STRING} boot.ini [NC,OR] RewriteCond %{QUERY_STRING} tag= [NC,OR] RewriteCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC,OR] RewriteCond %{QUERY_STRING} https: [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} mosConfig_[a-zA-Z_]{1,21}(=|%3D) [NC,OR] RewriteCond %{QUERY_STRING} base64_encode.*(.*) [NC,OR] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>|e|"|;|?|*|=$).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*("|'|<|>||{||).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(%24&x).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(%0|%A|%B|%C|%D|%E|%F|127.0).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(globals|encode|localhost|loopback).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(request|select|insert|union|declare).* [NC] RewriteCond %{HTTP_COOKIE} !^.*wordpress_logged_in_.*$ RewriteRule ^(.*)$ - [F,L]

5.WordPress構成ファイルを保護するのを忘れる

WordPress構成ファイル(wp-config.php)は、WordPressデータベースのログイン資格情報で構成されています。 したがって、部外者がこのファイルにアクセスした場合、その人はあなたの情報を盗み、あなたのWebサイトに損害を与える可能性があります。 したがって、このファイルを保護するために可能な限りのことを行う必要があります。

この問題を修正する方法

wp-config.phpファイルを保護する最も簡単な方法の1つは、.htaccessを変更してアクセスを制限することです。 そのためには、次のスニペットを.htaccessファイルに追加するだけです。

<files wp-config.php> order allow,deny deny from all </files>

6.プラグインまたはテーマを更新しない

コアのWordPressと同様に、WordPressWebサイトで最新バージョンのプラグインまたはテーマを使用することが重要です。 プラグインまたはテーマの古いバージョンを使用すると、サイトがセキュリティの脅威に対して脆弱になる可能性があります。 WPWhiteSecurityが実施した調査によると、WordPressの世界的な脆弱性の54%はプラグインが原因です。

この問題を修正する方法

プラグインとテーマのいずれかで更新を常に確認してください。 WordPressで入手可能な最新バージョンを使用していることを確認してください。 この方法論に従うことで、WordPressWebサイトでのセキュリティの脅威の可能性を最小限に抑えることができます。

7.プレーンFTPの使用

知らない人のために、FTPアカウントはFTPクライアントを使用してあなたのウェブサイトサーバーにファイルをアップロードするために使用されます。 ほとんどのホスティングプロバイダーは、単純なFTP、SFTP、またはSSHなどのさまざまなタイプのプロトコルを使用したFTP接続をサポートしています。

WordPress Webサイトの所有者のほとんどは、プレーンFTPを使用するという間違いを犯しています。 さて、プレーンFTPで起こることは、パスワードが暗号化されていない形式でサーバーに送信されることです。 したがって、サーバーをハッキングできる人なら誰でも、WordPressWebサイトに簡単にアクセスできます。

この問題を修正する方法

FTPを使用する代わりに、SFTPまたはSSHオプションを選択できます。 そのためにFTPクライアントを変更する必要はありません。 Webサイトに接続しているときに、プロトコルを「SFTP-SSH」に変更するだけです。 このプロトコルを使用すると、セキュリティ問題のリスクを最小限に抑える暗号化された形式でパスワードをサーバーに送信できます。

8.WordPressテーブルプレフィックスを変更しない

ご存知のとおり、デフォルトでは、データベースに作成されるすべてのWordPressテーブルは、ks29so_という名前のプレフィックスで始まります。 ほとんどのWordPress開発者は、サイトのパフォーマンスに影響を与えないと感じているため、このプレフィックスを変更することを気にしません。

それと同じように、このプレフィックスはWordPressWebサイトをセキュリティ問題に対して脆弱にします。 その背後にある理由は、攻撃者がWordPressデータベーステーブルの名前を簡単に推測できるためです。 したがって、できるだけ早くこの問題を復活させるようにしてください。

この問題を修正する方法

WordPressデータベーステーブルにデフォルトのプレフィックスを使用する代わりに、誰もが推測できないように、本質的に複雑な独自のプレフィックスを定義する必要があります。 インストール時にWordPressデータベーステーブルのプレフィックスを変更できます。 したがって、常にその点を覚えておいてください。 その後、プレフィックスを変更する機会はありません。

WordPressデータベースプレフィックスを変更してセキュリティを向上させる方法は次のとおりです。

9.マルウェア

マルウェアは、悪意のあるソフトウェアの略語です。 言い換えれば、それは不正な方法でウェブサイトへのアクセスを取得するために使用されるコードであると言うことができます。 ハッキングされたWebサイトは、マルウェアが注入されたことを明確に示しています。 ここで、サイト上のマルウェアを認識したい場合は、最近変更されたファイルを調べてみてください。

Webにはさまざまな種類のマルウェア感染が存在する可能性がありますが、WordPressの場合、4つの主要なマルウェア感染は次のとおりです。

- バックドア

- ドライブバイダウンロード

- 製薬会社のハッキング

- 悪意のあるリダイレクト

この問題を修正する方法

最近変更されたファイルを検索し、そのファイルをWordPress Webサイトから削除することで、マルウェアの問題を簡単に特定できます。 この問題に対処するもう1つの方法は、新しいバージョンのWordPressをインストールするか、最近のバックアップからWordPressWebサイトを復元することです。 これらの方法はどちらも、セキュリティの脆弱性を最小限に抑えるのに役立ちます。

10.ファイルのアクセス許可が正しくありません

ファイルのアクセス許可は、Webサーバーによって使用される一連のルールです。 サーバーがWordPressWebサイト上のファイルへのアクセスを制御するのに役立ちます。 ここで、ユーザーが誤ったファイル権限を設定すると、攻撃者がファイルにアクセスし、要件に応じてファイルを変更できるようになり、WordPressWebサイトに大きな損害を与える可能性があります。

この問題を修正する方法

この問題を解決する最善の方法は、WordPressWebサイトに適切なファイル権限を設定することです。 WordPress Webサイトでのファイルのアクセス許可は、次のとおりです。

- すべてのディレクトリで755または750

- ファイルの場合は644または640

- wp-config.phpの場合は600

これらの権限を設定することで、WordPress Webサイトへのアクセスを制限できるようになり、攻撃者からWebサイトを保護するのに役立ちます。

最終的な考え

セキュリティは、長年にわたってWebサイトの所有者にとって最大の関心事でした。 この分野でこれほど多くの研究が行われた後でも、100%安全であるという主張を積み重ねた人は誰もいません。 これは、この問題を処理する際に対処しなければならない複雑さのレベルを示しています。

これを考慮して、WordPressのセキュリティの脆弱性トップ10とそれらを修正する方法を提供するように努めました。これは、近い将来確実に役立つでしょう。

このテーマについてどう思いますか? コメントセクションでそれらについて言及してください。 ありがとうございました!