プロセスとしてのWordPressセキュリティ

公開: 2022-03-10(この記事はSucuriが後援しています。)WordPressのセキュリティは評判が良くありません。 Alexaが+40.000のWordPressサイトで行った調査によると、すべてのWordPressサイトの70%以上に何らかの脆弱性があります。 WordPressのテーマやプラグインを開発する場合、またはWebサイトにWordPressを使用する場合、その数はあなたを怖がらせるはずです。

70%に参加していないことを確認するためにできることはたくさんありますが、プラグインをインストールしたり、文字列をエスケープしたりするよりも多くの作業が必要です。 この記事の多くのアドバイスは、WordPressのセキュリティと長年の個人的な経験に関するSucuriのガイドから来ています。

WordPressは安全ではありませんか?

WordPressは、コンテンツ管理システムの中で最大の市場シェアを持ち、Web上で最も人気のある1,000万のサイトの中で30%の市場シェアを持っています。 この種の成功は、ハッキングの大きな標的になります。 WordPressは、他のコンテンツ管理システムよりも安全性が低いわけではありません。より成功しているだけです。

WordPressコアの脆弱性は、すべてのWordPressハッキングの10%未満の原因です。 それらのほとんどは、古いWordPressインストールからのものです。 WordPressコアの最新バージョン(ゼロデイエクスプロイトとも呼ばれます)の実際のセキュリティホールで発生するハッキングの量は、すべてのハッキングのごく一部を占めています。

感染したサイトの残りの部分は、プラグイン、テーマ、ホスティング、およびユーザーによって引き起こされました。 そして、あなたは、WordPress Webサイト開発者として、これらすべてを制御できます。 これがあなたにとって大きな面倒に思えるなら、私はSucuriの代理店計画をお勧めすることができます。 それ以外の場合は、WordPressのセキュリティに自分で対処する方法を見つけましょう!

誰があなたを攻撃しているのか、そしてその理由は?

最初に神話を打ち破りましょう。小さなWordPressWebサイトは、依然としてハッカーにとって魅力的なターゲットです。 個人的な攻撃は非常にまれです。 ハッキングされたWordPressWebサイトのほとんどは、ボットまたはボットネットのいずれかによって自動的に侵害されます。

ボットは、ハッキングするWebサイトを絶えず検索するコンピュータープログラムです。 彼らはあなたが誰であるかを気にしません。 彼らはあなたの防御の弱点を探すだけです。 ボットネットは、多くのボットのコンピューティング能力を組み合わせて、より大きなタスクに取り組みます。

ハッカーは主に、サーバーのコンピューティング能力を使用して他の目標やターゲットに向けてサーバーを解放できるように、サーバーへの侵入方法を探しています。 ハッカーは、次の理由でサーバーを必要としています。

スパムの送信

スパムはすべての電子メールの約60%を占めており、どこかから送信する必要があります。 多くのハッカーは、サーバーをスパムマシンに変えることができるように、欠陥のあるプラグインまたは古いバージョンのWordPressコアを介してサーバーに侵入したいと考えています。

他のWebサイトへの攻撃

分散型サービス拒否攻撃は、多くのコンピューターを使用してWebサイトを大量のトラフィックで溢れさせ、追いつけないようにします。 これらの攻撃は、特に正しく行われた場合、軽減するのが非常に困難です。 サーバーに侵入したハッカーは、サーバーのプールにサーバーを追加してWebサイトを攻撃する可能性があります。

リソースを盗む

暗号通貨のマイニングは現在非常に人気がありますが、それは多くの計算能力を必要とします。 サーバーファームに多額の費用をかけたくないハッカーは、保護されていないWordPress Webサイトに侵入し、サーバーまたはWebサイトの訪問者にアクセスしてコンピューティング能力を盗みます。

バンピングSEOスコア

WordPressで特に人気のあるハックは、データベースにアクセスし、各投稿の下に一連の(非表示の)テキストを追加して、別のWebサイトにリンクすることです。 グーグルはこの振る舞いについてより警戒し、ブラックリストは増えていますが、それは自分のSEOスコアを上げるための本当に速い方法です。

###データを盗む

データは、特にユーザープロファイルやeコマース情報にリンクされている場合に価値があります。 このデータを取得して販売することで、攻撃者はかなりの利益を得ることができます。

なぜセキュリティが重要なのですか?

犯罪者に満足を与えないことは別として、あなたのウェブサイトがデフォルトで安全であるべきである理由はたくさんあります。 自分でたくさんのWordPressハックをクリーンアップして処理したので、都合の良いときに発生することはないと確信しています。 クリーンアップには数時間かかる場合があり、あなたまたはあなたのクライアントのお金がかかります。

ハッキングされたWordPressWebサイトを再び稼働させるには、サードパーティのコード(WordPressコアを含む)のすべてのビットを削除して置き換える必要があります。 独自のコードを1行ずつ調べ、サーバー上の他のすべてのフォルダーを調べて、それらがまだクリーンであることを確認します。 許可されていないユーザーがアクセスを取得したかどうかを確認します。 WordPress、サーバー、データベースのすべてのパスワードを置き換えます。

たくさんのサービスでWordPressWebサイトをクリーンアップできますが、長期的には予防の方がはるかに優れています。

クリーンアップのコストとは別に、ハッキングは売り上げやリードを逃すために多くのコストをかける可能性があります。 ハックにより検索ランキングが下がり、訪問者とコンバージョンが減少します。

金銭的なコスト以上に、ハッキングされることはあなたの評判を傷つけます。 彼らはあなたを信頼しているので、訪問者はあなたのウェブサイトに来ます。 ハッキングされると評判が損なわれ、修復には長い時間がかかります。

特にEUに顧客がいて、2018年の夏にGDPR法が施行される場合は、法的な問題が発生する可能性もあります。この新しい法には、適切に処理されていないデータ侵害に対する多額の罰金が含まれています。

お金、評判、法的な問題:悪いセキュリティはあなたに多くの費用をかける可能性があります。 あなたのウェブサイト、コード、そしてチームをセキュリティの考え方でセットアップすることに時間を費やすことは間違いなく報われるでしょう。

この厄介な問題をすべて防ぐ方法を見つけましょう。

CIAトライアド

CIAトライアドは、すべてのデジタルセキュリティプロジェクトの基本的なフレームワークです。 これは、機密性、整合性、および可用性を表します。 CIAは、適切な関係者への情報アクセスを制限し、情報が信頼できる正確なものであることを確認し、その情報への信頼できるアクセスを保証する一連のルールです。

WordPressの場合、CIAフレームワークは次のように要約されます。

守秘義務

ログインしたユーザーに適切な役割が割り当てられていることと、ユーザーの機能がチェックされていることを確認してください。 ユーザーに必要な最小限のアクセスのみを許可し、管理者情報が間違った相手に漏洩しないようにします。 これを行うには、WordPressの管理領域を強化し、ユーザー名とクレデンシャルに注意します。

威厳

Webサイトに正確な情報を表示し、Webサイトでのユーザーインタラクションが正しく行われるようにします。

フロントエンドとバックエンドの両方でリクエストを受け入れる場合は、インテントが実際のアクションと一致することを常に確認してください。 データが投稿されるときは、サニタイズとエスケープを使用して、悪意のあるコンテンツがないかコード内のデータを常にフィルタリングします。 Akismetなどのスパム保護サービスを使用してスパムが削除されていることを確認してください。

可用性

WordPress、プラグイン、テーマが最新であり、信頼できる(できれば管理されている)WordPressホストでホストされていることを確認してください。 毎日の自動バックアップは、Webサイトを一般に公開し続けるのにも役立ちます。

3つの要素はすべて、サポートのために互いに寄りかかっています。 ユーザーの機密パスワードが簡単に盗まれたり推測されたりすると、コードの整合性はそれ自体では機能しません。 すべての側面は、堅固で安全なプラットフォームにとって重要です。

セキュリティは大変な作業です。 コードで実行できる作業とは別に、このフレームワークには巨大な人間的要素があります。 セキュリティは一定のプロセスです。 単一のプラグインでは解決できません。

パート1:誠実さ—何も信用しない

ユーザーアクションの意図と、処理しているデータの整合性を確認します。 あなたの内側のヒッピーをドアの外に投げてください。 オンラインで信頼できるものはないため、悪意のある可能性があるかどうかをすべて再確認してください。

データの検証とサニタイズ

WordPressはデータの処理に優れています。 すべてのインタラクションが検証され、データのすべてのビットがサニタイズされることを確認しますが、それはWordPressコアでのみです。 独自のプラグインやテーマを作成している場合、またはサードパーティのコードをチェックしているだけの場合は、これを行う方法を知っていることが不可欠です。

//Cast our variable to a string, and sanitize it. update_post_meta( $post->ID, 'some-meta', sanitize_text_field( (string)$_POST['some-meta'] ) ); //Make sure our variable is an absolute integer. update_post_meta( $post->ID, 'some-int', absint( $_POST['int'] ) ); この例では、update_post_metaを使用してWordPressの投稿に2つのデータを追加しました。 1つ目は文字列です。 そのため、PHPで文字列としてキャストし、WordPressの多くのサニタイズ関数の1つであるsanitize_text_fieldを使用して不要な文字とタグを削除します。

また、その投稿に整数を追加し、absintを使用して、これが絶対(および非負)整数であることを確認しました。

update_post_metaなどのコアWordPress関数を使用することは、WordPressデータベースを直接使用するよりも優れたアイデアです。 これは、WordPressがいわゆるSQLインジェクションのためにデータベースに保存する必要があるすべてのものをチェックするためです。 SQLインジェクション攻撃は、Webサイトのフォームを介して悪意のあるSQLコードを実行します。 このコードは、データベースを操作して、たとえば、すべてを破壊したり、ユーザーデータを漏洩したり、偽の管理者アカウントを作成したりします。

カスタムテーブルを操作したり、WordPressで複雑なクエリを実行したりする必要がある場合は、ネイティブWPDBクラスを使用し、すべてのクエリでprepare関数を使用して、SQLインジェクション攻撃を防ぎます。

$tableName = $wpdb->prefix . “my_table”; $sql = $wpdb->prepare( “SELECT * FROM %s”, $tableName ); $results = $wpdb->get_results( $sql );$ wpdb-> prepareはすべての変数を調べて、SQLインジェクション攻撃の可能性がないことを確認します。

脱出

出力のエスケープは、入力のサニタイズと同じくらい重要です。 保存する前にデータを検証することは重要ですが、それでも安全であると100%確信することはできません。 何も信用しない。 WordPressは多くのフィルターを使用して、プラグインとテーマがその場でデータを変更できるようにするため、データが他のプラグインでも解析される可能性が高くなります。 テーマやプラグインに追加する前にデータをエスケープするのは賢明な方法です。

エスケープは、主にクロスサイトスクリプティング(XSS)攻撃を防ぐことを目的としています。 XSS攻撃は、悪意のあるコードをWebサイトのフロントエンドに挿入します。 データをエスケープすることの追加のボーナスは、マークアップが後でまだ有効であることを確認できることです。

WordPressには多くのエスケープ機能があります。 簡単な例を次に示します。

<a href=“<?php echo esc_url( $url );?>” title=“<?php echo esc_attr( $title );?>”><?php echo esc_html( $title );?></a>できるだけ遅く脱出してください。 これにより、データの最終決定権を確実に得ることができます。

リクエストの保護

SSLが有効になっていて、適切なホストがある場合、WordPressの管理者リクエストはすでにかなり安全ですが、いくつかの脆弱性がまだ存在しています。 ユーザーの意図を確認し、着信要求が実際にログインしているユーザーによって行われたものであることを検証する必要があります。

WordPressはナンスでインテントを検証します。ナンス(または「1回だけ使用される数」)は、WordPressでのこのAPIの正確な説明ではありません。 数字を使用するだけでなく、最新のすべてのWebフレームワークに見られるクロスサイトリクエストフォージェリ(CSRF)トークンによく似ています。 これらのトークンは、ハッカーがリクエストを繰り返さないようにします。 それは単なるナンス以上のものですが、WordPressは下位互換性が好きなので、名前は固執しました。

ナンスは、ユーザーが行うすべての脆弱な要求とともに送信されます。 これらはURLとフォームに添付されており、リクエストを実行する前に受信側で常にチェックする必要があります。 フォームまたはURLにナンスを追加できます。 フォームで使用される例を次に示します。

<form method= “post”> <!-- Add a nonce field: --> <?php wp_nonce_field( 'post_custom_form' );?> <!-- other fields: → ... </form> この場合、単純なヘルパー関数wp_nonce_field()を使用しています。これにより、次のような2つの非表示フィールドが生成されます。

<input type="hidden" name="_wpnonce" value="e558d2674e" /> <input type="hidden" name="_wp_http_referer" value="/wp-admin/post.php?post=2&action=edit" /> 最初のフィールドは、関数に渡した'post_custom_form'文字列で生成されたコードを使用してインテントをチェックします。 2番目のフィールドは、リクエストがWordPressインストール内から行われたかどうかを検証するためのリファラーを追加します。

フォームまたはURLのもう一方の端でタスクを処理する前に、ナンスとその有効性をwp_verify_nonceで確認します。

if( wp_verify_nonce( $_REQUEST['_wpnonce'], 'post_custom_form' ) == false ){ wp_die( “Nonce isn\'t valid” ); }ここでは、アクション名を使用してナンスをチェックしており、一致しない場合はフォームの処理を停止します。

サードパーティコード

サードパーティのプラグインとテーマは、ハッキングの温床です。 彼らはまたあなたのウェブサイトのセキュリティを確保するときに割るのが最も難しいナットです。

ほとんどのWordPressハッキングは、プラグイン、テーマ、およびWordPressの古いコピーによって引き起こされます。 100%安全なソフトウェアはありませんが、そこにある多くのプラグインやテーマは、開発者によってしばらくの間更新されていないか、そもそも安全ではありませんでした。

コードが少ないということは、ハッキングが少ないということです。 したがって、さらに別のプラグインをインストールする前に、本当にそれが必要かどうかを自問してください。 この問題を解決する別の方法はありますか?

プラグインまたはテーマが必要であると確信している場合は、慎重に判断してください。 WordPressのプラグインディレクトリを閲覧するときは、評価、「最終更新日」、および必要なPHPバージョンを確認してください。 探しているものが見つかり、すべてが機能しているように見える場合は、SucuriやWordFenceなどの信頼できるセキュリティブログでその言及を検索してください。

もう1つのオプションは、コードをスキャンして、適切なナンス、サニテーション、およびエスケープが含まれていることを確認することです。 これらは通常、適切に記述された安全なコードの兆候です。 PHPを知っている必要も、完全なコードレビューを行う必要もありません。 WordPressのセキュリティ機能が適切に使用されていることを確認する簡単で迅速な方法は、プラグインのコードで次の文字列を検索することです。

-

esc_attr -

esc_html -

wp_nonce_field -

wp_nonce_url -

sanitize_text_field -

$wpdb->prepare

プラグインにこれらの文字列がすべて含まれていなくても、プラグインは安全である可能性がありますが、これらの文字列が見つからないか、少ない場合は、危険信号です。 脆弱性を見つけた場合は、作成者と非公開で共有し、修正する時間を与えてください。

wpvulndbなどのイニシアチブにより、WordPressプラグインスペースの脆弱性の追跡が容易になります。

注:一部のテーマには、プラグインのバージョンとそのコードがバンドルされています。 これは、WordPressにすぐに使用できる依存関係管理がないことの兆候ですが、テーマの記述が非常に不十分であることの兆候でもあります。 これらのテーマには更新できないコードベースが含まれているため、常にこれらのテーマを避けてください。

テーマとプラグインに、1人の開発者だけが書いたコードが含まれることはめったにありません。 ComposerとNPMにより、他のライブラリへの依存が非常に簡単になり、人気のある攻撃ベクトルになりました。 カットアンドドライのWordPressテーマまたはプラグインをダウンロードする場合、これは実際には問題ではありませんが、ComposerまたはNPMを使用するツールを使用している場合は、それらの依存関係を確認しても問題ありません。 SensioLabsの無料のコマンドラインインターフェイス(CLI)ツールを使用して、Composerの依存関係を確認できます。 Snyk(無料で使用できますが、プレミアムオプションもあります)などのサービスを使用すると、プロジェクト内のすべての依存関係を確認できます。

パート2:可用性:シンプルに保つ

あなたの主な目標は、中断することなくあなたのウェブサイトをオンラインに保つことです。 一流のセキュリティがあっても、問題が発生する可能性があります。 それが起こったとき、素晴らしいバックアップはあなたに大きな頭痛の種を救うでしょう。

更新

オープンソースはアップデートなしでは存在できません。 WordPress Webサイトに対するほとんどの攻撃は、コアソフトウェアまたはプラグインの古いバージョンで発生します。 WordPressのコアのセキュリティ更新は自動的に処理されるようになりました(これを無効にしない限り、怪物です!)が、プラグインのセキュリティ更新は別の話です。

更新は通常、人気のある信頼できるプラグインで安全ですが、すべてのプラグインは、Webサイトで公開する前にテストする必要があります。 WP CLIなどのツールを使用すると、すべてを簡単に更新できます。 WordPressのリード開発者であるMarkJaquithは、すべてのプラグインを自動的かつ段階的に更新することについて優れたブログ投稿を行ったため、発生する可能性のあるエラーを除外できます。

ユーザー、役割、機能

CIAトライアドの「可用性」は、適切な情報を入手することと関係があります。 これに関する私たちの主な優先事項は、バックエンドユーザーの機能を制限することです。 全員に管理者アカウントを与えないでください。

WordPressの管理者アカウントは非常に強力です。 バニラワードプレスには、ワードプレス管理者アカウント内から完全なコードベースを変更するオプションもあります。 (これが初めてで、これを無効にしていない場合は、無効にしてください。)

WordPressの役割と機能のシステムは強力で、コードで非常に簡単に変更できます。 WordPressで作業するとき、私はたくさんの新しい役割を作成します。 これの主な利点は、さまざまなユーザーがシステムのどの部分にアクセスできるかを完全に制御できることですが、もう1つの大きな利点は、サードパーティのコードがWordPressコアの標準機能を変更するのを防ぐことです。

Eメール

WordPressは通常、それが置かれているサーバーを介して電子メールを処理しますが、これにより、すべての電子メールが実行されているサーバーに完全に依存するようになります。 SMTPサービスを使用して、電子メールが傍受されてスパムと見なされるのを防ぎます。 すべてのメールが安全なSMTP接続を介して送信されるようにするために、多くのプラグインオプションを利用できます。

ただし、Sender Policy Framework(SPF)レコードを追加するには、ドメイン名のDNS設定にアクセスする必要があります。 すべての優れたSMTPサービスは、追加する必要のある正確なレコードを提供します。 SPFレコードは、SMTPサービスがドメインによってその名前で電子メールを送信することを許可されていることを確認します。

モニタリング

オンラインでのWebサイトの監視は、完全に自動化できる24時間年中無休のタスクです。 WordPressの場合、稼働時間とファイルの整合性に関心があります。

稼働時間の監視は通常、優れたホストが行うことです。 Uptime Robotなどのツールは、さらにセキュリティを強化します。 最初の50のWebサイトは完全に無料です。

ファイルの整合性に関しては、ハッカーがサーバーにアクセスした場合、コードを変更する可能性があります。

この場合、プラグインが問題の答えです。 Sucuriには優れた監査プラグインがあります。 インストール内のすべてのファイルを、既知の悪意のあるコードの膨大なデータベースと照合します。 また、WordPressコアがまだ100%WordPressコアであるかどうかをチェックし、違反があったかどうかを通知するので、できるだけ早く修正できます。

バックアップ

すべてのセキュリティプロセスの究極のフェイルセーフは、自動バックアップです。 ほとんどの優れたホストがこれを行いますが、ホストがバックアップを提供しない場合は、他にも優れたオプションがあります。 AutomatticはVaultPressという名前の1つを作成し、BackupBuddyなどのツールはDropboxアカウントまたはAmazonS3バケットにバックアップします。

WordPressバックアップスペースの信頼できるサービスのほとんどは、プレミアムサービスまたはプレミアムプラグインのいずれかです。 データを完全に制御する必要があるかどうかによっては、サービスではなく、クラウドホストに付属するプラグインを使用することをお勧めします。 ただし、どちらも1ペニーの価値があります。

ホスティング

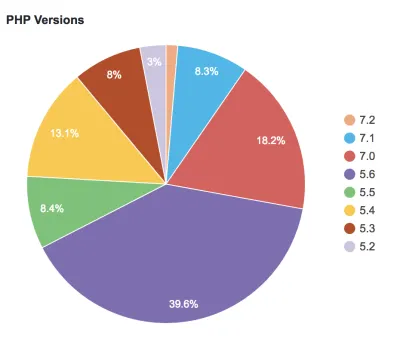

サーバーで実行されているソフトウェアはWordPressだけではありません。 安っぽいホスティングをしているときは、たくさんの攻撃ベクトルが開いています。 実際、WordPressが古いバージョンのPHPをまだサポートしている主な理由は、ホスティングが悪いことです。 これを書いている時点で、WordPressの統計ページは、すべてのWordPressインストールの32.5%がセキュリティアップデートを受信しないPHPバージョンで実行されていることを報告しています。

PHP 5.6および7.0で実行されているインストールのほぼ60%に注意してください。これらは、今年の終わりまでのみセキュリティパッチを受け取ります。

ただし、ホスティングは、サーバーのソフトウェアを最新の状態に保つためだけでなく重要です。 優れたホストは、自動化された毎日のバックアップ、自動化された更新、ファイルの整合性の監視、電子メールのセキュリティなど、さらに多くのサービスを提供します。 管理対象のWordPressホストと、データベースにアクセスできるオンラインフォルダーを提供するホストには大きな違いがあります。

最善のアドバイスは、適切なマネージドWordPressホストを見つけることです。 彼らはもう少し費用がかかりますが、あなたのワードプレスのウェブサイトに素晴らしいバックボーンを提供します。

パート3:守秘義務

コードベースが可能な限り安全であり、マルウェアスキャナーとバックアップに囲まれた優れたWordPressホストを使用している場合でも、セキュリティの問題が発生します。これは、人々が最悪であるためです。 …インターネットセキュリティで。

守秘義務とは、自分自身、クライアント、およびWebサイトのユーザーを教育することです。

機密データ

あなたはそれを知らないかもしれませんが、あなたのプラグインとテーマはおそらく貴重な機密データを示しています。 たとえば、 WP_DEBUGをtrueに設定している場合は、すべてのハッカーにサーバー上のWebサイトのルートパスを表示しています。 デバッグデータは、本番Webサイトに配置しないでください。

もう1つの貴重なデータソースは、コメントと作成者のページです。 これらはユーザー名と電子メールアドレスでさえ満たされます。 ハッカーはこれらを弱いパスワードと組み合わせて使用して、Webサイトに侵入する可能性があります。 外の世界に見せるものに注意してください。

また、 .gitignoreにwp-config.phpが含まれていることを再確認してください。

一人でコーディングしないでください

多くの間違いがコードベースに忍び込むのを防ぐ方法は、ペアプログラミングを練習することです。 あなたが一人でいる場合、これははるかに困難ですが、迅速なコード監査を喜んで行う多くのオンラインコミュニティが利用可能です。 たとえば、WordPressはSlackを使用して、プラットフォームの開発に関するすべての情報を伝達します。 そこには喜んで手伝ってくれる人がたくさんいます。 遅いがより良い代替手段は、WordPressフォーラム、StackOverflow、GitHubの問題です。ここでは、質問(およびその回答!)が保存され、他の人がそれらの恩恵を受けることができます。

入力を求めるのは難しいかもしれませんが、人々は自分の専門知識を示すのが大好きで、WordPressは一般的に非常にオープンで歓迎的なコミュニティを持っています。 重要なのは、コードの品質について入力を求めない場合、コードが安全かどうかわからないということです。

ログインとパスワード

クライアントは、コンテンツを管理するためにWordPressにログインする必要があります。 WordPressコアは、弱いパスワードの通過を防ぐためにできることを実行しますが、通常、これでは十分ではありません。

ログイン試行の制限とともに、2要素認証用のプラグインをWebサイトに追加することをお勧めします。 さらに良いことに、パスワードを完全に廃止し、魔法のリンクを使用します。

信頼するが検証する

この記事のこれまでのところ、ソーシャルエンジニアリングについてはまったく話していません。 これは勢いを増しているハッキングの一形態ですが、通常、WordPressWebサイトへのハッキングには使用されません。 ただし、セキュリティを念頭に置いてWebサイトの文化を確立するための優れた方法です。 これは、ソーシャルエンジニアリングに対する最善の防御策が「信頼するが検証する」ためです。

クライアント、ユーザー、または上司がセキュリティに関連する何かを要求するときはいつでも、それに対処する最善の方法は信頼することですが、最初に彼らが言っていることが真実であるかどうかを確認します。

クライアントはWordPressへの管理者アクセスが必要であると主張できますが、あなたの仕事はこれが正しいかどうかを確認することです。 彼らは実際にアクセスする必要がありますか、それとも彼らの役割にただ1つの機能が欠けていますか? おそらく新しい攻撃ベクトルを追加せずにこの問題を解決する方法はありますか?

「信頼するが検証する」は、セキュリティの質問に関してはシンプルでありながら効果的なマントラであり、人々のスピードを上げるのに役立ちます。

結論

WordPressは安全ではありませんか? いいえ、ちがいます。 WordPressコアは絶えず更新および修正されており、報告されているWordPressハックのほとんどはWordPress自体からのものではありません。 WordPressを取り巻く文化は安全ではありませんか? もちろんです!

ただし、作成するコードのすべての行、追加するすべてのユーザー、有効にするすべてのプラグイン、および支払うすべてのホスティング料金についてセキュリティを念頭に置くことで、少なくとも、評判を維持し、データセーフ。