La sicurezza di WordPress come processo

Pubblicato: 2022-03-10( Questo articolo è gentilmente sponsorizzato da Sucuri .) La sicurezza di WordPress non ha una buona reputazione. Più del 70% di tutti i siti WordPress presenta una sorta di vulnerabilità secondo una ricerca condotta su oltre 40.000 siti WordPress da Alexa. Se sviluppi temi o plug-in WordPress o utilizzi WordPress per i tuoi siti Web, quel numero dovrebbe spaventarti.

C'è molto che puoi fare per assicurarti di non far parte del 70%, ma richiede più lavoro della semplice installazione di un plug-in o dell'escape di una stringa. Molti consigli in questo articolo provengono dalla guida di Sucuri sulla sicurezza di WordPress e da anni di esperienza personale.

WordPress non è sicuro?

WordPress ha la quota di mercato più ampia tra i sistemi di gestione dei contenuti e una quota di mercato del 30% tra i 10 milioni di siti più popolari sul web. Questo tipo di successo lo rende un grande obiettivo per gli hack. WordPress non è meno sicuro di altri sistemi di gestione dei contenuti: ha solo più successo.

Le vulnerabilità nel core di WordPress sono responsabili di meno del 10% di tutti gli hack di WordPress. La maggior parte di questi provengono da installazioni di WordPress non aggiornate. La quantità di hack che si verificano su effettive falle di sicurezza nelle versioni aggiornate (note anche come exploit zero-day) nel core di WordPress rappresentano una piccola percentuale di tutti gli hack.

Il resto dei siti infetti è stato causato da plug-in, temi, hosting e utenti. E tu, come sviluppatore di siti Web WordPress, hai il controllo su tutti questi. Se questo ti sembra un grosso problema, allora posso consigliarti il piano dell'agenzia di Sucuri. Altrimenti, scopriamo noi stessi come gestire la sicurezza di WordPress!

Chi ti sta attaccando e perché?

Sfatiamo prima un mito: un piccolo sito Web WordPress è ancora un obiettivo attraente per gli hacker. Gli attacchi su base personale sono molto rari. La maggior parte dei siti Web WordPress compromessi vengono automaticamente compromessi da un bot o da una botnet.

I bot sono programmi per computer che cercano costantemente siti Web da hackerare. A loro non importa chi sei; cercano solo un punto debole nelle tue difese. Una botnet combina la potenza di calcolo di molti bot per affrontare compiti più grandi.

Gli hacker cercano principalmente un modo per entrare nel tuo server in modo che possano utilizzare la potenza di calcolo del tuo server e liberarsi di qualche altro obiettivo o obiettivo. Gli hacker vogliono il tuo server per i seguenti motivi.

Invio di spam

Lo spam rappresenta circa il 60% di tutte le email e deve essere inviato da qualche parte. Molti hacker vogliono accedere al tuo server tramite un plug-in difettoso o una versione antica del core di WordPress in modo da poter trasformare il tuo server in una macchina per lo spamming.

Attaccare altri siti web

Gli attacchi denial-of-service distribuiti utilizzano molti computer per inondare un sito Web con così tanto traffico che non riescono a tenere il passo. Questi attacchi sono molto difficili da mitigare, soprattutto se eseguiti correttamente. Gli hacker che entrano nel tuo server possono aggiungerlo a un pool di server per attaccare i siti web.

Rubare risorse

Il mining di criptovalute è molto popolare ora, ma richiede molta potenza di calcolo. Gli hacker che non vogliono spendere molti soldi in una server farm irromperanno in siti Web WordPress non protetti e accederanno ai server o ai visitatori dei tuoi siti Web e ruberanno potenza di calcolo.

Punteggi SEO in aumento

Un trucco particolarmente popolare per WordPress consiste nell'accedere al suo database e aggiungere un mucchio di testo (nascosto) sotto ogni post, collegandosi a un altro sito web. È un modo davvero rapido per aumentare il proprio punteggio SEO, anche se Google sta diventando più vigile su questo comportamento e le liste nere stanno aumentando.

### Rubare dati

I dati sono preziosi, soprattutto quando sono collegati a profili utente e informazioni di e-commerce. Ottenere questi dati e venderli può far guadagnare a un utente malintenzionato.

Perché la sicurezza è importante?

Oltre a non dare soddisfazione ai criminali, ci sono molte ragioni per cui il tuo sito web dovrebbe essere sicuro per impostazione predefinita. Avendo pulito e affrontato personalmente molti hack di WordPress, posso sicuramente dire che non si verificano mai in un momento opportuno. La pulizia può richiedere ore e costerà denaro a te o al tuo cliente.

Per rimettere in funzione un sito Web WordPress compromesso, dovrai rimuovere e sostituire ogni bit di codice di terze parti (incluso il core di WordPress); sfoglia il tuo codice riga per riga e tutte le altre cartelle sul server per assicurarti che siano ancora pulite; verificare se utenti non autorizzati hanno ottenuto l'accesso; e sostituisci tutte le password in WordPress, sul tuo server e sul tuo database.

Molti servizi possono ripulire un sito Web WordPress per te, ma la prevenzione è molto meglio a lungo termine.

Oltre al costo della pulizia, gli hack possono anche costarti molto in vendite o lead mancati. Gli hack ti spostano più in basso nelle classifiche di ricerca, con conseguente minor numero di visitatori e meno conversioni.

Più che il costo finanziario, essere hackerato danneggia la tua reputazione. I visitatori visitano il tuo sito web perché si fidano di te. Essere violati danneggia la tua reputazione e la riparazione richiede molto tempo.

C'è anche una reale possibilità di problemi legali, soprattutto se hai clienti nell'UE, dove la legislazione GDPR entrerà in vigore nell'estate del 2018. Quella nuova legislazione include una pesante multa per le violazioni dei dati che non vengono gestite correttamente.

Soldi, reputazione e problemi legali: una cattiva sicurezza può costarti molto. Investire un po' di tempo nella configurazione del tuo sito Web, codice e team con una mentalità di sicurezza ripagherà sicuramente.

Scopriamo come possiamo prevenire tutta questa cattiveria.

La Triade della CIA

La triade della CIA è un framework di base per ogni progetto di sicurezza digitale. È sinonimo di riservatezza, integrità e disponibilità. La CIA è un insieme di regole che limita l'accesso alle informazioni alle parti giuste, assicura che le informazioni siano affidabili e accurate e garantisce un accesso affidabile a tali informazioni.

Per WordPress, il framework CIA si riduce a quanto segue.

Riservatezza

Assicurati che agli utenti che hanno effettuato l'accesso siano assegnati i ruoli corretti e che le loro capacità siano tenute sotto controllo. Concedi agli utenti solo l'accesso minimo di cui hanno bisogno e assicurati che le informazioni dell'amministratore non vengano trasmesse alla parte sbagliata. Puoi farlo rafforzando l'area di amministrazione di WordPress e facendo attenzione a nomi utente e credenziali.

Integrità

Mostra informazioni accurate sul tuo sito web e assicurati che le interazioni degli utenti sul tuo sito web avvengano correttamente.

Quando accetti richieste sia sul front-end che sul back-end, verifica sempre che l'intento corrisponda all'azione effettiva. Quando i dati vengono pubblicati, filtra sempre i dati nel codice per i contenuti dannosi utilizzando la sanificazione e gli escape. Assicurati che lo spam venga rimosso utilizzando un servizio di protezione antispam come Akismet.

Disponibilità

Assicurati che WordPress, plugin e temi siano aggiornati e ospitati su un host WordPress affidabile (preferibilmente gestito). I backup automatici giornalieri aiutano anche a garantire che il tuo sito Web rimanga disponibile al pubblico.

Tutti e tre gli elementi si appoggiano l'uno sull'altro per il supporto. L'integrità del codice non funzionerà da sola se la password riservata di un utente viene facilmente rubata o indovinata. Tutti gli aspetti sono importanti per una piattaforma solida e sicura.

La sicurezza è un duro lavoro. A parte il lavoro che può essere fatto nel codice, c'è un enorme elemento umano in questo framework. La sicurezza è un processo costante; non può essere risolto da un singolo plugin.

Parte 1: Integrità — Non fidarti di niente

Verifica l'intento delle azioni dell'utente e l'integrità dei dati che stai gestendo. Butta fuori dalla porta il tuo hippie interiore. Nulla può essere attendibile online, quindi ricontrolla tutto ciò che fai per possibili intenzioni dannose.

Convalida e sanificazione dei dati

WordPress è eccellente nella gestione dei dati. Si assicura che ogni interazione sia convalidata e che ogni bit di dati sia disinfettato, ma questo è solo nel core di WordPress. Se stai creando il tuo plugin o tema o anche solo controllando un pezzo di codice di terze parti, sapere come farlo è essenziale.

//Cast our variable to a string, and sanitize it. update_post_meta( $post->ID, 'some-meta', sanitize_text_field( (string)$_POST['some-meta'] ) ); //Make sure our variable is an absolute integer. update_post_meta( $post->ID, 'some-int', absint( $_POST['int'] ) ); In questo esempio, abbiamo aggiunto due dati a un post di WordPress utilizzando update_post_meta. Il primo è una stringa; quindi, lo lanciamo come una stringa in PHP e rimuoviamo i caratteri e i tag indesiderati con sanitize_text_field , una delle tante funzioni di sanificazione di WordPress.

Abbiamo anche aggiunto un numero intero a quel post e usato absint per assicurarci che sia un numero intero assoluto (e non negativo).

L'utilizzo delle funzioni di base di WordPress come update_post_meta è un'idea migliore rispetto all'utilizzo diretto del database di WordPress. Questo perché WordPress controlla tutto ciò che deve essere archiviato nel database per le cosiddette iniezioni SQL. Un attacco SQL injection esegue codice SQL dannoso attraverso i moduli sul tuo sito web. Questo codice manipola il database per, ad esempio, distruggere tutto, far trapelare i dati degli utenti o creare falsi account di amministratore.

Se hai bisogno di lavorare con una tabella personalizzata o eseguire una query complicata in WordPress, usa la classe WPDB nativa e usa la funzione di prepare su tutte le tue query per prevenire attacchi di SQL injection:

$tableName = $wpdb->prefix . “my_table”; $sql = $wpdb->prepare( “SELECT * FROM %s”, $tableName ); $results = $wpdb->get_results( $sql );$wpdb->prepare esamina ogni variabile per assicurarsi che non ci siano possibilità di un attacco SQL injection.

Fuga

La fuga dell'output è importante tanto quanto la sanificazione dell'input. Convalidare i dati prima di salvarli è importante, ma non puoi essere sicuro al 100% che siano ancora sicuri. Non fidarti di niente. WordPress utilizza molti filtri per consentire a plugin e temi di modificare i dati al volo, quindi ci sono buone probabilità che i tuoi dati vengano analizzati anche attraverso altri plugin. L'escape dei dati prima di aggiungerli al tuo tema o plug-in è una cosa intelligente da fare.

L'escape serve principalmente a prevenire gli attacchi di scripting tra siti (XSS). Gli attacchi XSS iniettano codice dannoso nel front-end del tuo sito web. Un ulteriore vantaggio dell'escape dei dati è che puoi essere sicuro che il tuo markup è ancora valido in seguito.

WordPress ha molte funzioni di escape. Ecco un semplice esempio:

<a href=“<?php echo esc_url( $url );?>” title=“<?php echo esc_attr( $title );?>”><?php echo esc_html( $title );?></a>Fuggi il più tardi possibile. Ciò garantisce che tu abbia l'ultima parola sui tuoi dati.

Richieste di sicurezza

Le richieste dell'amministratore di WordPress sono già abbastanza sicure se hai abilitato SSL e se hai un host decente, ma esistono ancora alcune vulnerabilità. È necessario verificare l'intento di un utente e convalidare che la richiesta in arrivo sia stata eseguita dall'utente effettivo che ha effettuato l'accesso.

WordPress convalida l'intento con nonce.. Un nonce (o "numero utilizzato solo una volta") non è in realtà una descrizione accurata di questa API in WordPress. Non utilizza solo numeri ed è molto più simile a un token CSRF (cross-site request forgery) che troverai in ogni moderno framework web. Questi token assicurano che gli hacker non possano ripetere le richieste. È molto più di un semplice nonce, ma a WordPress piace la compatibilità con le versioni precedenti, quindi il nome è rimasto.

I nonce vengono inviati insieme a ogni richiesta vulnerabile che un utente fa. Sono allegati a URL e moduli e devono sempre essere verificati sul lato ricevente prima di eseguire la richiesta. Puoi aggiungere un nonce a un modulo o a un URL. Ecco un esempio utilizzato in un modulo:

<form method= “post”> <!-- Add a nonce field: --> <?php wp_nonce_field( 'post_custom_form' );?> <!-- other fields: → ... </form> In questo caso, stiamo solo usando la semplice funzione di supporto wp_nonce_field() , che genera due campi nascosti per noi che saranno simili a questo:

<input type="hidden" name="_wpnonce" value="e558d2674e" /> <input type="hidden" name="_wp_http_referer" value="/wp-admin/post.php?post=2&action=edit" /> Il primo campo controlla l'intento utilizzando un codice generato con la stringa 'post_custom_form' che abbiamo passato alla funzione. Il secondo campo aggiunge un referrer per convalidare se la richiesta è stata effettuata dall'interno dell'installazione di WordPress.

Prima di elaborare la tua attività all'altra estremità del modulo o dell'URL, dovresti controllare il nonce e la sua validità con wp_verify_nonce :

if( wp_verify_nonce( $_REQUEST['_wpnonce'], 'post_custom_form' ) == false ){ wp_die( “Nonce isn\'t valid” ); }Qui stiamo controllando il nonce con il nome dell'azione e, se non corrisponde, interrompiamo l'elaborazione del modulo.

Codice di terze parti

Plugin e temi di terze parti sono un focolaio per gli hack. Sono anche il dado più difficile da decifrare per garantire la sicurezza del tuo sito web.

La maggior parte degli hack di WordPress sono causati da plugin, temi e copie obsolete di WordPress . Nessun software è sicuro al 100%, ma molti plugin e temi non vengono aggiornati da un po' di tempo dai loro sviluppatori o non erano sicuri per cominciare.

Meno codice significa meno da hackerare. Quindi, prima di installare l'ennesimo plugin, chiediti se ne hai davvero bisogno. C'è un altro modo per risolvere questo problema?

Se sei sicuro di aver bisogno di un plugin o di un tema, valutalo attentamente. Osserva la valutazione, la data di "ultimo aggiornamento" e la versione PHP richiesta durante la navigazione nella directory dei plug-in di WordPress. Se hai trovato quello che stai cercando e tutto sembra funzionare, cerca eventuali menzioni su un blog di sicurezza affidabile, come Sucuri o WordFence.

Un'altra opzione è scansionare il codice e assicurarsi che contenga nonces, servizi igienico-sanitari e escape adeguati; questi sono solitamente segni di codice ben scritto e sicuro. Non è necessario conoscere PHP o eseguire una revisione completa del codice. Un modo semplice e veloce per verificare il corretto utilizzo delle funzioni di sicurezza di WordPress è cercare nel codice del plugin queste stringhe:

-

esc_attr -

esc_html -

wp_nonce_field -

wp_nonce_url -

sanitize_text_field -

$wpdb->prepare

Un plug-in potrebbe essere comunque sicuro se non include tutte queste stringhe, ma se non viene trovata nessuna o un numero basso di queste stringhe, questa è una bandiera rossa. Se trovi una vulnerabilità, condividila con il creatore in privato e concedi loro il tempo di risolverla.

Tenere traccia delle vulnerabilità nello spazio dei plugin di WordPress sta diventando più facile con iniziative come wpvulndb.

Nota: alcuni temi disponibili raggruppano versioni di plug-in con il loro codice. Questo è un sintomo del fatto che WordPress non ha un'ottima gestione delle dipendenze pronta all'uso, ma è anche un segno di un tema scritto molto male. Evita sempre questi temi perché includono basi di codice che non possono essere aggiornate.

Temi e plugin raramente contengono codice scritto da un solo sviluppatore. Composer e NPM hanno reso molto più semplice dipendere da altre librerie che è diventato un vettore di attacco popolare. Se stai scaricando un tema o un plug-in WordPress semplice, questo non è davvero un problema, ma se stai lavorando con strumenti che utilizzano Composer o NPM, non fa male controllarne le dipendenze. Puoi controllare le dipendenze di Composer con uno strumento CLI (command-line interface) gratuito di SensioLabs. Un servizio come Snyk (che puoi utilizzare gratuitamente ma che ha anche opzioni premium) ti consente di controllare ogni dipendenza nel tuo progetto.

Parte 2: Disponibilità: Keep It Simple

Il tuo obiettivo principale è mantenere il tuo sito web online senza interruzioni. Anche con una sicurezza di prim'ordine, puoi comunque finire nei guai. Quando ciò accade, un ottimo backup ti farà risparmiare un grosso mal di testa.

Aggiornamenti

L'open source non può esistere senza aggiornamenti. La maggior parte degli attacchi ai siti Web WordPress avviene su versioni obsolete del software principale o dei plug-in. Gli aggiornamenti di sicurezza al core di WordPress ora vengono gestiti automaticamente (a meno che tu non lo abbia disabilitato, mostro!), Ma gli aggiornamenti di sicurezza nei plugin sono una storia diversa.

L'aggiornamento è normalmente sicuro con plug-in popolari e affidabili, ma tutti i plug-in devono essere testati prima che vengano pubblicati sul tuo sito web. Strumenti come WP CLI rendono l'aggiornamento molto più semplice. Lo sviluppatore principale di WordPress Mark Jaquith ha pubblicato un eccellente post sul blog sull'aggiornamento di tutti i plug-in automaticamente ma gradualmente, in modo da poter filtrare possibili errori.

Utenti, ruoli e capacità

La "disponibilità" nella triade della CIA ha a che fare con l'ottenere informazioni nelle mani giuste. La nostra priorità principale è limitare le capacità dei tuoi utenti back-end. Non dare a tutti un account amministratore.

L'account amministratore in WordPress è insolitamente potente. C'è anche un'opzione in WordPress vaniglia per modificare la tua base di codice completa dall'account amministratore di WordPress. (Se questo è nuovo per te e non lo hai disabilitato, fallo.)

Il sistema di ruoli e capacità in WordPress è potente ed è molto facile da modificare nel codice. Creo molti nuovi ruoli quando lavoro con WordPress. Il vantaggio principale di questo è che hai il pieno controllo su quali parti del sistema possono accedere vari utenti, ma un altro enorme vantaggio è che impedisce al codice di terze parti di alterare le funzionalità standard del core di WordPress.

WordPress di solito gestisce la posta elettronica tramite il server su cui si trova, ma questo rende tutta la tua posta completamente dipendente dal server su cui è in esecuzione. Impedisci che le tue email vengano intercettate e viste come spam utilizzando un servizio SMTP. Sono disponibili molte opzioni di plug-in per assicurarsi che tutta la posta venga inviata tramite una connessione SMTP sicura.

Tuttavia, sarà necessario accedere alle impostazioni DNS del nome di dominio per aggiungere un record SPF (Sender Policy Framework). Tutti i buoni servizi SMTP forniranno il record esatto che deve essere aggiunto. Un record SPF garantisce che il tuo servizio SMTP sia autorizzato dal dominio a inviare e-mail a suo nome.

Monitoraggio

Il monitoraggio del tuo sito Web online è un'attività 24 ore su 24, 7 giorni su 7, che può essere completamente automatizzata. Nel caso di WordPress, siamo interessati al tempo di attività e all'integrità dei file.

Il monitoraggio del tempo di attività è solitamente qualcosa che un buon host farà per te. Strumenti come Uptime Robot aggiungono ancora più sicurezza. I tuoi primi 50 siti web sono completamente gratuiti.

Per quanto riguarda l'integrità dei file , se un hacker accede al tuo server può modificare il tuo codice.

In questo caso, i plugin sono la risposta al tuo problema. Sucuri ha un ottimo plugin di auditing. Controlla tutti i file nell'installazione rispetto a un vasto database di codice dannoso noto. Verifica anche se il core di WordPress è ancora al 100% core di WordPress e ti avvisa in caso di violazione, in modo che tu possa risolverlo il prima possibile.

Backup

L'ultimo fail-safe di ogni processo di sicurezza sono i backup automatici. La maggior parte dei buoni host lo farà per te, ma ci sono altre buone opzioni se il tuo host non offre backup. Automattic ne crea uno denominato VaultPress e strumenti come BackupBuddy eseguono il backup su un account Dropbox o su un bucket Amazon S3.

La maggior parte dei servizi affidabili nello spazio di backup di WordPress sono servizi premium o plugin premium. A seconda che tu debba controllare completamente i tuoi dati, potresti preferire un plug-in fornito con un host cloud, anziché un servizio. O uno vale ogni centesimo, però.

Ospitando

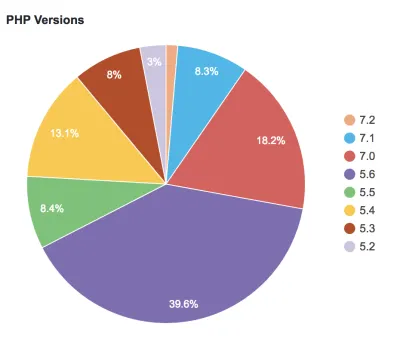

WordPress non è l'unico software in esecuzione sul tuo server. Un sacco di vettori di attacco sono aperti quando sei su un hosting scadente. In effetti, il cattivo hosting è il motivo principale per cui WordPress supporta ancora versioni obsolete di PHP. Al momento della scrittura, la pagina delle statistiche di WordPress riporta che il 32,5% di tutte le installazioni di WordPress sono in esecuzione su versioni PHP che non ricevono più aggiornamenti di sicurezza.

Da notare il quasi 60% delle installazioni eseguite su PHP 5.6 e 7.0, che riceveranno patch di sicurezza solo fino alla fine di quest'anno.

L'hosting è importante non solo per mantenere aggiornato il software del tuo server, però. Un buon host offrirà molti più servizi, come backup giornalieri automatizzati, aggiornamenti automatici, monitoraggio dell'integrità dei file e sicurezza della posta elettronica. C'è una grande differenza tra gli host WordPress gestiti e gli host che ti offrono una cartella online con accesso al database.

Il miglior consiglio è trovare un host WordPress gestito decente. Costano un po' di più, ma forniscono un'ottima spina dorsale per il tuo sito Web WordPress.

Parte 3: Riservatezza

Se ti sei assicurato che la tua base di codice sia il più sicura possibile e ti trovi su un ottimo host WordPress, circondato da scanner e backup di malware, allora incontrerai comunque problemi di sicurezza, perché le persone sono le peggiori ... alla sicurezza di Internet.

La riservatezza riguarda educare te stesso, il tuo cliente e gli utenti del sito web.

Dati riservati

Potresti non saperlo, ma i tuoi plugin e temi stanno probabilmente mostrando preziosi dati riservati. Se, ad esempio, hai WP_DEBUG impostato su true , stai mostrando a ogni hacker il percorso principale del tuo sito Web sul server. I dati di debug non dovrebbero avere posto nel tuo sito web di produzione.

Un'altra preziosa fonte di dati sono i commenti e le pagine degli autori. Questi sono pieni di nomi utente e persino indirizzi e-mail. Un hacker potrebbe usarli in combinazione con una password debole per accedere al tuo sito web. Diffida di ciò che mostri al mondo esterno.

Inoltre, ricontrolla di aver inserito wp-config.php nel tuo .gitignore .

Non codificare da solo

Un modo per evitare che molti errori si insinuino nella tua base di codice è esercitarsi con la programmazione in coppia. Se sei da solo, è molto più difficile, ma sono disponibili molte comunità online che sono disposte a fare rapidi controlli del codice. WordPress, ad esempio, utilizza Slack per comunicare tutto sullo sviluppo della sua piattaforma. Troverai molte persone lì che sono disposte ad aiutare. Alternative più lente ma migliori sono i forum di WordPress, StackOverflow e GitHub Issues, dove le tue domande (e le loro risposte!) vengono salvate in modo che altre persone possano trarne vantaggio.

Chiedere input può essere difficile, ma le persone amano mostrare la loro esperienza e WordPress in generale ha una comunità molto aperta e accogliente. Il punto è che se non chiedi mai input sulla qualità del tuo codice, non avrai idea se il tuo codice è sicuro.

Login e password

I tuoi clienti dovranno accedere a WordPress per gestire i loro contenuti. Il core di WordPress fa il possibile per impedire il passaggio di password deboli, ma di solito non è sufficiente.

Consiglierei di aggiungere un plug-in per l'autenticazione a due fattori al tuo sito Web, insieme a un limite ai tentativi di accesso. Ancora meglio, elimina completamente le password e lavora con collegamenti magici.

Fidarsi ma verificare

Finora in questo articolo non abbiamo parlato affatto di ingegneria sociale. È una forma di hacking che sta guadagnando slancio, ma generalmente non viene utilizzata per hackerare i siti Web WordPress. È, tuttavia, un modo eccellente per creare la cultura attorno al tuo sito Web tenendo presente la sicurezza. Questo perché la migliore difesa contro l'ingegneria sociale è "Fidati ma verifica".

Ogni volta che un cliente, un utente o il tuo capo chiede qualcosa relativo alla sicurezza, il modo migliore per affrontarlo è fidarsi ma prima di verificare se ciò che stanno dicendo è vero.

Un cliente può affermare di aver bisogno dell'accesso come amministratore a WordPress, ma il tuo compito è verificare se questo è vero. Hanno effettivamente bisogno dell'accesso o mancano solo una singola capacità nel loro ruolo? C'è un modo per risolvere questo problema senza aggiungere eventualmente nuovi vettori di attacco?

"Fidati ma verifica" è un mantra semplice ma efficace quando si tratta di domande sulla sicurezza e può davvero aiutare a mettere le persone al passo.

Conclusione

WordPress non è sicuro? No non lo è. Il core di WordPress viene costantemente aggiornato e riparato e la maggior parte degli hack di WordPress segnalati non provengono da WordPress stesso. La cultura che circonda WordPress è insicura? Scommetto!

Ma avendo in mente la sicurezza con ogni riga di codice che scrivi, ogni utente che aggiungi, ogni plug-in che abiliti e ogni fattura di hosting che paghi, puoi almeno assicurarti di gestire un sito Web sicuro che mantenga intatta la tua reputazione e il tuo dati al sicuro.