La sécurité de WordPress en tant que processus

Publié: 2022-03-10( Cet article est aimablement sponsorisé par Sucuri .) La sécurité de WordPress n'a pas bonne réputation. Plus de 70% de tous les sites WordPress présentent une sorte de vulnérabilité selon les recherches effectuées sur +40 000 sites WordPress par Alexa. Si vous développez des thèmes ou des plugins WordPress – ou utilisez WordPress pour vos sites Web – ce nombre devrait vous effrayer.

Vous pouvez faire beaucoup pour vous assurer que vous ne faites pas partie des 70 %, mais cela demande plus de travail que d'installer simplement un plugin ou d'échapper une chaîne. De nombreux conseils dans cet article proviennent du guide de Sucuri sur la sécurité WordPress et des années d'expérience personnelle.

Est-ce que WordPress n'est pas sécurisé ?

WordPress détient la plus grande part de marché parmi les systèmes de gestion de contenu et une part de marché de 30 % parmi les 10 millions de sites les plus populaires sur le Web. Ce genre de succès en fait une grande cible pour les hacks. WordPress n'est pas moins sécurisé que les autres systèmes de gestion de contenu, il est juste plus efficace.

Les vulnérabilités du noyau de WordPress sont responsables de moins de 10 % de tous les piratages de WordPress. La plupart d'entre eux proviennent d'installations WordPress obsolètes. La quantité de hacks qui se produisent sur les failles de sécurité réelles dans les versions à jour (également appelées exploits zero-day) dans le cœur de WordPress représente un infime pourcentage de tous les hacks.

Les autres sites infectés ont été causés par des plugins, des thèmes, des hébergements et des utilisateurs. Et vous, en tant que développeur de site Web WordPress, avez le contrôle sur tout cela. Si cela vous semble un gros problème, je peux vous recommander le plan d'agence de Sucuri. Sinon, découvrons comment gérer nous-mêmes la sécurité de WordPress !

Qui vous attaque et pourquoi ?

Commençons par briser un mythe : un petit site Web WordPress reste une cible attrayante pour les pirates. Les attaques à titre personnel sont très rares. La plupart des sites Web WordPress piratés sont automatiquement compromis par un bot ou un botnet.

Les robots sont des programmes informatiques qui recherchent constamment des sites Web à pirater. Ils ne se soucient pas de qui vous êtes; ils cherchent juste une faiblesse dans vos défenses. Un botnet combine la puissance de calcul de nombreux bots pour s'attaquer à des tâches plus importantes.

Les pirates recherchent principalement un moyen d'accéder à votre serveur afin qu'ils puissent utiliser la puissance de calcul de votre serveur et la libérer sur un autre objectif ou cible. Les pirates veulent votre serveur pour les raisons suivantes.

Envoi de spam

Le spam représente environ 60 % de tous les e-mails, et il doit être envoyé de quelque part. De nombreux pirates veulent accéder à votre serveur via un plugin défectueux ou une ancienne version du noyau WordPress afin de pouvoir transformer votre serveur en une machine à spammer.

Attaquer d'autres sites Web

Les attaques par déni de service distribué utilisent de nombreux ordinateurs pour inonder un site Web avec tellement de trafic qu'ils ne peuvent pas suivre. Ces attaques sont très difficiles à atténuer, surtout lorsqu'elles sont bien faites. Les pirates qui pénètrent dans votre serveur peuvent l'ajouter à un pool de serveurs pour attaquer des sites Web.

Voler des ressources

L'extraction de crypto-monnaie est très populaire maintenant, mais elle nécessite beaucoup de puissance de calcul. Les pirates qui ne veulent pas dépenser beaucoup d'argent dans une ferme de serveurs vont pénétrer dans des sites Web WordPress non protégés et accéder aux serveurs ou aux visiteurs de vos sites Web et voler la puissance de calcul.

Faire grimper les scores SEO

Un hack particulièrement populaire pour WordPress consiste à accéder à sa base de données et à ajouter un tas de texte (caché) sous chaque message, renvoyant vers un autre site Web. C'est un moyen très rapide d'augmenter son score SEO, bien que Google soit de plus en plus vigilant sur ce comportement et que les listes noires se multiplient.

### Vol de données

Les données sont précieuses, en particulier lorsqu'elles sont liées à des profils d'utilisateurs et à des informations sur le commerce électronique. Obtenir ces données et les vendre peut faire un beau profit à un attaquant.

Pourquoi la sécurité est-elle importante ?

En plus de ne pas donner satisfaction aux criminels, il existe de nombreuses raisons pour lesquelles votre site Web devrait être sécurisé par défaut. Ayant moi-même nettoyé et traité de nombreux hacks WordPress, je peux certainement dire qu'ils ne se produisent jamais à un moment opportun. Le nettoyage peut prendre des heures et vous coûtera de l'argent à vous ou à votre client.

Pour remettre en marche un site Web WordPress piraté, vous devrez supprimer et remplacer chaque élément de code tiers (y compris le noyau WordPress) ; passez au peigne fin votre propre code ligne par ligne et tous les autres dossiers sur le serveur pour vous assurer qu'ils sont toujours propres ; vérifier si des utilisateurs non autorisés ont obtenu l'accès ; et remplacez tous les mots de passe dans WordPress, sur votre serveur et sur votre base de données.

De nombreux services peuvent nettoyer un site Web WordPress pour vous, mais la prévention est tellement meilleure à long terme.

Outre le coût du nettoyage, les hacks peuvent également vous coûter cher en ventes ou prospects manqués. Les hacks vous font descendre dans les classements de recherche, ce qui entraîne moins de visiteurs et moins de conversions.

Plus que le coût financier, se faire pirater nuit à votre réputation. Les visiteurs viennent sur votre site Web parce qu'ils vous font confiance. Se faire pirater nuit à votre réputation, et cela prend beaucoup de temps à réparer.

Il existe également une possibilité réelle de problèmes juridiques, en particulier si vous avez des clients dans l'UE, où la législation GDPR entrera en vigueur à l'été 2018. Cette nouvelle législation prévoit une lourde amende pour les violations de données qui ne sont pas traitées correctement.

Argent, réputation et problèmes juridiques : une mauvaise sécurité peut vous coûter très cher. Investir du temps dans la mise en place de votre site Web, de votre code et de votre équipe dans un esprit de sécurité sera certainement payant.

Découvrons comment nous pouvons empêcher toute cette méchanceté.

La triade de la CIA

La triade CIA est un cadre de base pour tout projet de sécurité numérique. Il est synonyme de confidentialité, d'intégrité et de disponibilité. La CIA est un ensemble de règles qui limitent l'accès aux informations aux bonnes parties, s'assurent que les informations sont fiables et exactes, et garantissent un accès fiable à ces informations.

Pour WordPress, le framework CIA se résume à ce qui suit.

Confidentialité

Assurez-vous que les utilisateurs connectés ont les bons rôles attribués et que leurs capacités sont contrôlées. N'accordez aux utilisateurs que l'accès minimum dont ils ont besoin et assurez-vous que les informations de l'administrateur ne sont pas divulguées à la mauvaise partie. Vous pouvez le faire en renforçant la zone d'administration de WordPress et en faisant attention aux noms d'utilisateur et aux informations d'identification.

Intégrité

Affichez des informations précises sur votre site Web et assurez-vous que les interactions des utilisateurs sur votre site Web se déroulent correctement.

Lorsque vous acceptez des demandes à la fois sur le front et le back-end, vérifiez toujours que l'intention correspond à l'action réelle. Lorsque des données sont publiées, filtrez toujours les données de votre code pour détecter tout contenu malveillant en utilisant le nettoyage et les échappements. Assurez-vous que le spam est supprimé en utilisant un service de protection anti-spam tel qu'Akismet.

Disponibilité

Assurez-vous que votre WordPress, vos plugins et vos thèmes sont à jour et hébergés sur un hébergeur WordPress fiable (de préférence géré). Les sauvegardes automatisées quotidiennes permettent également de garantir que votre site Web reste accessible au public.

Les trois éléments s'appuient les uns sur les autres pour se soutenir. L'intégrité du code ne fonctionnera pas toute seule si le mot de passe confidentiel d'un utilisateur est facilement volé ou deviné. Tous les aspects sont importants pour une plateforme solide et sécurisée.

La sécurité est un travail acharné. Outre le travail qui peut être fait dans le code, il y a un énorme élément humain dans ce framework. La sécurité est un processus constant ; il ne peut pas être résolu par un seul plugin.

Partie 1 : Intégrité - Ne faites confiance à rien

Vérifiez l'intention des actions de l'utilisateur et l'intégrité des données que vous manipulez. Jetez votre hippie intérieur par la porte. On ne peut faire confiance à rien en ligne, alors vérifiez tout ce que vous faites pour une éventuelle intention malveillante.

Validation et désinfection des données

WordPress est excellent pour gérer les données. Il s'assure que chaque interaction est validée et que chaque bit de données est nettoyé, mais ce n'est que dans le noyau de WordPress. Si vous créez votre propre plugin ou thème ou même si vous vérifiez simplement un morceau de code tiers, il est essentiel de savoir comment procéder.

//Cast our variable to a string, and sanitize it. update_post_meta( $post->ID, 'some-meta', sanitize_text_field( (string)$_POST['some-meta'] ) ); //Make sure our variable is an absolute integer. update_post_meta( $post->ID, 'some-int', absint( $_POST['int'] ) ); Dans cet exemple, nous avons ajouté deux éléments de données à un article WordPress en utilisant update_post_meta. Le premier est une chaîne ; donc, nous le transformons en chaîne en PHP et supprimons les caractères et les balises indésirables avec sanitize_text_field , l'une des nombreuses fonctions de nettoyage de WordPress.

Nous avons également ajouté un entier à ce message et utilisé absint pour nous assurer qu'il s'agit d'un entier absolu (et non négatif).

Utiliser les fonctions principales de WordPress telles que update_post_meta est une meilleure idée que d'utiliser directement la base de données WordPress. En effet, WordPress vérifie tout ce qui doit être stocké dans la base de données pour les soi-disant injections SQL. Une attaque par injection SQL exécute un code SQL malveillant via les formulaires de votre site Web. Ce code manipule la base de données pour, par exemple, tout détruire, divulguer les données des utilisateurs ou créer de faux comptes d'administrateur.

Si jamais vous avez besoin de travailler avec un tableau personnalisé ou d'effectuer une requête compliquée dans WordPress, utilisez la classe WPDB native et utilisez la fonction de prepare sur toutes vos requêtes pour empêcher les attaques par injection SQL :

$tableName = $wpdb->prefix . “my_table”; $sql = $wpdb->prepare( “SELECT * FROM %s”, $tableName ); $results = $wpdb->get_results( $sql );$wpdb->prepare parcourt chaque variable pour s'assurer qu'il n'y a aucune chance d'attaque par injection SQL.

S'échapper

L'évacuation de la sortie est tout aussi importante que la désinfection de l'entrée. Il est important de valider les données avant de les enregistrer, mais vous ne pouvez pas être sûr à 100 % qu'elles sont toujours sûres. Ne faites confiance à rien. WordPress utilise de nombreux filtres pour permettre aux plugins et aux thèmes de modifier les données à la volée, il y a donc de fortes chances que vos données soient également analysées par d'autres plugins. Échapper aux données avant de les ajouter à votre thème ou plugin est une chose intelligente à faire.

L'échappement est principalement destiné à empêcher les attaques de script intersite (XSS). Les attaques XSS injectent du code malveillant dans le front-end de votre site Web. Un avantage supplémentaire des données d'échappement est que vous pouvez être sûr que votre balisage est toujours valide par la suite.

WordPress a de nombreuses fonctions d'échappement. Voici un exemple simple :

<a href=“<?php echo esc_url( $url );?>” title=“<?php echo esc_attr( $title );?>”><?php echo esc_html( $title );?></a>Evadez-vous le plus tard possible. Cela garantit que vous avez le dernier mot sur vos données.

Sécurisation des demandes

Les demandes d'administration WordPress sont déjà assez sécurisées si vous avez activé SSL et si vous avez un hôte décent, mais certaines vulnérabilités existent toujours. Vous devez vérifier l'intention d'un utilisateur et valider que la demande entrante est quelque chose qui a été fait par l'utilisateur connecté réel.

WordPress valide l'intention avec des nonces. Un nonce (ou "nombre utilisé une seule fois") n'est pas vraiment une description précise de cette API dans WordPress. Il n'utilise pas seulement des chiffres, et il ressemble beaucoup plus à un jeton CSRF (cross-site request forgery) que vous trouverez dans tous les frameworks Web modernes. Ces jetons garantissent que les pirates ne peuvent pas répéter les demandes. C'est bien plus qu'un simple nonce, mais WordPress aime la rétrocompatibilité, donc le nom est resté.

Les nonces sont envoyés avec chaque demande vulnérable faite par un utilisateur. Ils sont attachés aux URL et aux formulaires, et ils doivent toujours être vérifiés à la réception avant d'effectuer la demande. Vous pouvez ajouter un nonce à un formulaire ou à une URL. Voici un exemple utilisé dans un formulaire :

<form method= “post”> <!-- Add a nonce field: --> <?php wp_nonce_field( 'post_custom_form' );?> <!-- other fields: → ... </form> Dans ce cas, nous utilisons simplement la simple fonction d'assistance wp_nonce_field() , qui génère pour nous deux champs cachés qui ressembleront à ceci :

<input type="hidden" name="_wpnonce" value="e558d2674e" /> <input type="hidden" name="_wp_http_referer" value="/wp-admin/post.php?post=2&action=edit" /> Le premier champ vérifie l'intention en utilisant un code généré avec la chaîne 'post_custom_form' que nous avons transmise à la fonction. Le deuxième champ ajoute un référent pour valider si la demande a été faite depuis l'installation de WordPress.

Avant de traiter votre tâche à l'autre bout du formulaire ou de l'URL, vous vérifieriez le nonce et sa validité avec wp_verify_nonce :

if( wp_verify_nonce( $_REQUEST['_wpnonce'], 'post_custom_form' ) == false ){ wp_die( “Nonce isn\'t valid” ); }Ici, nous vérifions le nonce avec notre nom d'action, et s'il ne correspond pas, nous arrêtons de traiter le formulaire.

Code tiers

Les plugins et thèmes tiers sont un foyer de hacks. Ils sont également les plus difficiles à résoudre pour assurer la sécurité de votre site Web.

La plupart des hacks WordPress sont causés par des plugins, des thèmes et des copies obsolètes de WordPress . Aucun logiciel n'est sécurisé à 100%, mais de nombreux plugins et thèmes n'ont pas été mis à jour depuis un certain temps par leurs développeurs ou n'étaient pas sécurisés au départ.

Moins de code signifie moins à pirater. Alors, avant d'installer un autre plugin, demandez-vous si vous en avez vraiment besoin. Existe-t-il un autre moyen de résoudre ce problème?

Si vous êtes sûr d'avoir besoin d'un plugin ou d'un thème, jugez-le avec soin. Regardez la note, la date de «dernière mise à jour» et la version PHP requise lorsque vous parcourez le répertoire des plugins de WordPress. Si vous avez trouvé ce que vous cherchez et que tout semble fonctionner, recherchez toute mention de celui-ci sur un blog de sécurité de confiance, tel que Sucuri ou WordFence.

Une autre option consiste à scanner le code et à s'assurer qu'il contient les nonces, l'assainissement et l'échappement appropriés ; ce sont généralement des signes de code bien écrit et sécurisé. Vous n'avez pas besoin de connaître PHP ou de faire une révision complète du code. Un moyen simple et rapide de vérifier l'utilisation correcte des fonctions de sécurité de WordPress consiste à rechercher ces chaînes dans le code du plugin :

-

esc_attr -

esc_html -

wp_nonce_field -

wp_nonce_url -

sanitize_text_field -

$wpdb->prepare

Un plugin peut toujours être sécurisé s'il n'inclut pas toutes ces chaînes, mais si aucune ou un petit nombre de ces chaînes sont trouvées, c'est un drapeau rouge. Si vous trouvez une vulnérabilité, veuillez la partager avec le créateur en privé et lui laisser le temps de la corriger.

Le suivi des vulnérabilités dans l'espace des plugins WordPress devient plus facile avec des initiatives telles que wpvulndb.

Remarque : Certains thèmes regroupent des versions de plugins avec leur code. C'est un symptôme du fait que WordPress n'a pas une excellente gestion des dépendances prête à l'emploi, mais c'est aussi le signe d'un thème très mal écrit. Évitez toujours ces thèmes car ils incluent des bases de code qui ne peuvent pas être mises à jour.

Les thèmes et les plugins contiennent rarement du code écrit par un seul développeur. Composer et NPM ont tellement facilité la dépendance à d'autres bibliothèques qu'il est devenu un vecteur d'attaque populaire. Si vous téléchargez un thème ou un plugin WordPress coupé et sec, ce n'est vraiment pas un problème, mais si vous travaillez avec des outils qui utilisent Composer ou NPM, cela ne fait pas de mal de vérifier leurs dépendances. Vous pouvez vérifier les dépendances de Composer avec un outil d'interface de ligne de commande (CLI) gratuit de SensioLabs. Un service tel que Snyk (que vous pouvez utiliser gratuitement mais qui propose également des options premium) vous permet de vérifier toutes les dépendances de votre projet.

Partie 2 : Disponibilité : Keep It Simple

Votre objectif principal est de maintenir votre site Web en ligne sans interruption. Même avec une sécurité de premier ordre, vous pouvez toujours avoir des ennuis. Lorsque cela se produit, une excellente sauvegarde vous évitera un gros mal de tête.

Mises à jour

L'open source ne peut pas exister sans mises à jour. La plupart des attaques sur les sites Web WordPress se produisent sur des versions obsolètes du logiciel principal ou des plugins. Les mises à jour de sécurité du cœur de WordPress sont désormais traitées automatiquement (sauf si vous l'avez désactivé, monstre !), mais les mises à jour de sécurité dans les plugins sont une autre histoire.

La mise à jour est normalement sécurisée avec des plugins populaires et fiables, mais tous les plugins doivent être testés avant d'être mis en ligne sur votre site Web. Des outils tels que WP CLI facilitent grandement la mise à jour. Le développeur principal de WordPress, Mark Jaquith, a publié un excellent article de blog sur la mise à jour automatique mais progressive de tous les plugins, afin que vous puissiez filtrer les erreurs possibles.

Utilisateurs, rôles et capacités

La « disponibilité » dans la triade de la CIA consiste à faire en sorte que les informations soient entre de bonnes mains. Notre principale priorité est de limiter les capacités de vos utilisateurs back-end. Ne donnez pas à tout le monde un compte administrateur.

Le compte administrateur de WordPress est exceptionnellement puissant. Il y a même une option dans vanilla WordPress pour modifier votre base de code complète à partir du compte administrateur WordPress. (Si c'est nouveau pour vous et que vous ne l'avez pas désactivé, veuillez le faire.)

Le système de rôles et de capacités de WordPress est puissant et très facile à modifier dans le code. Je crée beaucoup de nouveaux rôles lorsque je travaille avec WordPress. Le principal avantage de ceci est que vous obtenez un contrôle total sur les parties du système auxquelles les différents utilisateurs ont accès, mais un autre avantage énorme est qu'il empêche le code tiers de modifier les capacités standard du noyau WordPress.

WordPress gère généralement les e-mails via le serveur sur lequel il se trouve, mais cela rend tous vos e-mails complètement dépendants du serveur sur lequel ils s'exécutent. Empêchez vos e-mails d'être interceptés et considérés comme du spam en utilisant un service SMTP. De nombreuses options de plug-in sont disponibles pour vous assurer que tous vos messages sont envoyés via une connexion SMTP sécurisée.

Vous aurez cependant besoin d'accéder aux paramètres DNS du nom de domaine pour ajouter un enregistrement Sender Policy Framework (SPF). Tous les bons services SMTP fourniront l'enregistrement exact qui doit être ajouté. Un enregistrement SPF garantit que votre service SMTP est autorisé par le domaine à envoyer des e-mails en son nom.

Surveillance

La surveillance de votre site Web en ligne est une tâche 24 heures sur 24 et 7 jours sur 7 qui peut être entièrement automatisée. Dans le cas de WordPress, nous nous intéressons à la disponibilité et à l'intégrité des fichiers.

La surveillance de la disponibilité est généralement quelque chose qu'un bon hébergeur fera pour vous. Des outils tels que Uptime Robot ajoutent encore plus de sécurité. Vos 50 premiers sites Web sont entièrement gratuits.

En ce qui concerne l'intégrité des fichiers , si un pirate accède à votre serveur, il peut modifier votre code.

Dans ce cas, les plugins sont la réponse à votre problème. Sucuri a un excellent plugin d'audit. Il vérifie tous les fichiers de votre installation par rapport à une vaste base de données de codes malveillants connus. Il vérifie également si le cœur de WordPress est toujours à 100 % le cœur de WordPress, et il vous prévient s'il y a eu une brèche, afin que vous puissiez la réparer dès que possible.

Sauvegardes

La sécurité ultime de chaque processus de sécurité réside dans les sauvegardes automatisées. La plupart des bons hébergeurs le feront pour vous, mais il existe d'autres bonnes options si votre hébergeur ne propose pas de sauvegardes. Automattic en fabrique un nommé VaultPress, et des outils tels que BackupBuddy sauvegardent sur un compte Dropbox ou un compartiment Amazon S3.

La plupart des services fiables dans l'espace de sauvegarde WordPress sont soit des services premium, soit des plugins premium. Selon que vous avez besoin ou non de contrôler entièrement vos données, vous préférerez peut-être un plug-in fourni avec un hôte cloud plutôt qu'un service. L'un ou l'autre vaut chaque centime, cependant.

Hébergement

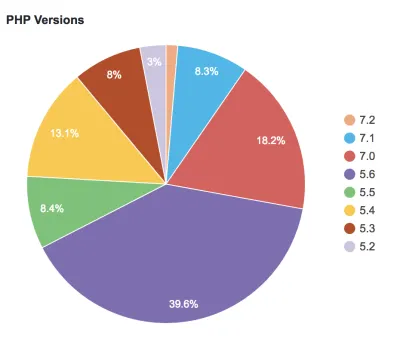

WordPress n'est pas le seul logiciel exécuté sur votre serveur. De nombreux vecteurs d'attaque sont ouverts lorsque vous êtes sur un hébergement merdique. En fait, un mauvais hébergement est la principale raison pour laquelle WordPress prend toujours en charge les versions obsolètes de PHP. Au moment de la rédaction, la propre page de statistiques de WordPress rapporte que 32,5 % de toutes les installations de WordPress fonctionnent sur des versions de PHP qui ne reçoivent plus de mises à jour de sécurité.

A noter les près de 60% d'installations tournant sur PHP 5.6 et 7.0, qui ne recevront des correctifs de sécurité que jusqu'à la fin de cette année.

L'hébergement est important non seulement pour maintenir à jour le logiciel de votre serveur. Un bon hébergeur offrira de nombreux autres services, tels que des sauvegardes quotidiennes automatisées, des mises à jour automatisées, la surveillance de l'intégrité des fichiers et la sécurité des e-mails. Il y a une grande différence entre les hébergeurs WordPress gérés et les hébergeurs qui vous donnent un dossier en ligne avec accès à la base de données.

Le meilleur conseil est de trouver un hébergeur WordPress géré décent. Ils coûtent un peu plus cher, mais ils constituent une excellente colonne vertébrale pour votre site Web WordPress.

Partie 3 : Confidentialité

Si vous vous êtes assuré que votre base de code est aussi sécurisée que possible et que vous êtes sur un excellent hébergeur WordPress, entouré de scanners de logiciels malveillants et de sauvegardes, vous allez toujours rencontrer des problèmes de sécurité, car les gens sont les pires … à la sécurité Internet.

La confidentialité consiste à vous éduquer, à informer votre client et les utilisateurs du site Web.

Données confidentielles

Vous ne le savez peut-être pas, mais vos plugins et thèmes affichent probablement des données confidentielles précieuses. Si, par exemple, vous avez WP_DEBUG défini sur true , vous montrez à chaque pirate le chemin racine de votre site Web sur le serveur. Les données de débogage ne doivent pas avoir leur place sur votre site Web de production.

Une autre source de données précieuse sont les commentaires et les pages d'auteur. Ceux-ci sont remplis de noms d'utilisateur et même d'adresses e-mail. Un pirate pourrait les utiliser en combinaison avec un mot de passe faible pour accéder à votre site Web. Méfiez-vous de ce que vous montrez au monde extérieur.

Vérifiez également que vous avez mis wp-config.php dans votre .gitignore .

Ne codez pas seul

Un moyen d'éviter que de nombreuses erreurs ne se glissent dans votre base de code consiste à pratiquer la programmation en binôme. Si vous êtes seul, c'est beaucoup plus difficile, mais de nombreuses communautés en ligne sont disponibles et sont prêtes à effectuer des audits de code rapides. WordPress, par exemple, utilise Slack pour tout communiquer sur le développement de sa plateforme. Vous y trouverez beaucoup de gens prêts à vous aider. Des alternatives plus lentes mais meilleures sont les forums WordPress, StackOverflow et GitHub Issues, où vos questions (et leurs réponses !) sont enregistrées afin que d'autres personnes puissent en bénéficier.

Demander des commentaires peut être difficile, mais les gens aiment montrer leur expertise, et WordPress en général a une communauté très ouverte et accueillante. Le fait est que si vous ne demandez jamais d'informations sur la qualité de votre code, vous n'aurez aucune idée de la sécurité de votre code.

Identifiants et mots de passe

Vos clients devront se connecter à WordPress pour gérer leur contenu. Le noyau de WordPress fait ce qu'il peut pour empêcher les mots de passe faibles de passer, mais cela ne suffit généralement pas.

Je vous recommande d'ajouter un plugin pour l'authentification à deux facteurs à votre site Web, ainsi qu'une limite sur les tentatives de connexion. Mieux encore, supprimez complètement les mots de passe et travaillez avec des liens magiques.

Faites confiance mais vérifiez

Jusqu'à présent dans cet article, nous n'avons pas du tout parlé d'ingénierie sociale. C'est une forme de piratage qui prend de l'ampleur, mais elle n'est généralement pas utilisée pour pirater les sites Web WordPress. C'est cependant un excellent moyen de mettre en place la culture autour de votre site Web dans un souci de sécurité. C'est parce que la meilleure défense contre l'ingénierie sociale est « Faire confiance mais vérifier ».

Chaque fois qu'un client, un utilisateur ou votre patron demande quelque chose en rapport avec la sécurité, la meilleure façon d'y faire face est de faire confiance, mais d'abord de vérifier si ce qu'il dit est vrai.

Un client peut prétendre qu'il a besoin d'un accès administrateur à WordPress, mais votre travail consiste à vérifier si cela est vrai. Ont-ils réellement besoin d'un accès, ou ne leur manque-t-il qu'une seule capacité dans leur rôle ? Existe-t-il un moyen de résoudre ce problème sans ajouter éventuellement de nouveaux vecteurs d'attaque ?

"Faites confiance mais vérifiez" est un mantra simple mais efficace lorsqu'il s'agit de questions de sécurité, et cela peut vraiment aider les gens à se tenir au courant.

Conclusion

Est-ce que WordPress n'est pas sécurisé ? Non ce n'est pas. Le noyau de WordPress est constamment mis à jour et corrigé, et la plupart des hacks WordPress signalés ne proviennent pas de WordPress lui-même. La culture entourant WordPress n'est-elle pas sécurisée ? Vous pariez !

Mais en ayant la sécurité à l'esprit avec chaque ligne de code que vous écrivez, chaque utilisateur que vous ajoutez, chaque plug-in que vous activez et chaque facture d'hébergement que vous payez, vous pouvez au moins vous assurer que vous utilisez un site Web sécurisé qui préserve votre réputation intacte et votre données en toute sécurité.