Gehalt für Cybersicherheit in Indien: Für Neulinge und Erfahrene [2022]

Veröffentlicht: 2021-06-08Inhaltsverzeichnis

Sie fragen sich, wie hoch die Gehaltsspanne für Cybersicherheit in Indien ist?

Mit der zunehmenden Einführung des Internets und der Online-Praktiken in allen Bereichen hat die Cyber-Sicherheit eine ständig wachsende Sorge für alle Unternehmen hervorgerufen. Eine Statistik zeigt, dass im Jahr 2022 alle 11 Sekunden eine neue Organisation Opfer von Ransomware wird. Ein Bericht von KSN (Kaspersky Security Network) zeigt, dass Indien im ersten Quartal 2020 einen Anstieg von Cyberangriffen um 37 % verzeichnet hat. Autorisierte Institutionen haben damit begonnen, die besten Kurse in Cybersicherheit in Indien anzubieten.

Laut einem Bericht von PricewaterhouseCoopers soll Indiens Markt für Cybersicherheit von 1,97 Milliarden US-Dollar im Jahr 2019 auf 3,05 Milliarden US-Dollar im Jahr 2022 wachsen, mit einer Rate, die anderthalbmal so hoch ist wie die weltweite Rate.

Wir sind uns sicher, dieses Must-Have hat in Ihnen den Willen zum Cyber Security Experten geweckt! Werfen wir einen Blick darauf, wer genau Cybersicherheit ist und wie hoch das typische Gehalt eines Cybersicherheitsingenieurs in Indien ist.

An der Uni oder Uni zu Hause, Sie haben die Wahl!

Was ist Cybersicherheit?

Während die physische Sicherheit Einrichtungen und Objekte in der realen Welt schützt, schützt die Cybersicherheit Informationssysteme und Daten. Cybersicherheit ist die Praxis, Server, Computer, elektronische Systeme, Netzwerke, mobile Geräte und Daten vor böswilligen elektronischen Angriffen zu schützen. Es zielt darauf ab, Vermögenswerte vor schädlichen Codes und Anmeldungen zu schützen, und wird in einer Vielzahl von Kontexten angewendet, von Mobile Computing bis hin zu Unternehmen.

Allgemeine Kategorien der Cybersicherheit

Cybersicherheit kann in die folgenden gängigen Kategorien unterteilt werden.

Arten von Cybersicherheit

- Anwendungssicherheit – Konzentriert sich auf das Auffinden und Beheben von Schwachstellen in Anwendungscodes, um Apps sicherer zu machen.

- Netzwerksicherheit – Zielt darauf ab, Unternehmensnetzwerke vor Eindringlingen wie Malware oder gezielten Angreifern zu schützen und zu verhindern.

- Betriebssicherheit – Umfasst die Prozesse und Entscheidungen zum Schutz und zur Verwaltung von Datenbeständen. Es umfasst Benutzerberechtigungen für den Netzwerkzugriff und die Verfahren, die vorschreiben, wie Daten sicher gespeichert und freigegeben werden sollten.

- Informationssicherheit – Schützt die Datenintegrität und den Datenschutz während der Speicherung und Übertragung von einer Maschine zur anderen.

- Endbenutzerschulung – Jeder kann unbeabsichtigt eine Cybersicherheitsbedrohung wie einen Virus einführen, indem er sichere Sicherheitspraktiken nicht befolgt. Daher ist es für den Schutz der Unternehmenssicherheit von entscheidender Bedeutung, Endbenutzer aufzuklären, verdächtige E-Mails zu löschen, keine unbekannten USB-Laufwerke anzuschließen und andere wichtige Lektionen zu lernen.

- Notfallwiederherstellung und Geschäftskontinuität – Es definiert, wie ein Unternehmen auf einen Cybersicherheitsvorfall reagiert, der Datenverlust oder Dienstausfall verursacht, und wie es seine Informationen und seinen Betrieb wiederherstellt, um zu derselben Betriebskapazität wie vor dem Ereignis zurückzukehren. Business Continuity ist der Plan, auf den sich ein Unternehmen verlassen wird, während es ohne spezifische Ressourcen arbeitet.

Lesen Sie: Karriere in der Cybersicherheit

Arten von Cyber-Sicherheitsbedrohungen

Die Cybersicherheit ist dreifachen Bedrohungen ausgesetzt

Cyberkriminalität – Besteht aus Gruppen oder einzelnen Akteuren, die auf Systeme abzielen, um Störungen zu verursachen.

Cyber-Angriff – Beinhaltet politisch motiviertes Sammeln von Informationen.

Cyber-Terrorismus – Zielt darauf ab, Panik oder Angst zu erzeugen, indem elektronische Systeme untergraben werden.

Im Folgenden sind einige der Methoden aufgeführt, die verwendet werden, um die Cybersicherheit zu gefährden.

Malware – Malware ist die häufigste Art von Cyberangriffen, bei denen ein Hacker bösartige Software verwendet, um den Computer eines legitimen Benutzers zu stören. Malware wird oft über einen legitim aussehenden Download oder einen unerwünschten E-Mail-Anhang verbreitet. Sie sollen Geld verdienen oder können auch eine politische Motivation haben. Es gibt verschiedene Arten von Malware, wie Trojaner, Viren, Ransomware, Spyware, Botnets und Adware.

Phishing – Beim Phishing sendet ein Cyberkrimineller Personen E-Mails, die scheinbar von einem legitimen Unternehmen stammen, um nach sensiblen Informationen wie Kreditkartendetails oder persönlichen Daten zu fragen. Es wird dann verwendet, um sie für finanziellen Gewinn zu täuschen.

SQL -Injektion – Bei dieser Art von Cyberangriff nutzt ein Cyberkrimineller eine Schwachstelle in datengesteuerten Anwendungen aus, um bösartigen Code in eine Datenbank einzufügen, indem er eine böswillige SQL-Anweisung verwendet, um die Kontrolle über die Datenbank zu übernehmen und Daten zu stehlen.

Denial-of-Service-Angriff – Bei dieser Art von Angriff hindert ein Cyberkrimineller einen Computer daran, legitime Anforderungen zu erfüllen. Es überlastet die Netzwerke und Server mit Datenverkehr und macht das System unbrauchbar. Es hindert eine Organisation daran, ihre lebenswichtigen Funktionen zu verwalten.

Man-in-the-Middle-Angriff – Bei dieser Art von Angriff fängt ein Cyberkrimineller die Kommunikation zwischen zwei Personen ab, um Daten zu stehlen.

Cybersicherheits -Frameworks – Cybersicherheits-Frameworks sind eine Reihe von Richtlinien und Verfahren, die Unternehmen anwenden können, um ihre Cybersicherheitsstrategien zu verbessern und zu aktualisieren. Diese Frameworks werden von verschiedenen Cybersicherheitsorganisationen und Regierungsbehörden erstellt und dienen Unternehmen als Richtlinien zur Verbesserung ihrer Cybersicherheit. Sie bieten detaillierte Anweisungen zur Implementierung eines fünfstufigen Cybersicherheitsprozesses.

Identifizieren – Anfällige Assets innerhalb der Organisation in die engere Wahl ziehen.

Schützen – Kümmern Sie sich um die erforderliche Wartung, um Daten und Vermögenswerte zu schützen.

Erkennen – Erkennen Sie Eindringlinge und Sicherheitsverletzungen.

Reagieren – Reagieren Sie auf Verstöße

Wiederherstellung – Wiederherstellung von Schäden an Daten, Systemen, Unternehmensfinanzen und Reputation aufgrund des Angriffs.

Erfahren Sie mehr über: Top 10 der bestbezahlten IT-Zertifizierungen in Indien

Qualifikationslücke im Bereich Cybersicherheit

Neben der steigenden Nachfrage nach Cybersicherheitsexperten sieht sich die Branche mit einem akuten Mangel an angemessen ausgebildeten Personen konfrontiert, die in der Lage und kompetent genug sind, um die wachsenden Aufgaben im Bereich der Cybersicherheit zu erfüllen. Laut einem NASSCOM-Bericht aus dem Jahr 2019 würde Indien bis 2020 rund 1 Million erfahrene Cyber-Experten benötigen. Bildungseinrichtungen erkannten die Lücke und begannen, Kurse in Cybersicherheit in Indien anzubieten, aber es ist wichtig, die Kurse zu analysieren und zu vergleichen, bevor man Maßnahmen ergreift.

Obwohl Indien über den umfangreichsten IT-Talentpool der Welt verfügt, mangelt es Indien heute stark an qualifizierten Cybersicherheitsexperten. Dieser akute Mangel hat dazu geführt, dass Unternehmen bereit sind, Cybersicherheitsexperten ein höheres Gehalt zu zahlen. Einigen Berichten zufolge sind die durchschnittlichen Gehälter der Cybersicherheitsexperten in Indien auf INR gestiegen. 8,8 Lakh.

Cyber Security Jobs und Gehälter in Indien

Im Folgenden sind einige der Cybersicherheitsjobs aufgeführt, bei denen die Gehälter stark steigen.

1. Netzwerksicherheitsingenieur

Es ist eine kritische Position in jeder Organisation. Diese Person ist für den Schutz der Vermögenswerte der Organisation vor Bedrohungen verantwortlich und muss über kluge organisatorische, technische und kommunikative Fähigkeiten verfügen.

Die Aufgabenbereiche umfassen einen Schwerpunkt auf Qualitätskontrolle innerhalb der IT-Infrastruktur, einschließlich Entwurf, Aufbau und Schutz skalierbarer, sicherer und robuster Systeme, Unterstützung des Unternehmens beim Verständnis fortgeschrittener Cyber-Bedrohungen, Arbeit an betrieblichen Rechenzentrumssystemen und -netzwerken und Unterstützung bei der Erstellung robuste Strategien zum Schutz der Organisationsstruktur. Sie beaufsichtigen auch die Wartung von Routern, Firewalls, Switches, VPNs und verschiedenen Netzwerküberwachungstools.

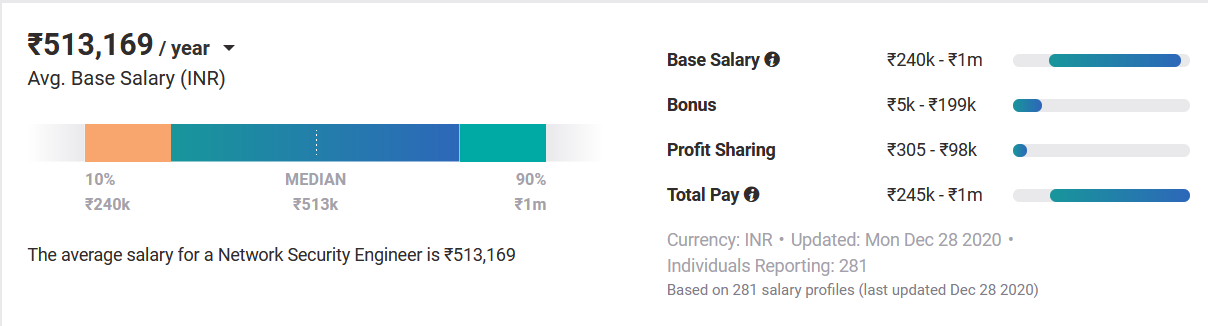

Das Gehalt eines Netzwerksicherheitsingenieurs liegt zwischen 4.000 und 8.000 INR pro Jahr.

Quelle

2. Cybersicherheitsanalyst

Ein Cybersicherheitsanalyst wird auch als IT-Sicherheitsanalyst, Sicherheitsanalyst, Sicherheitsanalyst für Informationssysteme oder Datensicherheitsanalyst bezeichnet. Die Person ist in erster Linie für die Planung, Implementierung und Verbesserung von Sicherheitskontrollen und -maßnahmen verantwortlich. Die Aufgabe umfasst die Pflege von Daten, die Überwachung des Sicherheitszugriffs und den Schutz von Informationssystemen und digitalen Dateien vor unbefugtem Zugriff, Änderung und Zerstörung.

Von einem Sicherheitsanalysten wird erwartet, dass er ein Netzwerk, Intrusion Detection- und Prevention-Systeme verwaltet, interne und externe Sicherheitsaudits durchführt und Sicherheitsverletzungen analysiert, um deren Ursache zu ermitteln. Die Person ist auch für die Definition, Pflege und Implementierung von Sicherheitsrichtlinien des Unternehmens und die Koordinierung von Sicherheitsplänen mit externen Anbietern verantwortlich. Darüber hinaus ist die Person auch dafür verantwortlich, ihre Kollegen in Sicherheitsverfahren zu schulen, indem sie Best Practices befolgt, um Sicherheitsverletzungen zu vermeiden.

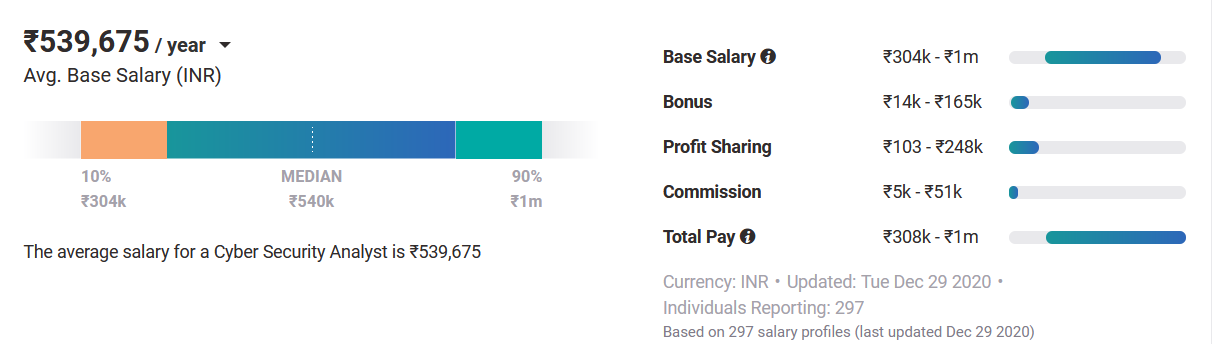

Das Gehalt eines Cybersicherheitsanalysten beginnt bei INR. 5 bis 6 Lakhs pro Jahr.

Quelle

3. Sicherheitsarchitekt

Ein Sicherheitsarchitekt spielt eine Hauptrolle beim Entwerfen der Computer- und Netzwerksicherheitsarchitektur für eine Organisation. Diese Person hilft bei der Recherche, Planung und Entwicklung von Sicherheitselementen. Der Einzelne erstellt ein Design basierend auf den Anforderungen des Unternehmens und arbeitet dann mit dem Programmierteam zusammen, um die endgültige Struktur zu erstellen.

Neben der Planung der Architektur wird von einem Sicherheitsanalysten erwartet, dass er organisatorische Verfahren und Richtlinien dafür entwickelt, wie Mitarbeiter die Sicherheitssysteme verwenden sollten, und im Falle von Versäumnissen über Strafmaßnahmen entscheidet. Daher wird von der Person erwartet, dass sie das Unternehmen mit einem tiefen Bewusstsein für seine Technologie- und Informationsbedürfnisse kennt.

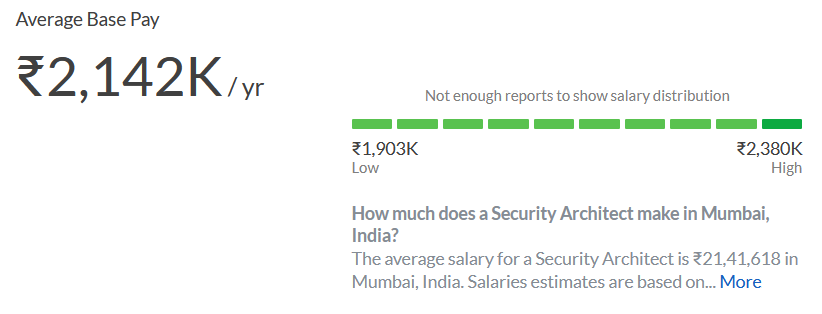

Das Jahresgehalt eines Sicherheitsarchitekten beginnt bei INR. 17-22 Lakhs.

Quelle

4. Cyber-Sicherheitsmanager

Ein Cybersicherheitsmanager erstellt Strategien zur Verbesserung der Internet- und Netzwerksicherheit im Zusammenhang mit verschiedenen Projekten. Diese Person ist für die Aufrechterhaltung der Sicherheitsprotokolle im gesamten Unternehmen verantwortlich und verwaltet ein Team von IT-Experten, um sicherzustellen, dass die höchsten Standards der Datensicherheit strikt eingehalten werden. Von der Person wird erwartet, dass sie die bestehenden Sicherheitsrichtlinien regelmäßig überprüft und sicherstellt, dass die Richtlinien auf neuen Bedrohungen basieren. Die Weiterbildung durch Kurse in Cybersicherheit in Indien kann Ihnen helfen, schnell ein Manager zu werden.

Darüber hinaus führt die Person regelmäßige Überprüfungen an allen Servern, Routern, Switches und anderen angeschlossenen Geräten durch, um sicherzustellen, dass es keine losen Enden oder Fehler im Sicherheitssystem gibt. Von der Person wird auch erwartet, dass sie neue Mitarbeiter einstellt, Budgets erstellt und überwacht und neue Sicherheitstechnologien und -tools bewertet und beschafft.

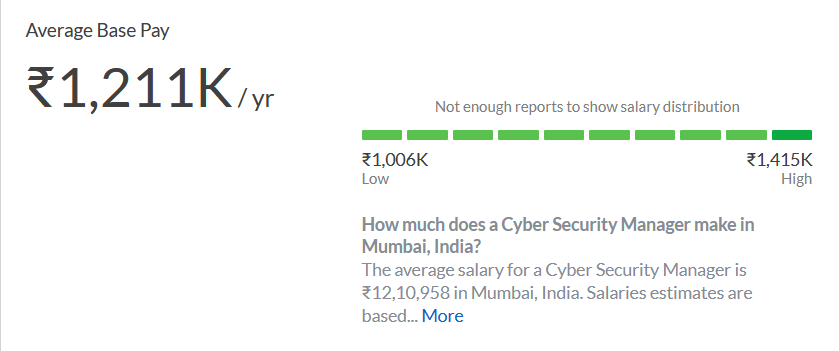

Das durchschnittliche Jahresgehalt eines Cybersicherheitsmanagers beträgt INR. 12 lakhs.

Quelle

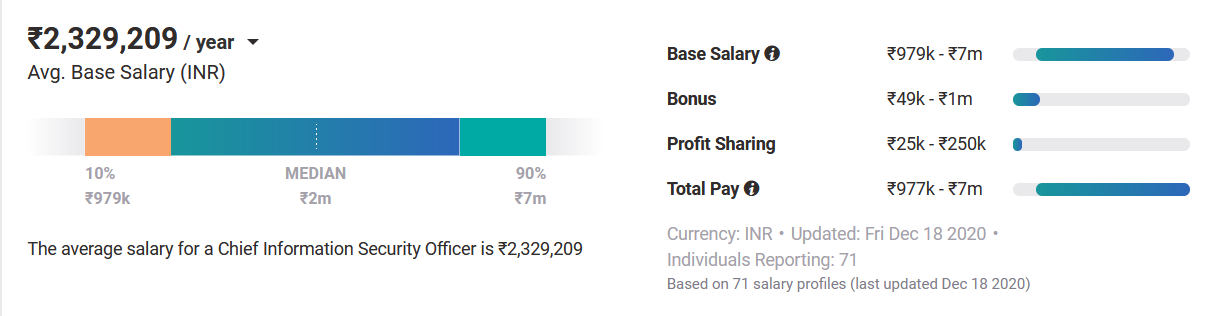

5. Chief Information Security Officer (CISO)

CISO wird auch als CSO (Chief Security Executive) bezeichnet und ist eine Führungskraft auf C-Ebene. Ein Bericht von PWC besagt, dass heutzutage mehr als 80 Prozent der Unternehmen einen CISO im Managementteam haben. Ein CISO beaufsichtigt den Betrieb der IT-Sicherheitsabteilung eines Unternehmens und der zugehörigen Mitarbeiter. Diese Person ist verantwortlich für die Leitung und Verwaltung von Abläufen, Strategien und Budgets, um die Informationsressourcen der Organisation zu schützen.

Ein CISO arbeitet mit dem Team zusammen, um unternehmensweite Prozesse zu identifizieren, aufzubauen, zu implementieren und zu verwalten, um sicherzustellen, dass es keine Sicherheitsverletzungen gibt. Von der Person wird erwartet, dass sie auf Vorfälle reagiert und geeignete Kontrollen und Standards entwickelt, um Sicherheitsrisiken zu mindern und die notwendige Geschäftskontinuität aufrechtzuerhalten.

Das durchschnittliche Jahresgehalt eines CISO beträgt Rs. 23 LPA.

Quelle

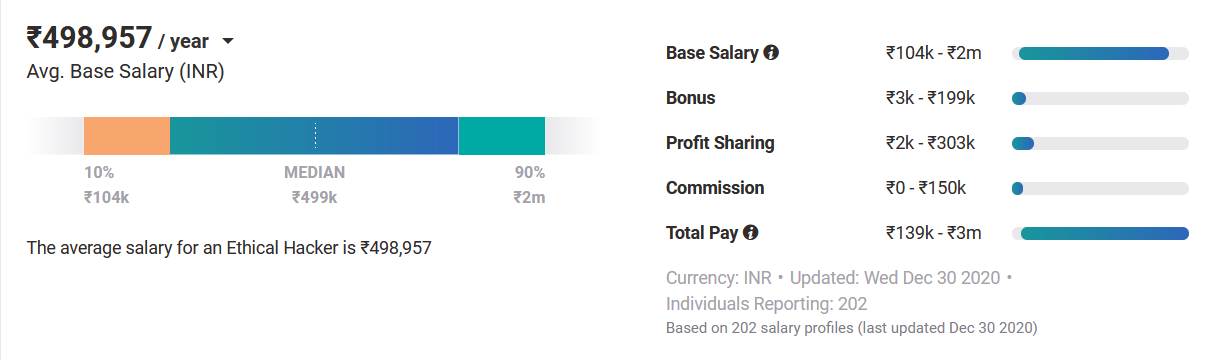

6. Ethische Hacker

Ethische Hacker sind für die Identifizierung von Schwachstellen und Sicherheitslücken verantwortlich und helfen Unternehmen vor böswilligen Hackern. Sie arbeiten mit der Genehmigung der Organisationen, in denen sie arbeiten, um sicherzustellen, dass ihre Hacking-Bemühungen legal und legitim sind.

Sie sind dafür verantwortlich, in Computersysteme und Netzwerke einzudringen, um Computersicherheitslücken schnell zu finden und zu beheben, Reverse Engineering, Anwendungsanalysen, Protokollanalysen, Malware-Analysen und Debugging durchzuführen. Einige ethische Hacker beginnen mit IT-Erfahrung und erhalten vom International Council of E-Commerce Consultants bereitgestellte Zertifikate für zertifizierte ethische Hacker.

Das Jahresgehalt eines ethischen Hackers reicht von 5 Lakhs bis 6 Lakhs INR.

Quelle

Faktoren, die das Gehalt von Cyber Security Engineers in Indien beeinflussen

Die Gehälter für Cybersicherheitsingenieure in Indien können von mehreren Faktoren beeinflusst werden. Sehen wir uns einige Faktoren an, die das Primärgehalt beeinflussen:

- Standort

- Erfahrung

- Fähigkeiten

- Gesellschaft

Wie kann man eine Cyber-Sicherheitskarriere verfolgen?

Die Möglichkeiten für Cyber-Sicherheitsanalysten sind derzeit in Indien am besten. Zum Schutz vor Cyberangriffen und Sicherheitsverletzungen sind Unternehmen bereit, Cybersicherheitsexperten, die ihre Unternehmens- und Kundendaten schützen können, ein gutes Gehalt zu zahlen. Es beinhaltet die Erhöhung des Gehalts für Cybersicherheit in Indien. Online-Kurse in Cybersicherheit in Indien sind eine großartige Option für Menschen, die sich weiterbilden möchten, aber keine Möglichkeit haben, ihren Job aufzugeben. Anders als offline können Sie jedes Video jederzeit erneut aufrufen. Sie können in Ihrem eigenen Tempo lernen.

Mit einer deutlich steigenden Nachfrage nach Cybersicherheitsexperten und den lukrativen Gehältern, die sie bieten, wird eine Karriere im Bereich Cybersicherheit jetzt zu einer der begehrtesten Karriereoptionen. Wenn Sie diesen Beruf ausüben möchten, können Ihnen upGrad und IIIT-B mit einem PG-Diplom in Softwareentwicklung mit Spezialisierung auf Cybersicherheit helfen . Der Studiengang bietet Spezialisierungen in den Bereichen Anwendungssicherheit, Kryptografie, Datengeheimnis und Netzwerksicherheit.

Dies ist einer der beliebtesten Kurse in Cybersicherheit in Indien, der 12 Monate dauert und auch aus Live-Vorträgen besteht. Der Kurs wird von erstklassigen Fakultätsmitgliedern und Branchenexperten unterrichtet und vermittelt Ihnen 6 Programmiersprachen und Tools. Neben der 360-Grad-Karriereunterstützung, bestehend aus der Jobmesse, Scheininterviews und mehr, bietet der Kurs auch 3 garantierte Vorstellungsgespräche und einen engagierten Mentor für den Studienerfolg.

Der Kurs besteht aus über 7 Fallstudien und Projekten, die Ihnen neben theoretischem Wissen auch die dringend benötigte praktische Erfahrung vermitteln. Der Kurs beinhaltet ein Abschlussprojekt, das Ihr Verständnis und Wissen am Ende des Programms validiert. Es ist einer der erfolgreichsten Kurse für Cybersicherheit in Indien mit mehr als 40.000 Lernenden, mehr als 300 Einstellungspartnern und bietet EMI-Optionen für Lernende.

Der Kurs richtet sich an IT- und Technologiefachleute, Datenfachleute, IT- und technische Projektleiter und -manager, Testfachleute sowie Java- und andere Programmierfachleute und bereitet Sie auf verschiedene Positionen im Bereich Cybersicherheit vor, darunter Cybersicherheitsingenieure, Cybersicherheitsexperten und Softwareentwickler. Sie müssen einen Bachelor-Abschluss haben, um an dem Kurs teilnehmen zu können, und es sind keine Programmiererfahrungen erforderlich.

Was sind die Kriterien zum Erstellen von Firewalls?

Beim Aufbau einer Firewall können verschiedene Firewall-Kriterien herangezogen werden. Die Fähigkeit der Firewall, das System vor unerwünschten Zugriffen zu schützen, ist die erste Voraussetzung. Die Firewall sollte in der Lage sein, unbefugte Benutzer daran zu hindern, auf die Ressourcen des Systems zuzugreifen. Die zweite Anforderung ist die Fähigkeit der Firewall, das System vor illegalem Datenverkehr zu schützen. Unbefugter Datenverkehr, der in das System eindringt oder es verlässt, sollte von der Firewall blockiert werden. Die dritte Anforderung ist die Fähigkeit der Firewall, das System vor unbefugten Änderungen zu schützen. Unbefugte Benutzer sollten nicht in der Lage sein, Änderungen an den Systemeinstellungen vorzunehmen, und unbefugte Benutzer sollten nicht in der Lage sein, die Systemressourcen zu ändern. Die vierte Anforderung ist die Fähigkeit der Firewall, das System vor Bedrohungen zu schützen. Die Firewall sollte in der Lage sein, unbefugte Benutzer daran zu hindern, Angriffe auf das System zu starten, und Angriffe auf das System blockieren.

Was ist der Unterschied zwischen Hacking und ethischem Hacken?

Warum sollte ich Kryptoanalytiker werden?

Vielleicht möchten Sie aus verschiedenen Gründen Kryptoanalytiker werden. Wenn Sie gerne Rätsel lösen und Codes entschlüsseln, ist die Kryptoanalyse möglicherweise das richtige Feld für Sie. Die Kryptoanalyse ist auch ein wichtiges Werkzeug für den Geheimdienst und die nationale Sicherheit. Wenn Sie also beim Schutz Ihres Landes helfen möchten, könnte dies eine fantastische Berufswahl sein. Schließlich ist die Kryptoanalyse ein schnell wachsendes Gebiet mit zahlreichen Aussichten auf Fortschritt.