أمن ووردبريس كعملية

نشرت: 2022-03-10( هذه المقالة برعاية Sucuri .) لا يتمتع أمان WordPress بسمعة طيبة. أكثر من 70٪ من مواقع WordPress تحمل نوعًا من الثغرات الأمنية وفقًا للبحث الذي تم إجراؤه على +40.000 موقع WordPress بواسطة Alexa. إذا قمت بتطوير سمات WordPress أو المكونات الإضافية - أو استخدمت WordPress لمواقع الويب الخاصة بك - فيجب أن يخيفك هذا الرقم.

هناك الكثير الذي يمكنك القيام به للتأكد من أنك لست جزءًا من 70٪ ، ولكن الأمر يتطلب المزيد من العمل أكثر من مجرد تثبيت مكون إضافي أو الهروب من سلسلة. تأتي الكثير من النصائح في هذه المقالة من دليل Sucuri حول أمان WordPress وسنوات الخبرة الشخصية.

هل WordPress غير آمن؟

يتمتع WordPress بأكبر حصة في السوق بين أنظمة إدارة المحتوى وحصة سوقية تبلغ 30٪ من بين أكثر 10 ملايين موقع على الويب شيوعًا. هذا النوع من النجاح يجعله هدفًا كبيرًا للقرصنة. WordPress ليس أقل أمانًا من أنظمة إدارة المحتوى الأخرى - إنه أكثر نجاحًا.

نقاط الضعف في نواة WordPress مسؤولة عن أقل من 10٪ من جميع عمليات اختراق WordPress. معظم هؤلاء من تثبيتات WordPress قديمة. مقدار الاختراقات التي تحدث في الثغرات الأمنية الفعلية في الإصدارات الحديثة (المعروفة أيضًا باسم ثغرات يوم الصفر) في حساب WordPress الأساسي لنسبة ضئيلة من جميع الاختراقات.

نتجت بقية المواقع المصابة عن المكونات الإضافية والسمات والاستضافة والمستخدمين. وأنت ، بصفتك مطور موقع WordPress ، تتحكم في كل هؤلاء. إذا كان هذا يبدو كإزعاج كبير بالنسبة لك ، فيمكنني أن أوصي بخطة وكالة Sucuri. بخلاف ذلك ، دعنا نتعرف على كيفية التعامل مع أمان WordPress بأنفسنا!

من يهاجمك ولماذا؟

دعنا نكسر الأسطورة أولاً: لا يزال موقع WordPress الصغير هدفًا جذابًا للمتسللين. الهجمات على أساس شخصي نادرة جدا. يتم اختراق معظم مواقع WordPress التي تم اختراقها تلقائيًا إما عن طريق الروبوت أو الروبوتات.

الروبوتات هي برامج كمبيوتر تبحث باستمرار عن مواقع الويب لاختراقها. إنهم لا يهتمون بمن أنت ؛ إنهم يبحثون فقط عن نقطة ضعف في دفاعاتك. تجمع الروبوتات بين القوة الحاسوبية للعديد من الروبوتات للتعامل مع المهام الأكبر.

يبحث المتسللون بشكل أساسي عن طريقة للدخول إلى الخادم الخاص بك حتى يتمكنوا من استخدام قوة الحوسبة لخادمك وتحويلها إلى هدف أو هدف آخر. قراصنة يريدون الخادم الخاص بك للأسباب التالية.

إرسال بريد عشوائي

يمثل البريد العشوائي حوالي 60٪ من جميع رسائل البريد الإلكتروني ، ويجب إرسالها من مكان ما. يرغب العديد من المتسللين في الدخول إلى الخادم الخاص بك من خلال مكون إضافي خاطئ أو إصدار قديم من نواة WordPress حتى يتمكنوا من تحويل الخادم الخاص بك إلى جهاز إرسال بريد عشوائي.

مهاجمة المواقع الأخرى

تستخدم هجمات رفض الخدمة الموزعة العديد من أجهزة الكمبيوتر لإغراق موقع الويب بكمية كبيرة من حركة المرور بحيث يتعذر عليهم مواكبة ذلك. من الصعب للغاية التخفيف من هذه الهجمات ، خاصة عندما يتم تنفيذها بشكل صحيح. يمكن للقراصنة الذين يقتحمون الخادم الخاص بك إضافته إلى مجموعة من الخوادم لمهاجمة مواقع الويب.

سرقة الموارد

يحظى تعدين العملات المشفرة بشعبية كبيرة الآن ، لكنه يتطلب الكثير من قوة الحوسبة. المتسللين الذين لا يرغبون في إنفاق الكثير من المال على مزرعة خوادم سوف يقتحمون مواقع WordPress غير المحمية ويصلون إلى الخوادم أو زوار مواقع الويب الخاصة بك ويسرقون قوة الحوسبة.

اهتزاز عشرات كبار المسئولين الاقتصاديين

يتمثل أحد الاختراقات الشائعة بشكل خاص لـ WordPress في الوصول إلى قاعدة البيانات الخاصة به وإضافة مجموعة من النصوص (المخفية) أسفل كل منشور ، مع ربط موقع ويب آخر. إنها طريقة سريعة حقًا للحصول على نتيجة تحسين محركات البحث (SEO) ، على الرغم من أن Google أصبحت أكثر يقظة بشأن هذا السلوك ، والقوائم السوداء آخذة في الازدياد.

### سرقة البيانات

تعتبر البيانات ذات قيمة ، خاصة عندما تكون مرتبطة بملفات تعريف المستخدمين ومعلومات التجارة الإلكترونية. يمكن أن يؤدي الحصول على هذه البيانات وبيعها إلى تحقيق ربح كبير للمهاجم.

لماذا الأمن مهم؟

بصرف النظر عن عدم إرضاء المجرمين ، هناك العديد من الأسباب التي تجعل موقع الويب الخاص بك آمنًا بشكل افتراضي. بعد التنظيف والتعامل مع الكثير من عمليات اختراق WordPress بنفسي ، يمكنني بالتأكيد أن أقول إنها لا تحدث أبدًا في الوقت المناسب. قد يستغرق التنظيف ساعات وسيكلفك أنت أو عميلك أموالاً.

للحصول على موقع WordPress تم اختراقه وتشغيله مرة أخرى ، ستحتاج إلى إزالة واستبدال كل جزء من كود الطرف الثالث (بما في ذلك WordPress core) ؛ قم بتمشيط التعليمات البرمجية الخاصة بك سطرًا سطرًا وجميع المجلدات الأخرى الموجودة على الخادم للتأكد من أنها لا تزال نظيفة ؛ تحقق مما إذا كان المستخدمون غير المصرح لهم قد حصلوا على حق الوصول ؛ واستبدل جميع كلمات المرور في WordPress وخادمك وقاعدة بياناتك.

يمكن للعديد من الخدمات تنظيف موقع WordPress من أجلك ، لكن الوقاية أفضل بكثير على المدى الطويل.

بصرف النظر عن تكلفة التنظيف ، يمكن أن تكلفك الاختراقات أيضًا الكثير من المبيعات أو العملاء المحتملين الضائعين. ينقلك الاختراق إلى ترتيب أدنى في تصنيفات البحث ، مما يؤدي إلى عدد أقل من الزوار وتحويلات أقل.

أكثر من التكلفة المالية ، فإن التعرض للاختراق يضر بسمعتك. يأتي الزوار إلى موقع الويب الخاص بك لأنهم يثقون بك. إن التعرض للاختراق يضر بسمعتك ، ويستغرق إصلاحه وقتًا طويلاً.

هناك أيضًا إمكانية حقيقية لظهور مشكلات قانونية ، خاصة إذا كان لديك عملاء في الاتحاد الأوروبي ، حيث ستدخل تشريعات اللائحة العامة لحماية البيانات حيز التنفيذ في صيف 2018. يتضمن هذا التشريع الجديد غرامة كبيرة على انتهاكات البيانات التي لا يتم التعامل معها بشكل صحيح.

المال والسمعة والمشاكل القانونية: قد يكلفك الأمن السيئ الكثير. إن استثمار بعض الوقت في الحصول على موقع الويب الخاص بك ، والكود ، والفريق الذي تم إعداده بعقلية الأمان ، سيؤتي ثماره بالتأكيد.

دعونا نكتشف كيف يمكننا منع كل هذا القبح.

ثالوث وكالة المخابرات المركزية

ثالوث وكالة المخابرات المركزية هو إطار أساسي لكل مشروع للأمن الرقمي. إنها تعني السرية والنزاهة والتوافر. CIA هي مجموعة من القواعد التي تحد من الوصول إلى المعلومات للأطراف الصحيحة ، وتتأكد من أن المعلومات جديرة بالثقة ودقيقة ، وتضمن الوصول الموثوق إلى تلك المعلومات.

بالنسبة إلى WordPress ، يتلخص إطار عمل CIA في ما يلي.

سرية

تأكد من تعيين الأدوار الصحيحة للمستخدمين الذين قاموا بتسجيل الدخول وأن قدراتهم قيد الفحص. امنح المستخدمين الحد الأدنى من الوصول الذي يحتاجونه فقط ، وتأكد من عدم تسرب معلومات المسؤول إلى الطرف الخطأ. يمكنك القيام بذلك عن طريق تقوية منطقة إدارة WordPress والحذر فيما يتعلق بأسماء المستخدمين وبيانات الاعتماد.

التكامل

اعرض معلومات دقيقة على موقع الويب الخاص بك ، وتأكد من أن تفاعلات المستخدم على موقع الويب الخاص بك تحدث بشكل صحيح.

عند قبول الطلبات على كل من الواجهة الأمامية والخلفية ، تأكد دائمًا من تطابق النية مع الإجراء الفعلي. عند نشر البيانات ، قم دائمًا بتصفية البيانات الموجودة في التعليمات البرمجية الخاصة بك بحثًا عن محتوى ضار باستخدام التعقيم وعمليات الهروب. تأكد من إزالة البريد العشوائي باستخدام خدمة الحماية من البريد العشوائي مثل Akismet.

التوفر

تأكد من تحديث WordPress والإضافات والسمات الخاصة بك واستضافتها على مضيف WordPress موثوق (ويفضل إدارته). تساعد النسخ الاحتياطية الآلية اليومية أيضًا في ضمان بقاء موقع الويب الخاص بك متاحًا للجمهور.

تعتمد العناصر الثلاثة على بعضها البعض للحصول على الدعم. لن يعمل تكامل الكود بمفرده إذا تمت سرقة كلمة المرور السرية للمستخدم أو تخمينها بسهولة. جميع الجوانب مهمة لمنصة صلبة وآمنة.

الأمن يتطلب الكثير من العمل الشاق. بصرف النظر عن العمل الذي يمكن القيام به في الكود ، هناك عنصر بشري ضخم في هذا الإطار. الأمن عملية مستمرة. لا يمكن حلها بواسطة مكون إضافي واحد.

الجزء 1: النزاهة - لا تثق بأي شيء

تحقق من نية إجراءات المستخدم وسلامة البيانات التي تتعامل معها. ارمي الهبي بداخلك خارج الباب. لا يمكن الوثوق بأي شيء عبر الإنترنت ، لذا تحقق جيدًا من كل ما تفعله بحثًا عن نوايا ضارة محتملة.

التحقق من صحة البيانات وتعقيمها

WordPress ممتاز في التعامل مع البيانات. إنه يتأكد من التحقق من صحة كل تفاعل وأن كل جزء من البيانات يتم تعقيمه ، ولكن هذا فقط في جوهر WordPress. إذا كنت تقوم بإنشاء المكون الإضافي أو السمة الخاصة بك أو حتى مجرد التحقق من جزء من كود طرف ثالث ، فإن معرفة كيفية القيام بذلك أمر ضروري.

//Cast our variable to a string, and sanitize it. update_post_meta( $post->ID, 'some-meta', sanitize_text_field( (string)$_POST['some-meta'] ) ); //Make sure our variable is an absolute integer. update_post_meta( $post->ID, 'some-int', absint( $_POST['int'] ) ); في هذا المثال ، أضفنا قطعتين من البيانات إلى منشور WordPress باستخدام update_post_meta. الأول عبارة عن سلسلة ؛ لذلك ، قمنا بوضعها كسلسلة في PHP ونزع الحروف والعلامات غير المرغوب فيها باستخدام sanitize_text_field ، وهي إحدى وظائف التعقيم العديدة في WordPress.

لقد أضفنا أيضًا عددًا صحيحًا إلى هذا المنشور واستخدمنا الغياب للتأكد من أن هذا عدد صحيح مطلق (وغير سالب).

يعد استخدام وظائف WordPress الأساسية مثل update_post_meta فكرة أفضل من استخدام قاعدة بيانات WordPress مباشرةً. هذا لأن WordPress يتحقق من كل ما يحتاج إلى تخزينه في قاعدة البيانات لما يسمى بحقن SQL. يقوم هجوم حقن SQL بتشغيل كود SQL ضار من خلال النماذج الموجودة على موقع الويب الخاص بك. يعالج هذا الرمز قاعدة البيانات ، على سبيل المثال ، لتدمير كل شيء أو تسريب بيانات المستخدم أو إنشاء حسابات مسؤول خاطئة.

إذا احتجت في أي وقت إلى العمل باستخدام جدول مخصص أو إجراء استعلام معقد في WordPress ، فاستخدم فئة WPDB الأصلية ، واستخدم وظيفة prepare في جميع استفساراتك لمنع هجمات حقن SQL:

$tableName = $wpdb->prefix . “my_table”; $sql = $wpdb->prepare( “SELECT * FROM %s”, $tableName ); $results = $wpdb->get_results( $sql );يتصفح $ wpdb-> Prepar كل متغير للتأكد من عدم وجود فرصة لهجوم حقن SQL.

الهروب

الهروب من المخرجات لا يقل أهمية عن تعقيم المدخلات. من المهم التحقق من صحة البيانات قبل حفظها ، ولكن لا يمكنك التأكد بنسبة 100٪ من أنها لا تزال آمنة. لا تثق بأي شيء. يستخدم WordPress الكثير من المرشحات لتمكين المكونات الإضافية والسمات لتغيير البيانات سريعًا ، لذلك هناك فرصة جيدة أن يتم تحليل بياناتك من خلال المكونات الإضافية الأخرى أيضًا. يعد الهروب من البيانات قبل إضافتها إلى المظهر أو المكون الإضافي أمرًا ذكيًا يجب القيام به.

يهدف الهروب بشكل أساسي إلى منع هجمات البرمجة النصية عبر المواقع (XSS). تقوم هجمات XSS بحقن شفرة ضارة في الواجهة الأمامية لموقعك على الويب. من المزايا الإضافية للهروب من البيانات أنه يمكنك التأكد من أن الترميز الخاص بك لا يزال صالحًا بعد ذلك.

يحتوي WordPress على العديد من وظائف الهروب. إليك مثال بسيط:

<a href=“<?php echo esc_url( $url );?>” title=“<?php echo esc_attr( $title );?>”><?php echo esc_html( $title );?></a>الهروب في وقت متأخر قدر الإمكان. هذا يضمن أن يكون لك القول الفصل في بياناتك.

تأمين الطلبات

تعد طلبات مسؤول WordPress آمنة بالفعل إذا كان لديك SSL ممكّنًا وإذا كان لديك مضيف لائق ، ولكن لا تزال بعض نقاط الضعف موجودة. تحتاج إلى التحقق من نية المستخدم والتحقق من أن الطلب الوارد هو أمر تم إجراؤه بواسطة المستخدم الفعلي الذي قام بتسجيل الدخول.

يتحقق WordPress من النية باستخدام nonces .. لا يعد رقم nonce (أو "الرقم المستخدم مرة واحدة فقط") وصفًا دقيقًا لواجهة برمجة التطبيقات هذه في WordPress. إنه لا يستخدم الأرقام فقط ، وهو يشبه إلى حد كبير رمز تزوير طلب عبر المواقع (CSRF) الذي ستجده في كل إطار عمل ويب حديث. تضمن هذه الرموز المميزة عدم تمكن المتسللين من تكرار الطلبات. إنه أكثر بكثير من مجرد كلمة nonce ، لكن WordPress يحب التوافق مع الإصدارات السابقة ، لذا فإن الاسم عالق.

يتم إرسال الرموز غير الرسمية جنبًا إلى جنب مع كل طلب ضعيف يقوم به المستخدم. يتم إرفاقها بعناوين URL والنماذج ، وتحتاج دائمًا إلى التحقق من الطرف المتلقي قبل تنفيذ الطلب. يمكنك إضافة nonce إلى نموذج أو عنوان URL. فيما يلي مثال مستخدم في نموذج:

<form method= “post”> <!-- Add a nonce field: --> <?php wp_nonce_field( 'post_custom_form' );?> <!-- other fields: → ... </form> في هذه الحالة ، نستخدم فقط الدالة المساعدة البسيطة wp_nonce_field() ، والتي تنشئ حقلين مخفيين لنا سيبدو كما يلي:

<input type="hidden" name="_wpnonce" value="e558d2674e" /> <input type="hidden" name="_wp_http_referer" value="/wp-admin/post.php?post=2&action=edit" /> يتحقق الحقل الأول من النية باستخدام رمز تم إنشاؤه مع سلسلة 'post_custom_form' التي قمنا بتمريرها إلى الوظيفة. يضيف الحقل الثاني مُحيلًا للتحقق مما إذا كان الطلب قد تم إجراؤه من داخل تثبيت WordPress.

قبل معالجة مهمتك على الطرف الآخر من النموذج أو عنوان URL ، يمكنك التحقق من nonce وصلاحيتها باستخدام wp_verify_nonce :

if( wp_verify_nonce( $_REQUEST['_wpnonce'], 'post_custom_form' ) == false ){ wp_die( “Nonce isn\'t valid” ); }هنا ، نتحقق من nonce باستخدام اسم الإجراء الخاص بنا ، وإذا لم يتطابق ، نتوقف عن معالجة النموذج.

كود الطرف الثالث

تعد المكونات الإضافية والسمات التابعة لجهات خارجية نقطة ساخنة للاختراق. إنها أيضًا أصعب أنواع الاختراق عند ضمان أمان موقع الويب الخاص بك.

تحدث معظم الاختراقات في WordPress بسبب المكونات الإضافية والسمات والنسخ القديمة من WordPress . لا يوجد برنامج آمن بنسبة 100٪ ، ولكن الكثير من المكونات الإضافية والسمات الموجودة هناك إما لم يتم تحديثها منذ فترة من قبل مطوريها أو لم تكن آمنة في البداية.

كود أقل يعني أقل للقرصنة. لذا ، قبل تثبيت مكون إضافي آخر ، اسأل نفسك عما إذا كنت في حاجة إليه حقًا. هل هناك طريقة أخرى لحل هذه المشكلة؟

إذا كنت متأكدًا من أنك بحاجة إلى مكون إضافي أو سمة ، فاحكم عليها بعناية. انظر إلى التصنيف وتاريخ "آخر تحديث" وإصدار PHP المطلوب عند تصفح دليل البرنامج المساعد WordPress. إذا وجدت ما تبحث عنه ويبدو أن كل شيء يعمل ، فابحث عن أي إشارات إليه على مدونة أمان موثوقة ، مثل Sucuri أو WordFence.

خيار آخر هو مسح الرمز ضوئيًا والتأكد من احتوائه على nonces ، والصرف الصحي ، والهروب ؛ هذه عادة علامات على كود مكتوب بشكل جيد وآمن. ليس عليك معرفة PHP أو إجراء مراجعة كاملة للكود. هناك طريقة بسيطة وسريعة للتحقق من الاستخدام الصحيح لوظائف أمان WordPress وهي البحث في رمز المكون الإضافي عن هذه السلاسل:

-

esc_attr -

esc_html -

wp_nonce_field -

wp_nonce_url -

sanitize_text_field -

$wpdb->prepare

يمكن أن يظل المكون الإضافي آمنًا إذا لم يتضمن كل هذه السلاسل ، ولكن إذا لم يتم العثور على أي منها أو تم العثور على عدد قليل من هذه السلاسل ، فهذه علامة حمراء. إذا وجدت ثغرة أمنية ، فيرجى مشاركتها مع منشئها على انفراد ، وإتاحة الوقت له لإصلاحها.

أصبح تتبع نقاط الضعف في مساحة البرنامج المساعد WordPress أسهل مع مبادرات مثل wpvulndb.

ملاحظة: بعض السمات الموجودة هناك تجمع بين إصدارات المكونات الإضافية مع الأكواد الخاصة بها. هذا أحد أعراض WordPress الذي لا يحتوي على إدارة تبعية رائعة خارج الصندوق ، ولكنه أيضًا علامة على موضوع مكتوب بشكل سيء للغاية. تجنب دائمًا هذه السمات لأنها تتضمن قواعد التعليمات البرمجية التي لا يمكن تحديثها.

نادرًا ما تحتوي السمات والإضافات على تعليمات برمجية كتبها مطور واحد فقط. لقد سهّل Composer و NPM الاعتماد على المكتبات الأخرى لدرجة أنه أصبح ناقلًا شائعًا للهجوم. إذا كنت تقوم بتنزيل سمة WordPress أو مكون إضافي مقطوع وجاف ، فهذا ليس مصدر قلق حقًا ، ولكن إذا كنت تعمل باستخدام أدوات تستخدم Composer أو NPM ، فلن يضر التحقق من تبعياتها. يمكنك التحقق من تبعيات Composer باستخدام أداة واجهة سطر أوامر (CLI) مجانية بواسطة SensioLabs. تتيح لك خدمة مثل Snyk (التي يمكنك استخدامها مجانًا ولكن بها أيضًا خيارات متميزة) التحقق من كل تبعية في مشروعك.

الجزء 2: التوفر: حافظ على البساطة

هدفك الرئيسي هو إبقاء موقع الويب الخاص بك متصلاً بالإنترنت دون انقطاع. حتى مع وجود أمان من الدرجة الأولى ، لا يزال بإمكانك الوقوع في المشاكل. عندما يحدث ذلك ، فإن النسخ الاحتياطي الرائع سيوفر عليك صداعًا كبيرًا.

التحديثات

لا يمكن أن يوجد المصدر المفتوح بدون التحديثات. تحدث معظم الهجمات على مواقع WordPress على إصدارات قديمة من البرامج الأساسية أو المكونات الإضافية. يتم الآن التعامل مع تحديثات الأمان الخاصة بجوهر WordPress تلقائيًا (ما لم تقم بتعطيل هذا ، فأنت وحش!) ، لكن تحديثات الأمان في المكونات الإضافية هي قصة مختلفة.

عادةً ما يكون التحديث آمنًا مع المكونات الإضافية الشائعة والموثوقة ، ولكن يجب اختبار جميع المكونات الإضافية قبل نشرها على موقع الويب الخاص بك. أدوات مثل WP CLI تجعل تحديث كل شيء أسهل بكثير. كان لدى مطور WordPress الرئيسي Mark Jaquith منشور مدونة ممتاز حول تحديث جميع المكونات الإضافية تلقائيًا ولكن بشكل تدريجي ، بحيث يمكنك تصفية الأخطاء المحتملة.

المستخدمون والأدوار والقدرات

يتعلق "التوافر" في ثالوث وكالة المخابرات المركزية بالحصول على المعلومات في اليد اليمنى. أولويتنا الرئيسية في هذا هو الحد من قدرات المستخدمين الخلفيين. لا تمنح الجميع حساب مسؤول.

حساب المسؤول في WordPress قوي بشكل غير عادي. حتى أن هناك خيارًا في Vanilla WordPress لتغيير قاعدة التعليمات البرمجية الكاملة الخاصة بك من داخل حساب مسؤول WordPress. (إذا كان هذا جديدًا بالنسبة لك ولم تقم بتعطيله ، فيرجى القيام بذلك.)

نظام الأدوار والقدرات في WordPress قوي ويسهل تغييره في الكود. أقوم بإنشاء الكثير من الأدوار الجديدة عند العمل مع WordPress. الفائدة الرئيسية من ذلك هي أنك تتحكم بشكل كامل في أي أجزاء من النظام يستطيع العديد من المستخدمين الوصول إليها ، ولكن هناك فائدة كبيرة أخرى تتمثل في أنه يمنع كود الطرف الثالث من تغيير القدرات القياسية لنواة ووردبريس.

بريد الالكتروني

يتعامل WordPress عادةً مع البريد الإلكتروني عبر الخادم الذي يعمل عليه ، ولكن هذا يجعل كل رسائل البريد الإلكتروني الخاصة بك تعتمد كليًا على الخادم الذي يعمل عليه. منع اعتراض رسائل البريد الإلكتروني الخاصة بك والنظر إليها على أنها بريد عشوائي باستخدام خدمة SMTP. تتوفر الكثير من خيارات المكونات الإضافية للتأكد من إرسال كل بريدك عبر اتصال SMTP آمن.

ومع ذلك ، ستحتاج إلى الوصول إلى إعدادات DNS لاسم المجال لإضافة سجل إطار سياسة المرسل (SPF). ستوفر جميع خدمات SMTP الجيدة السجل الدقيق الذي يجب إضافته. يضمن سجل نظام التعرف على هوية المرسل (SPF) أن خدمة SMTP الخاصة بك مفوضة من قبل المجال لإرسال بريد إلكتروني باسمه.

يراقب

تعد مراقبة موقع الويب الخاص بك على الإنترنت مهمة على مدار الساعة طوال أيام الأسبوع ويمكن أن تكون مؤتمتة بالكامل. في حالة WordPress ، نحن مهتمون بوقت التشغيل وتكامل الملفات.

عادة ما تكون مراقبة الجهوزية أمرًا سيفعله المضيف الجيد من أجلك. أدوات مثل Uptime Robot تضيف المزيد من الأمان. أول 50 موقعًا لك مجانية تمامًا.

فيما يتعلق بسلامة الملف ، إذا تمكن المتسلل من الوصول إلى الخادم الخاص بك ، فيمكنه تغيير التعليمات البرمجية الخاصة بك.

في هذه الحالة ، المكونات الإضافية هي الحل لمشكلتك. لدى Sucuri ملحق تدقيق رائع. يقوم بفحص جميع الملفات الموجودة في التثبيت الخاص بك مقابل قاعدة بيانات واسعة من التعليمات البرمجية الضارة المعروفة. يتحقق أيضًا مما إذا كان WordPress الأساسي لا يزال نواة WordPress بنسبة 100 ٪ ، ويعطيك تنبيهًا إذا كان هناك خرق ، بحيث يمكنك إصلاحه في أقرب وقت ممكن.

النسخ الاحتياطية

يعتبر النسخ الاحتياطي التلقائي هو الحل الآمن من الفشل لكل عملية أمنية. سيقوم معظم المضيفين الجيدين بذلك نيابة عنك ، ولكن هناك خيارات جيدة أخرى إذا كان مضيفك لا يقدم نسخًا احتياطية. يقوم Automattic بعمل نسخة باسم VaultPress ، وتقوم أدوات مثل BackupBuddy بعمل نسخة احتياطية من حساب Dropbox أو حاوية Amazon S3.

معظم الخدمات الموثوقة في مساحة النسخ الاحتياطي في WordPress هي إما خدمات متميزة أو مكونات إضافية متميزة. اعتمادًا على ما إذا كنت بحاجة إلى التحكم الكامل في بياناتك ، قد تفضل مكونًا إضافيًا يأتي مع مضيف سحابي ، بدلاً من خدمة. أي منهما يستحق كل بنس.

الاستضافة

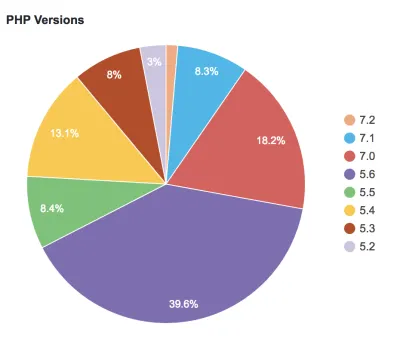

WordPress ليس البرنامج الوحيد الذي يعمل على خادمك. يتم فتح الكثير من ناقلات الهجوم عندما تكون في استضافة سيئة. في الواقع ، الاستضافة السيئة هي السبب الرئيسي وراء استمرار دعم WordPress للإصدارات القديمة من PHP. في وقت كتابة هذا التقرير ، تشير صفحة الإحصائيات الخاصة بـ WordPress إلى أن 32.5٪ من جميع عمليات تثبيت WordPress تعمل على إصدارات PHP التي لا تتلقى تحديثات أمنية بعد الآن.

لاحظ ما يقرب من 60٪ من عمليات التثبيت التي تعمل على PHP 5.6 و 7.0 ، والتي ستتلقى تصحيحات الأمان فقط حتى نهاية هذا العام.

الاستضافة مهمة ليس فقط للحفاظ على برنامج الخادم الخاص بك محدثًا. سيقدم المضيف الجيد العديد من الخدمات ، مثل النسخ الاحتياطية اليومية التلقائية والتحديثات التلقائية ومراقبة سلامة الملفات وأمن البريد الإلكتروني. هناك فرق كبير بين مضيفي WordPress المُدارين والمضيفين الذين يمنحونك مجلدًا عبر الإنترنت مع إمكانية الوصول إلى قاعدة البيانات.

أفضل نصيحة هي العثور على مضيف WordPress مُدار بشكل لائق. إنها تكلف أكثر قليلاً ، لكنها توفر عمودًا فقريًا رائعًا لموقع WordPress الخاص بك.

الجزء الثالث: السرية

إذا تأكدت من أن قاعدة التعليمات البرمجية الخاصة بك آمنة بقدر الإمكان وأنك تستخدم مضيف WordPress رائعًا ، محاطًا بأجهزة فحص البرامج الضارة والنسخ الاحتياطية ، فإنك لا تزال تواجه مشكلات أمنية ، لأن الأشخاص هم الأسوأ ... في أمن الإنترنت.

تتعلق السرية بتثقيف نفسك وعميلك ومستخدمي الموقع.

البيانات السرية

قد لا تعرف ذلك ، ولكن من المحتمل أن تعرض المكونات الإضافية والسمات الخاصة بك بيانات سرية قيمة. على سبيل المثال ، إذا قمت بتعيين WP_DEBUG على " true " ، فإنك تعرض لكل مخترق مسار جذر موقع الويب الخاص بك على الخادم. يجب ألا يكون لبيانات التصحيح مكان في موقع الإنتاج الخاص بك.

مصدر آخر للبيانات القيمة هو التعليقات وصفحات المؤلف. تمتلئ هذه بأسماء المستخدمين وحتى عناوين البريد الإلكتروني. يمكن للمتسلل استخدام هذه الكلمات مع كلمة مرور ضعيفة للدخول إلى موقع الويب الخاص بك. كن حذرًا مما تُظهره للعالم الخارجي.

أيضًا ، تحقق جيدًا من وضع wp-config.php في ملف .gitignore .

لا تكوِّن وحدك

هناك طريقة لمنع تسلل الكثير من الأخطاء إلى قاعدة التعليمات البرمجية الخاصة بك وهي التدرب على البرمجة الزوجية. إذا كنت بمفردك ، فهذا أصعب كثيرًا ، ولكن تتوفر العديد من المجتمعات عبر الإنترنت التي ترغب في إجراء عمليات تدقيق سريعة للشفرة. WordPress على سبيل المثال ، يستخدم Slack لإيصال كل شيء عن تطوير منصته. ستجد الكثير من الأشخاص على استعداد للمساعدة. البدائل الأبطأ ولكن الأفضل هي منتديات WordPress و StackOverflow و GitHub ، حيث يتم حفظ أسئلتك (وإجاباتها!) حتى يتمكن الآخرون من الاستفادة منها.

قد يكون طلب المدخلات أمرًا صعبًا ، لكن الناس يحبون إظهار خبراتهم ، ووردبريس بشكل عام لديه مجتمع منفتح للغاية ومرحب. النقطة المهمة هي أنك إذا لم تطلب أبدًا إدخالًا على جودة الكود الخاص بك ، فلن يكون لديك أي فكرة عما إذا كانت شفرتك آمنة أم لا.

عمليات تسجيل الدخول وكلمات المرور

سيحتاج عملاؤك إلى تسجيل الدخول إلى WordPress لإدارة المحتوى الخاص بهم. يقوم WordPress core بما في وسعه لمنع مرور كلمات المرور الضعيفة ، لكن هذا لا يكفي عادةً.

أوصي بإضافة مكون إضافي للمصادقة ذات العاملين إلى موقع الويب الخاص بك ، إلى جانب الحد من محاولات تسجيل الدخول. والأفضل من ذلك ، التخلص من كلمات المرور تمامًا والعمل باستخدام الروابط السحرية.

ثق ولكن تحقق

حتى الآن في هذا المقال ، لم نتحدث عن الهندسة الاجتماعية على الإطلاق. إنه شكل من أشكال القرصنة يكتسب زخمًا ، لكنه لا يستخدم عمومًا لاختراق مواقع WordPress. ومع ذلك ، فهي طريقة ممتازة لإعداد الثقافة حول موقع الويب الخاص بك مع وضع الأمان في الاعتبار. ذلك لأن أفضل دفاع ضد الهندسة الاجتماعية هو "ثق ولكن تحقق".

عندما يطلب العميل أو المستخدم أو رئيسك شيئًا متعلقًا بالأمان ، فإن أفضل طريقة للتعامل معه هي الثقة ولكن أولاً التحقق مما إذا كان ما يقوله صحيحًا أم لا.

يمكن للعميل أن يدعي أنه يحتاج إلى وصول المسؤول إلى WordPress ، لكن مهمتك هي التحقق مما إذا كان هذا صحيحًا. هل يحتاجون حقًا إلى الوصول ، أم أنهم يفتقدون فقط قدرة واحدة في دورهم؟ هل هناك طريقة لحل هذه المشكلة بدون إضافة نواقل هجوم جديدة محتملة؟

"ثق ولكن تحقق" عبارة عن شعار بسيط ولكنه فعال عندما يتعلق الأمر بأسئلة الأمان ، ويمكن أن يساعد حقًا في جعل الأشخاص على دراية بالسرعة.

خاتمة

هل WordPress غير آمن؟ لا ليس كذلك. يتم تحديث جوهر WordPress وإصلاحه باستمرار ، ومعظم عمليات اختراق WordPress المبلغ عنها ليست من WordPress نفسه. هل الثقافة المحيطة بـ WordPress غير آمنة؟ أتراهن!

ولكن من خلال وضع الأمان في الاعتبار مع كل سطر من التعليمات البرمجية تكتبه ، وكل مستخدم تضيفه ، وكل مكون إضافي تقوم بتمكينه وكل فاتورة استضافة تدفعها ، يمكنك على الأقل التأكد من أنك تدير موقعًا آمنًا يحافظ على سمعتك سليمة وسلامة البيانات آمنة.