تم الاستيلاء: ماذا تفعل عندما يتم اختراق موقع WordPress الخاص بك

نشرت: 2020-06-02يبدأ بشعور غارق بأن هناك شيئًا ما غير صحيح في موقع WordPress الخاص بك. ربما قام المكون الإضافي للأمان بتنبيهك إلى ملف تم تغييره تعرف أنك لم تلمسه. أو ترى بعض المحتوى غير المألوف في قائمة منشوراتك.

مهما كان المؤشر ، فإنه يؤدي إلى استنتاج واحد: تم اختراق موقع الويب الخاص بك. ماذا تفعل الآن؟

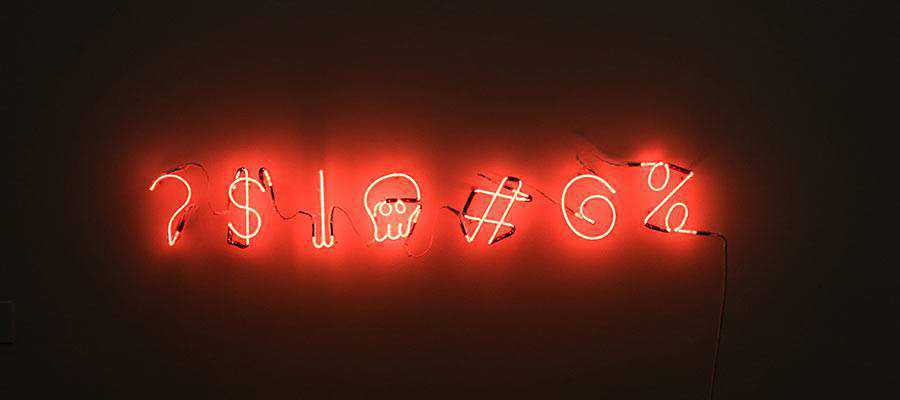

في حين أنه من الطبيعي تمامًا الشعور بالخوف و / أو الإحباط ، فهذا ليس وقت الذعر. بدلاً من ذلك ، حان الوقت لبدء العمل! نوع من مثل البطل الخارق ، ولكن الأسلحة التي تختارها هي ماسح ضوئي للأمان وعميل FTP.

لا يزال لديك القدرة على إنقاذ الموقف. ما عليك سوى اتباع دليلنا للتعامل مع موقع WordPress الذي تم اختراقه.

استخدم النسخ الاحتياطية الخاصة بك

تعني إدارة موقع ويب - سواء كان يعمل على WordPress أم لا - الاستعداد للتصرف في أي لحظة عندما يحدث خطأ ما. كيف تفعل ذلك؟ من خلال الاحتفاظ بنسخ احتياطية منتظمة لموقعك بالكامل - بما في ذلك قاعدة البيانات والملفات الخاصة به.

ستؤدي استعادة الإصدارات النظيفة من ملفاتك وبياناتك إلى إعادة موقع الويب الخاص بك بسرعة إلى مكانه الجيد. إذا لم يكن لديك نسخة احتياطية تلجأ إليها ، فقد يكون التعافي من الاختراق أكثر صعوبة.

بدون نسخة احتياطية ، حسنًا ، إنها مسألة إجراء التثبيت باستخدام مشط ذو أسنان دقيقة. ستحتاج إلى البحث عن تعليمات برمجية قد تكون ضارة وإزالتها وآمل أن تكون قد اكتشفت كل شيء.

قد يكون هناك نعمة حفظ: قد يكون لدى مضيف الويب نسخة احتياطية نظيفة لمساعدتك. ومع ذلك ، لا يزال من الأفضل أن تأخذ الأمور بين يديك. الاعتماد على الآخرين لإنقاذك من مكان صعب ليس استراتيجية مستدامة.

تغيير كلمات المرور ومفاتيح الملح

اعتمادًا على الثغرة الأمنية التي استخدمها المهاجم لاختراق موقعك ، يمكن أن يكون له حق وصول المسؤول. لذلك ، من الأفضل تغيير كلمات المرور لكل حساب مسؤول. إذا كانت لديك حسابات غير مستخدمة ، ففكر في حذفها.

بالإضافة إلى ذلك ، يجب أيضًا تغيير كلمة مرور قاعدة بيانات الموقع. يمكن أن يساعد هذا في منع أي هجمات حقن MySQL التي ربما كانت تحدث.

أخيرًا ، يوصى أيضًا بتغيير سريع لمفاتيح الملح في WordPress. سيؤدي هذا إلى طرد أي مستخدمين تم تسجيل دخولهم والذين قد يتطفلون.

ابحث عن تلميحات عن الملفات التي تم تغييرها

إذا تم اختراق موقع الويب الخاص بك ، فلا يكفي مجرد استعادة نسخة احتياطية. من المهم أيضًا محاولة اكتشاف ما حدث بالضبط. قد تكون ملفات النسخ الاحتياطي نظيفة ، لكنها لا تزال تحتوي على ثغرات أمنية تؤدي إلى اختراق آخر.

لذلك ، من الأفضل تنزيل نسخة من موقعك الذي تم الاستيلاء عليه قبل استعادة تلك النسخة الاحتياطية. أو ، إذا تم نسخ موقعك احتياطيًا يوميًا ، فقد تتمكن من الحصول على هذه النسخة الأخيرة فقط إذا كنت تشك في أنه يعاني أيضًا من نفس المشكلة.

قد ترغب أيضًا في تشغيله من خلال ماسح ضوئي للأمان ، مثل أداة SiteCheck المجانية من Sucuri. قد يقودك هذا مباشرة إلى مشكلة أمنية معينة تسببت في الاختراق.

بمجرد حصولك على نسخة من موقعك المصاب ، حان الوقت للبحث والبحث عن أدلة. فيما يلي بعض العناصر التي تستحق المراجعة:

تحقق من WordPress Core والإضافات والسمات

شيء واحد يجب مراعاته هو أنه يمكن حقن التعليمات البرمجية الضارة في أي منطقة من موقع WordPress الخاص بك. قد يكون هذا ملفًا أساسيًا أو مكونًا إضافيًا أو سمة. حتى العناصر غير النشطة كان من الممكن أن توفر بابًا خلفيًا.

من المفيد أيضًا التحقق من أذونات ملف الخادم الخاص بك للتأكد من أنها تتماشى مع ما يوصي به WordPress.

انظر إلى التواريخ المعدلة

علامة منبهة لملف مصاب هو تاريخ تعديل مشبوه. على سبيل المثال ، إذا لم تقم بتغيير قالب القالب منذ شهور - وكان التاريخ المعدل الأسبوع الماضي - فقد يكون ذلك علامة على وجود تلاعب خاطئ.

قد يكون هذا الأمر أكثر صعوبة في تحديد المكونات الإضافية ، حيث يتم تحديثها بشكل متكرر. ولكن إذا كان هناك شيء لا يبدو صحيحًا ، فتحقق من سجل التغيير في المكون الإضافي. يمكن أن يخبرك ذلك عندما كان التحديث الأخير. حتى إذا لم تقم بالتحديث لحظة إصدار الإصدار الجديد ، فسيكون لديك على الأقل نطاق زمني للبحث عنه.

فتح الملفات المشبوهة (بعناية)

إذا وجدت بعض الملفات ذات المظهر المشبوه ، فقد ترغب في فتحها وفحص التعليمات البرمجية الخاصة بها. قبل القيام بذلك ، قد يكون من الجيد تشغيلها من خلال ماسح ضوئي للبرامج الضارة - فقط لتكون بأمان.

يبدو أن الشفرة الخبيثة تظهر كإبهام مؤلم ، لكن اختبار مقلة العين وحده قد لا يكون كافيًا للتأكد. في هذه الحالة ، يمكنك الحصول على نسخة أخرى من الملف - واحدة معروفة بأنها نظيفة - والمقارنة. إذا لاحظت أي اختلافات ، فستعرف أن شيئًا ما قد حدث.

ابحث في شبكة الانترنت

يمكن أن تكون منتديات دعم WordPress.org مكانًا رائعًا لجمع المعلومات الاستخبارية. إذا كنت تشك في وجود مكون إضافي معين أو حتى نواة WordPress ، فمن المحتمل أن المستخدمين الآخرين قد واجهوا شيئًا مشابهًا. قد تجد أنك لست وحيدًا في معاناتك.

بالإضافة إلى ذلك ، توفر WPScan Vulnerability Database قائمة غسيل تتضمن معلومات الأمان الأساسية والمكونات الإضافية والسمات. إنه مكان رائع للبحث عن المشكلات المعروفة.

اتصل بمضيف الويب الخاص بك

ليس هناك ما يضمن أن مضيف الويب الخاص بك يمكنه منع اختراق معين. لكن رغم ذلك ، من الجدير التواصل معهم في هذه المواقف. هذا صحيح بشكل خاص إذا لم تكن متأكدًا من الجاني. وهي مجرد ممارسة جيدة إذا كنت تستخدم حساب استضافة مشترك ، فقد يؤثر ذلك على مستخدمين آخرين (أو مواقع أخرى تستضيفها).

إذا كنت غير قادر على تحديد ثغرة أمنية معينة أدت إلى الاختراق ، يمكن أن يكون مضيفك مصدرًا رائعًا. ربما رأوا عملاء آخرين لديهم مشكلات مماثلة ، أو قد يطلق علامة حمراء تؤدي إلى تصحيح ثغرة أمنية.

بالإضافة إلى ذلك ، يقدم بعض المضيفين أيضًا عمليات فحص الأمان وتنظيف البرامج الضارة. على الرغم من أنها ستكلفك على الأرجح القليل من المال ، إلا أنها قد تساعدك على التخلص من مشكلة متكررة. فقط تأكد من السؤال عن أي ضمانات ومعرفة ما يتم تغطيته قبل إجراء الاستثمار.

لاحظ الدروس المستفادة

عندما يتم قول وفعل كل شيء ، هناك فرصة جيدة لأن تكون قد تعلمت شيئًا أو شيئين حول أمان WordPress. هذه أخبار جيدة ، لأنه يمكنك تطبيق هذه المعرفة الجديدة من أجل الحفاظ على موقع الويب الخاص بك آمنًا.

على سبيل المثال ، يمكن أن يؤدي التعافي من موقع ويب تم اختراقه إلى استخدام كلمات مرور أقوى أو تحديث البرامج بشكل متكرر. يمكنك حتى تنفيذ إجراءات مثل المصادقة الثنائية. قد يجعلك أيضًا على دراية بإعدادات الخادم التي يمكن أن تجعل الأمر أكثر صعوبة على الفاعل الضار لإحداث الضرر.

الهدف هو تشديد الأمن لدرجة أنه يمكنك على الأقل صد أكثر أنواع الهجمات شيوعًا. علاوة على ذلك ، يتعلق الأمر بالبقاء متيقظًا وعدم أخذ الأمن أبدًا كأمر مسلم به.